文章目录

- 博物馆概述

- 项目拓扑图

- 相关技术配置

- 默认路由

- MSTP

- VRRP

- 防火墙配置

- 双机热备

- 防火墙策略配置

- 博物馆验证

博物馆概述

本次课程设计是为博物馆进行信息化建设,通过ensp模拟,搭建博物馆内网及外网网络结构。

本博物馆占地面积6.7万平方米,共有7层,其中,有两层夹层分别是二层及三层。场馆内的主要设置展馆、藏品保藏系统、教育服务设施、业务科研设施以及安防、公共服务、综合管理系统等;

其中,展馆分为历史馆、自然馆、艺术馆和临展馆四大部分,场馆内还有商店、咖啡厅、员工区域等。

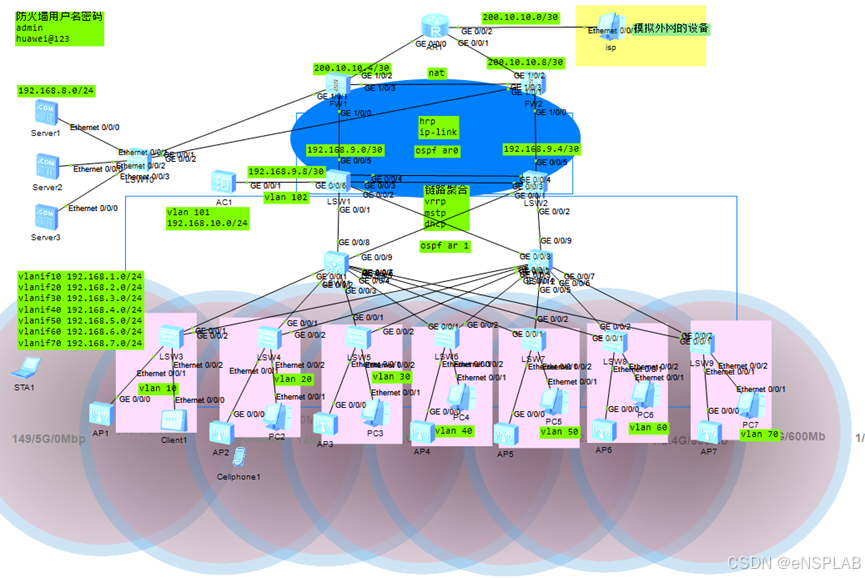

项目拓扑图

本次课程设计出口采用冗余防火墙,下联两台核心交换机,核心交换机采用VRRP+MSTP组网方式,接入层为2层交换机,用来连接中断设备。

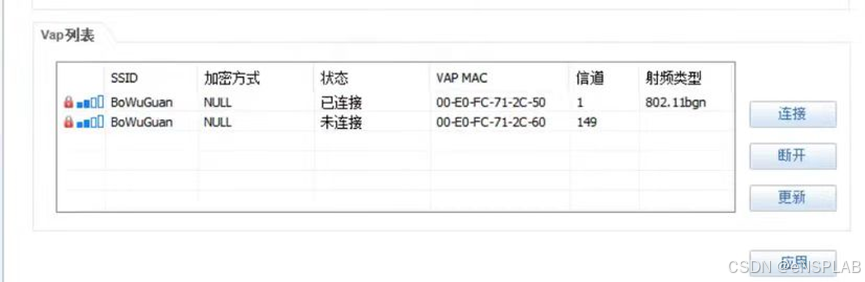

整个博物馆内部采用有线及无线组网模式,根据不同的部门,进行vlan的划分,每个部门都配置相应的无线AP设备,实现无线上网功能,有线部分采用静态配置IP地址,无线采用动态DHCP获取ip地址,所有终端用户的网关配置在核心交换机上。

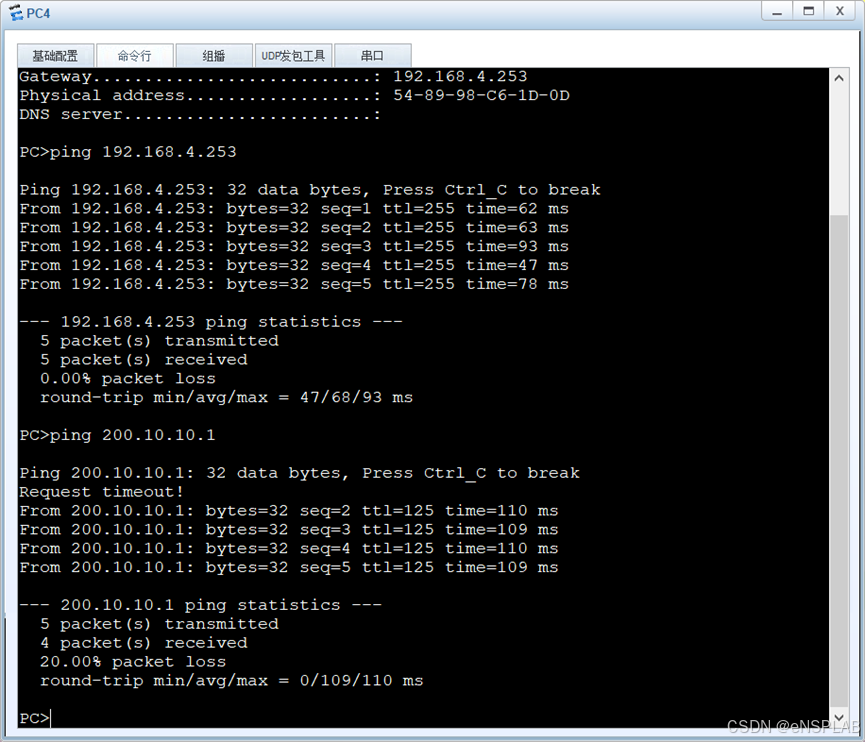

出口采用防火墙NAT地址转换,将私网地址转换为公网地址访问互联网,采用easy-ip模式,进行访问。防火墙通过默认路由指向运营商下一跳地址,将默认路由,通过default-route-advertise,将默认路由引入只OSPF中。

博物馆出口边界防火墙与博物馆内网核心交换机配置OSPF动态路由协议,通过OSPF协议,将防火墙与核心交换机的内网地址通告至ospf的area0中,核心交换机的内网地址通告至区域1中。实现内网地址可以通过默认路由访问至运营商网络。

相关技术配置

默认路由

默认路由是一种需要管理员手工配置的特殊路由,在本次课程设计中,出口采用默认静态路由配置,

ip route-static 0.0.0.0 0.0.0.0 200.10.10.6

【通过默认路由,下一跳指向运营商链路互联地址,实现内网访问公网运营商IP需求】

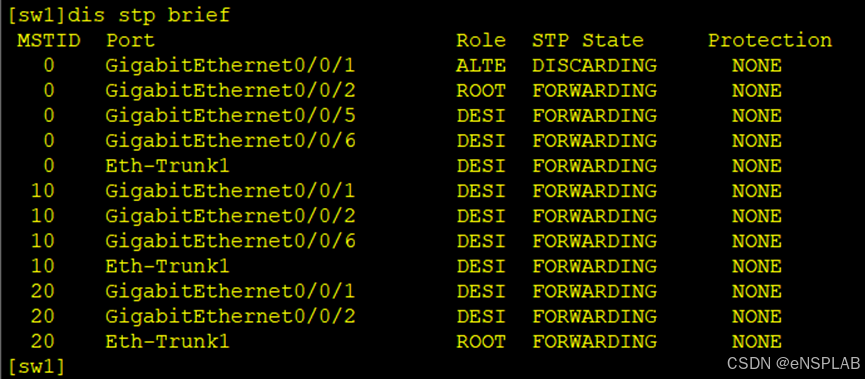

MSTP

本次课程设计是MSTP+VRRP组网方式,MSTP网络中包含1个或多个MST域(MST Region),每个MST Region中包含一个或多个MSTI。组成MSTI的是运行MSTP的交换设备,MSTI是所有运行STP/RSTP/MSTP的交换设备经MSTP协议计算后形成的树状网络。

咱们本次课程设计接入网交换机及核心网交换机共计4台,需要进行如下配置:

- 都启动了MSTP

- 具有相同的域名

- 具有相同的VLAN到生成树实例映射配置

- 具有相同的MSTP修订级别配置

[sw1]stp region-configuration

stp region-configuration

region-name huawei

instance 10 vlan 10 20 30 101

instance 20 vlan 40 50 60 70

active region-configuration

stp instance 10 root primary

stp instance 20 root secondary

【上述配置是SW1的配置,将vlan10,20,30,101作为主根,vlan40 50 60 70作为备份根】

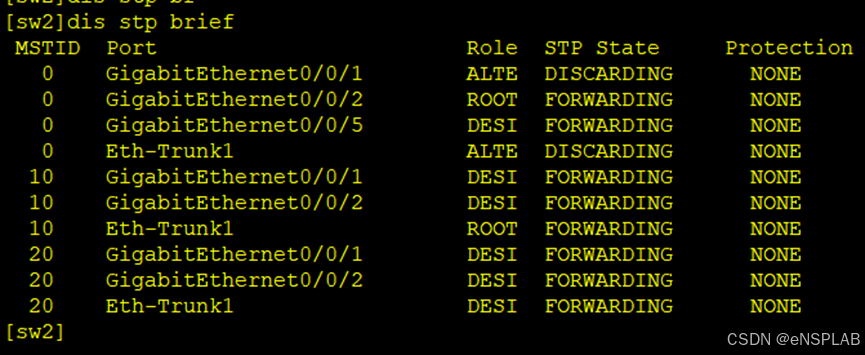

[sw2-mst-region]dis this

#

stp region-configuration

region-name huawei

instance 10 vlan 10 20 30 101

instance 20 vlan 40 50 60 70

active region-configuration

stp instance 10 root secondary

stp instance 20 root primary

【上述配置是SW2的配置,将vlan10,20,30,101作为备份根,vlan40 50 60 70作为主根】

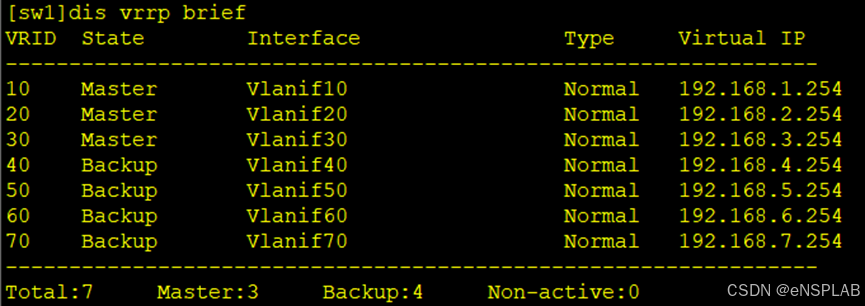

VRRP

VRRP的作用虚拟路由冗余协议VRRP(Virtual Router Redundancy Protocol)通过把几台路由设备联合组成一台虚拟的路由设备,将虚拟路由设备的IP地址作为用户的默认网关实现与外部网络通信。当网关设备发生故障时,VRRP机制能够选举新的网关设备承担数据流量,从而保障网络的可靠通信。

在本次课程设计中,核心交换机采用VRRP的配置默认,保证冗余链路的可靠性。

interface Vlanif10

ip address 192.168.1.252 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.1.254

vrrp vrid 10 priority 120 【设置优先级】

vrrp vrid 10 track interface GigabitEthernet0/0/5 reduced 30

dhcp select interface

#

interface Vlanif20

ip address 192.168.2.252 255.255.255.0

vrrp vrid 20 virtual-ip 192.168.2.254

vrrp vrid 20 priority 120【设置优先级】

vrrp vrid 20 track interface GigabitEthernet0/0/5 reduced 30

dhcp select interface

#

interface Vlanif30

ip address 192.168.3.252 255.255.255.0

vrrp vrid 30 virtual-ip 192.168.3.254

vrrp vrid 30 priority 120【设置优先级】

vrrp vrid 30 track interface GigabitEthernet0/0/5 reduced 30

dhcp select interface

#

interface Vlanif40

ip address 192.168.4.252 255.255.255.0

vrrp vrid 40 virtual-ip 192.168.4.254

dhcp select interface

#

interface Vlanif50

ip address 192.168.5.252 255.255.255.0

vrrp vrid 50 virtual-ip 192.168.5.254

dhcp select interface

#

interface Vlanif60

ip address 192.168.6.252 255.255.255.0

vrrp vrid 60 virtual-ip 192.168.6.254

dhcp select interface

#

interface Vlanif70

ip address 192.168.7.252 255.255.255.0

vrrp vrid 70 virtual-ip 192.168.7.254

dhcp select interface

#

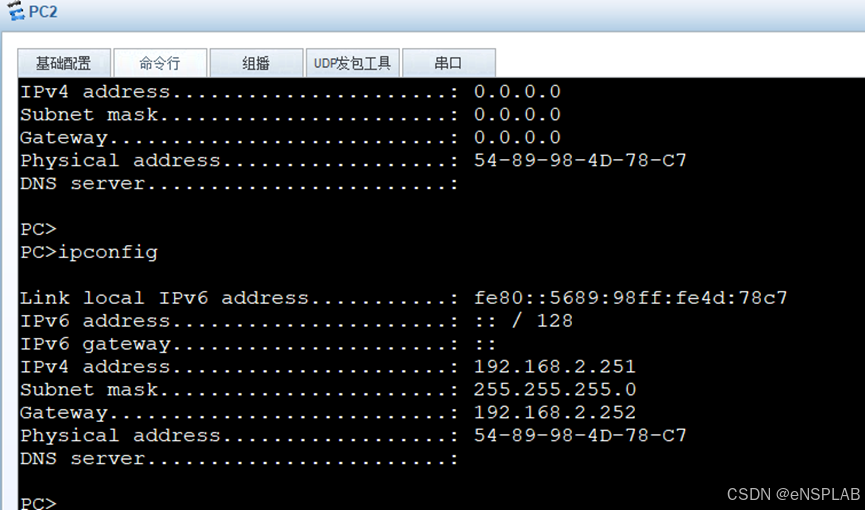

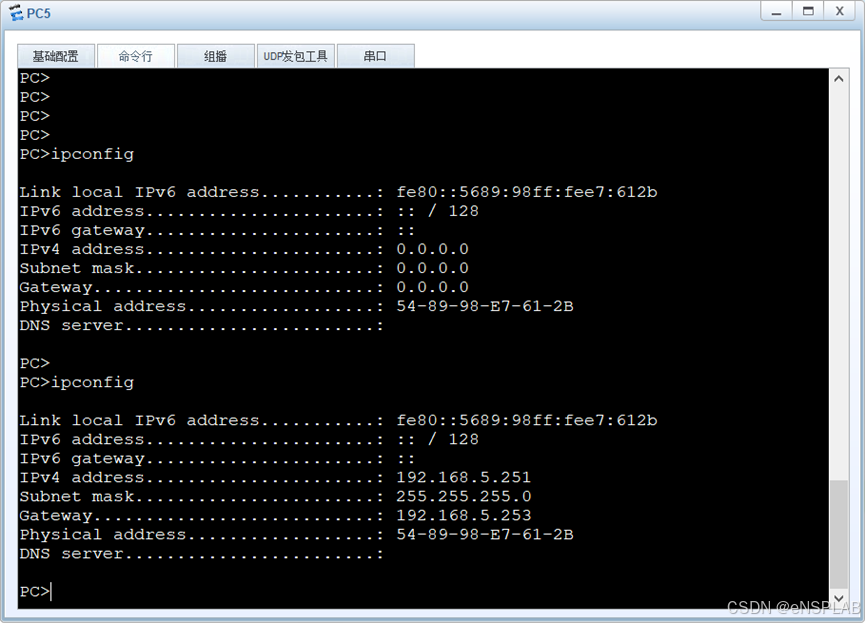

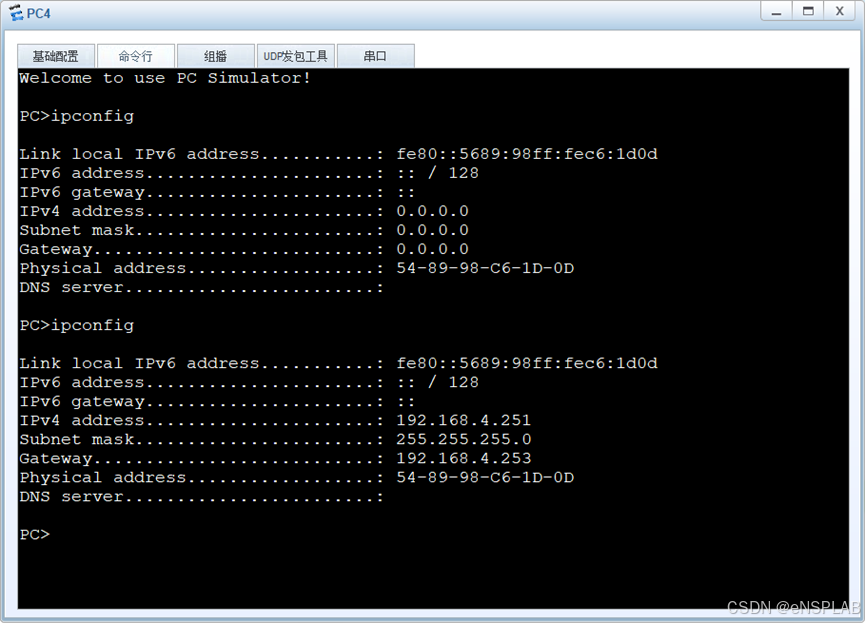

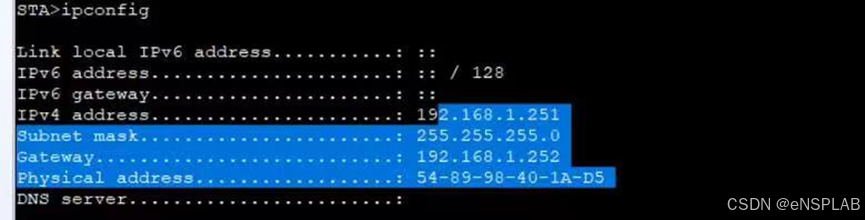

【上述配置是SW1的VRRP配置,将SW1的vlan10 20 30 作为主设备,SW2的vlan40 50 60 70作为备设备,从而实现VRRP的功能】

防火墙配置

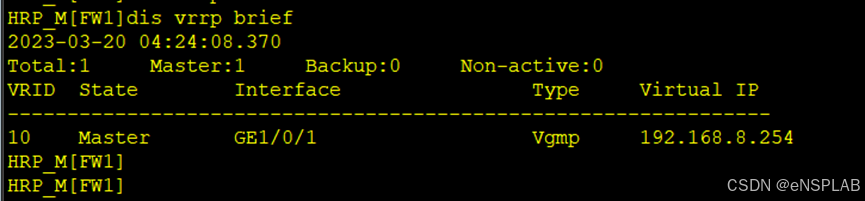

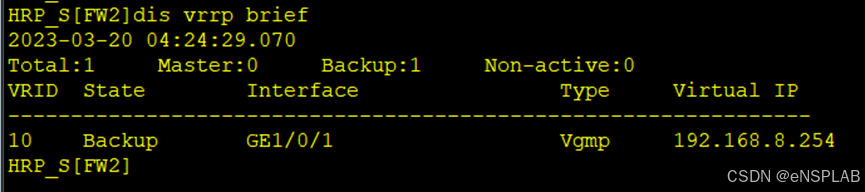

双机热备

本次课程设计,采用双防火墙,且防火墙部署在网络出口位置,如果发生故障会影响到整网业务。为提升网络的可靠性,需要部署两台FW并组成双机热备。

双机热备需要两台硬件和软件配置均相同的FW。两台FW之间通过一条独立的链路连接,这条链路通常被称之为“心跳线”。两台FW通过心跳线了解对端的健康状况,向对端备份配置和表项(如会话表)。当一台FW出现故障时,业务流量能平滑地切换到另一台设备上处理,使业务不中断。

hrp enable

hrp interface GigabitEthernet1/0/3 remote 1.1.1.2

hrp standby config enable

hrp track interface GigabitEthernet1/0/0

hrp track interface GigabitEthernet1/0/2

hrp track ip-link test

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.8.252 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.8.254 active

防火墙策略配置

FW的基本作用是对进出网络的访问行为进行控制,保护特定网络免受“不信任”网络的攻击,但同时还必须允许两个网络之间可以进行合法的通信。FW实现访问控制就是通过安全策略技术来实现的。

安全策略是FW的核心特性,它的作用是对通过FW的数据流进行检验,只有符合安全策略的合法流量才能通过FW进行转发。

在本次课程设计中,采用防火墙策略,将内网接口设置为trust区域,外网接口设置为untrust区域,通过策略实现过滤功能,如下面配置所示:

security-policy

rule name t-u

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

source-address 192.168.2.0 mask 255.255.255.0

source-address 192.168.3.0 mask 255.255.255.0

source-address 192.168.4.0 mask 255.255.255.0

source-address 192.168.5.0 mask 255.255.255.0

source-address 192.168.6.0 mask 255.255.255.0

source-address 192.168.7.0 mask 255.255.255.0

action permit

rule name t-dmz

source-zone trust

destination-zone dmz

source-address 192.168.1.0 mask 255.255.255.0

source-address 192.168.2.0 mask 255.255.255.0

source-address 192.168.3.0 mask 255.255.255.0

source-address 192.168.4.0 mask 255.255.255.0

source-address 192.168.5.0 mask 255.255.255.0

source-address 192.168.6.0 mask 255.255.255.0

source-address 192.168.7.0 mask 255.255.255.0

destination-address 192.168.8.0 mask 255.255.255.0

action permit

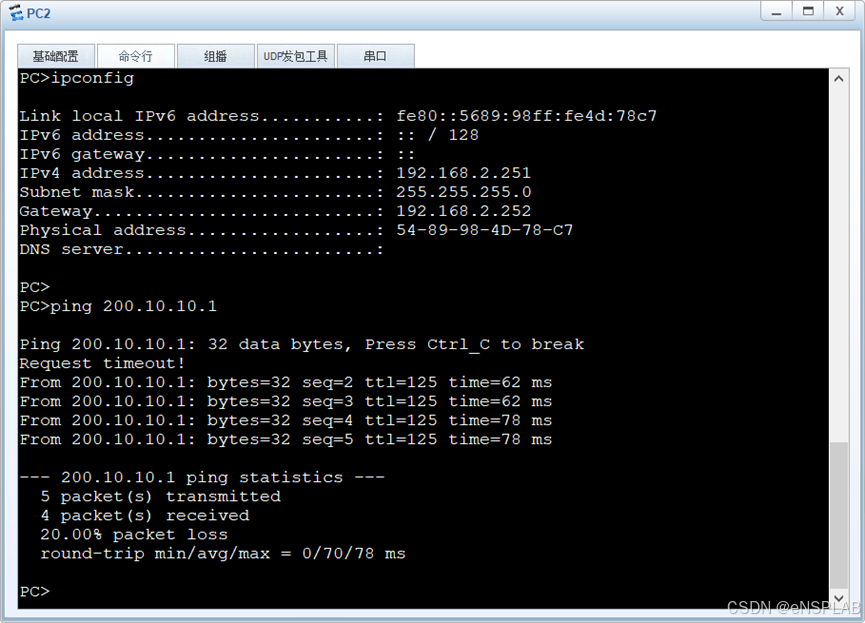

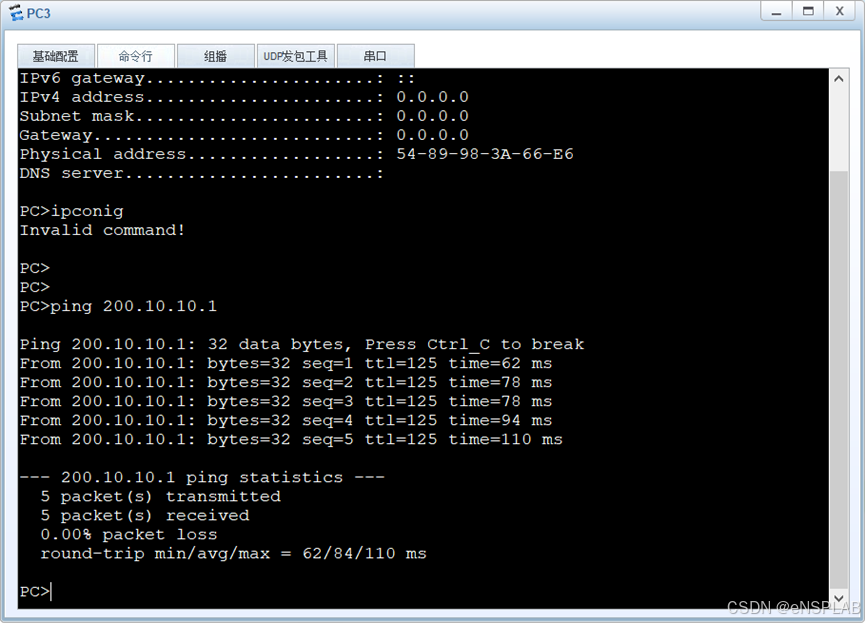

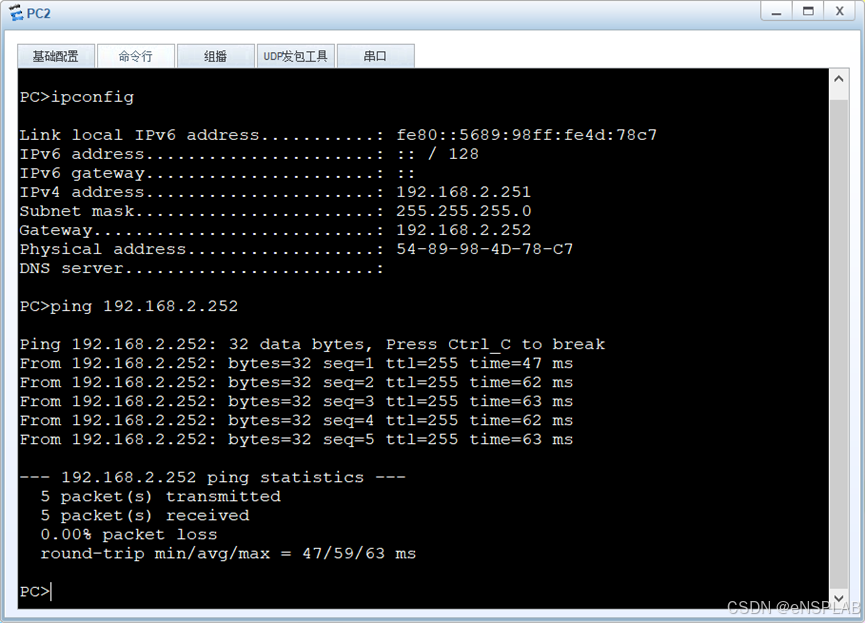

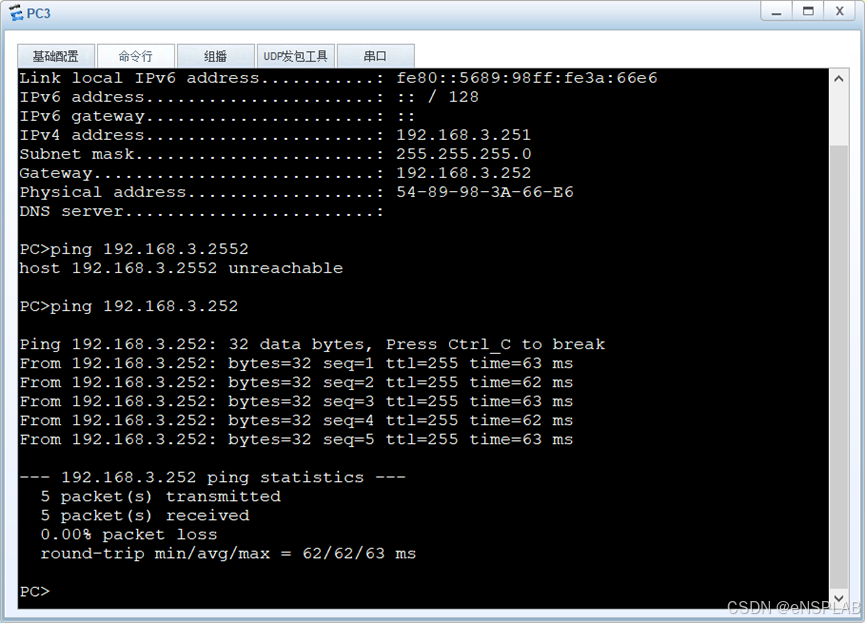

博物馆验证

2464

2464