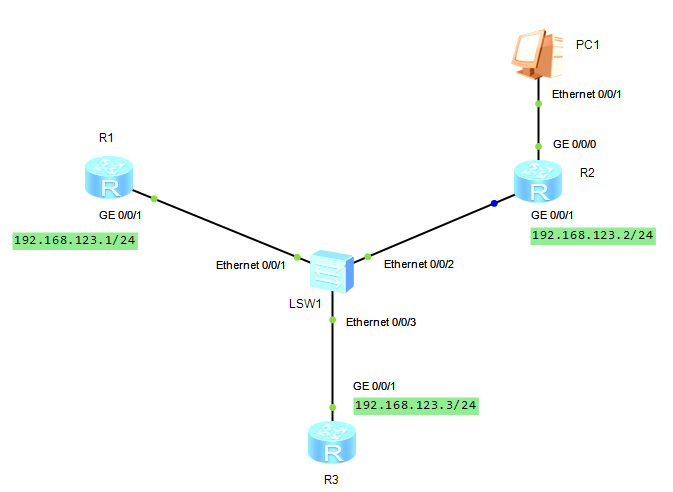

如图,R1及R2之间配置RIPV2,开始交换RIP路由。此时如果网络中出现攻击者R3,那么如果R3通告192.168.2.0/24网段路由的度量值小于R2所通告路由的度量值,将刷新R1的路由表,将业务转发到R3,导致业务中断。

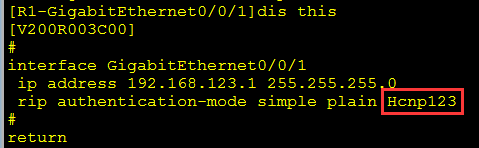

R1配置如下:

[R1]rip 1

[R1-rip-1]versi

[R1-rip-1]version 2

[R1-rip-1]network 192.168.123.0

[R1-GigabitEthernet0/0/1]rip authentication-mode simple plain Hcnp123

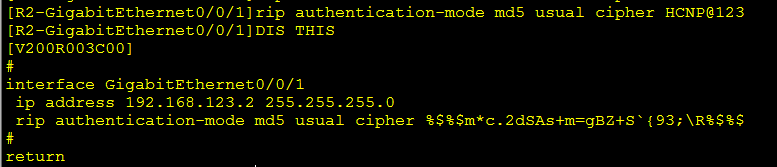

R2配置如下:

[R2]rip 1

[R2-rip-1]versi

[R2-rip-1]version 2

[R2-rip-1]networ

[R2-rip-1]network 192.168.123.0

[R2-rip-1]network 192.168.2.0

[R2-GigabitEthernet0/0/1]rip authentication-mode simple plain Hcnp123。

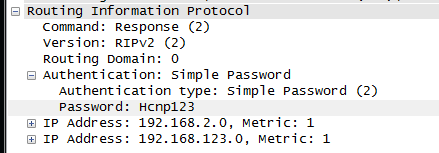

simple字段表示明文,plain表示在配置文件中明文存储。导致如下结果:

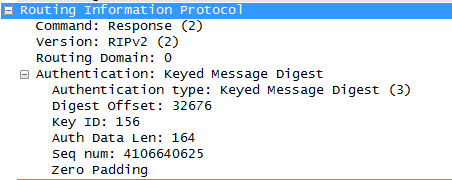

所以采用如下配置方式,md5校验,usual是私有标准,再查看则为密文

rip authentication-mode md5 usual cipher HCNP@123

本文探讨了RIPV2路由协议在配置不当情况下可能遭受的攻击,特别是当攻击者通过发送更小度量值的路由更新来操纵路由表,导致业务流量被恶意导向。文章详细介绍了如何通过配置MD5认证来增强RIPV2的安全性,防止此类攻击。

本文探讨了RIPV2路由协议在配置不当情况下可能遭受的攻击,特别是当攻击者通过发送更小度量值的路由更新来操纵路由表,导致业务流量被恶意导向。文章详细介绍了如何通过配置MD5认证来增强RIPV2的安全性,防止此类攻击。

735

735

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?