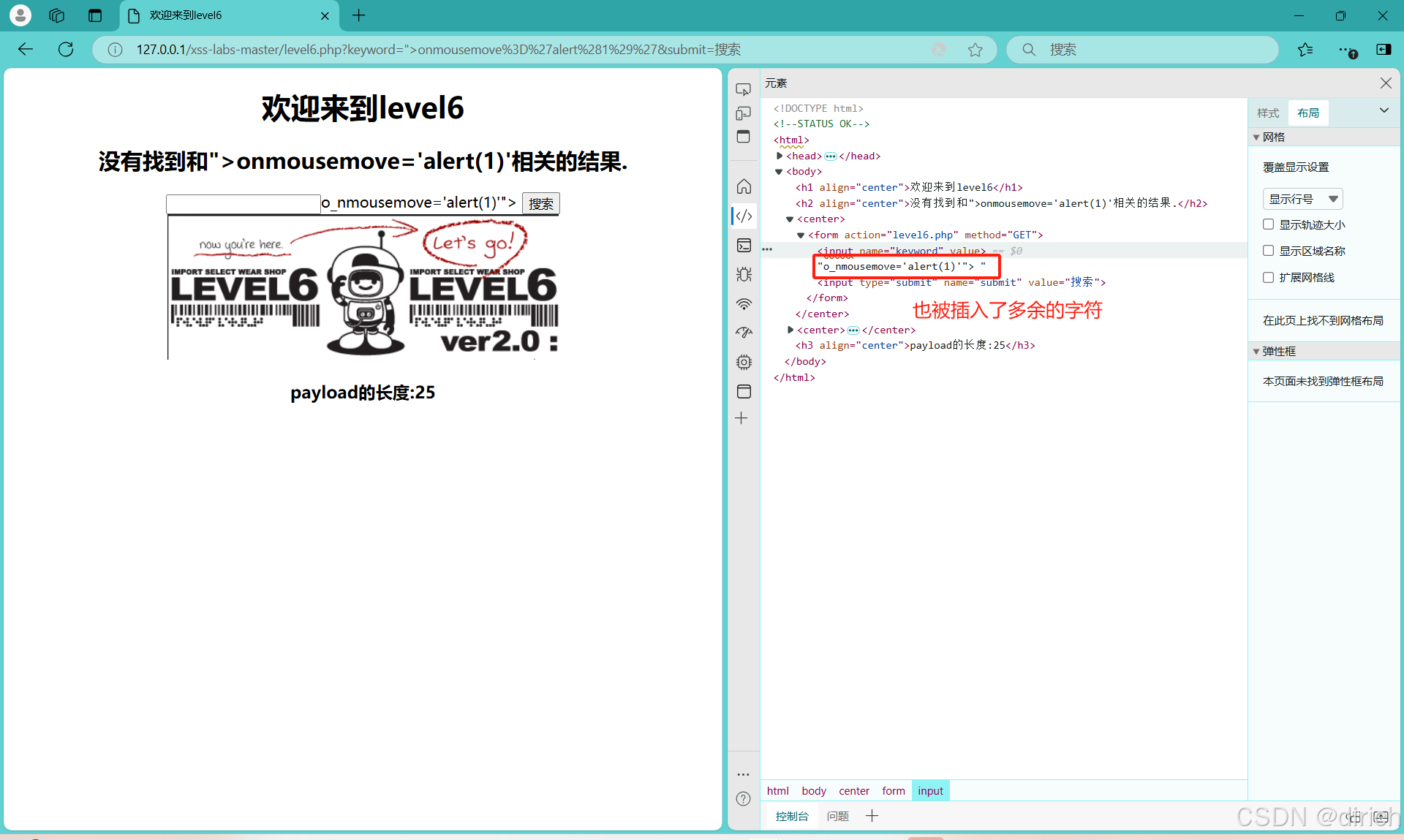

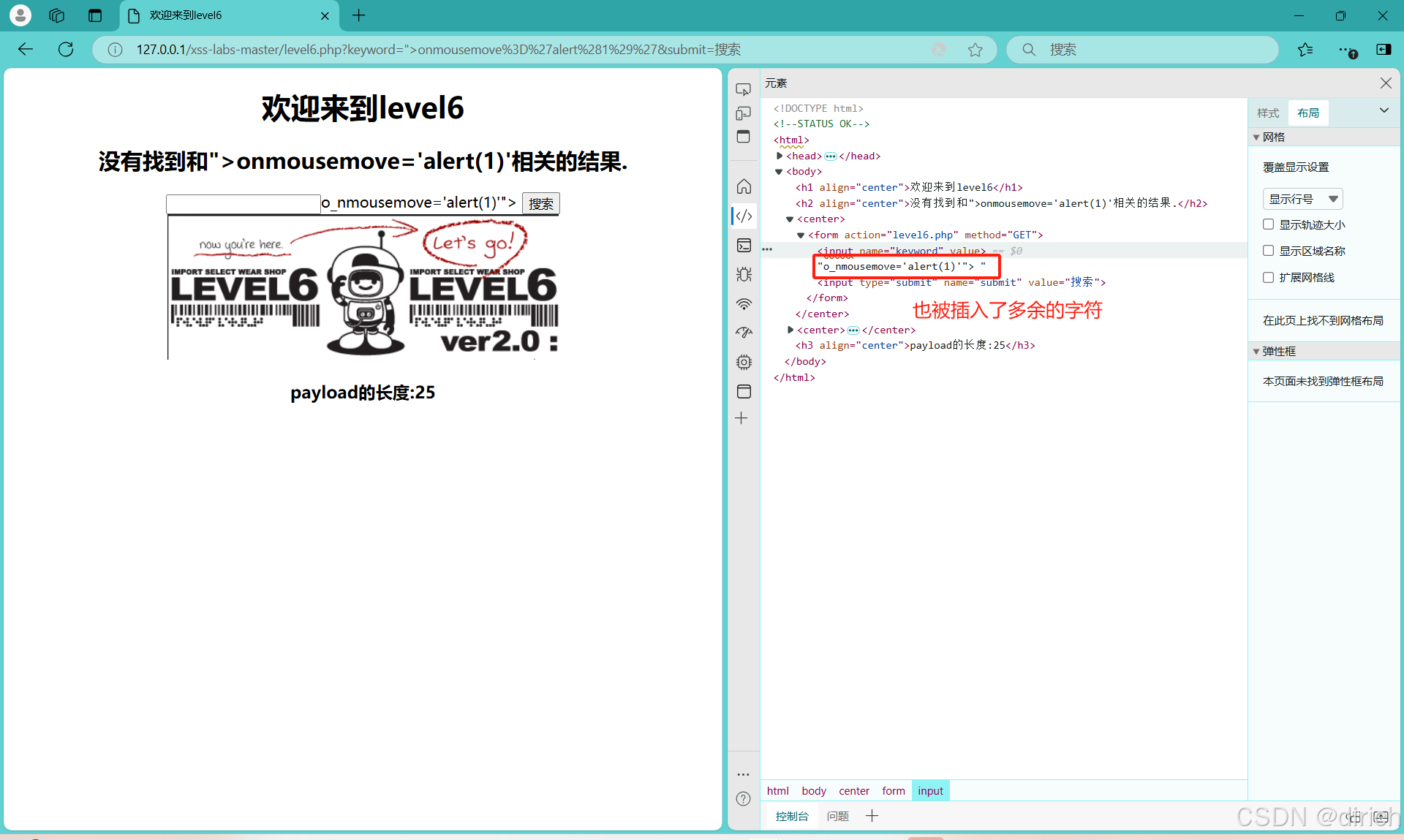

第六关:(大小写绕过)

没关系,我们还可以使用大小写绕过的方式。这里我直接使用js脚本弹框,将js标签全部都是用大写进行绕过,即:<SCRIPT>alert(1)</SCRIPT>,成功绕过。

第七关:(双写绕过)

使用"><scscriptri

第六关:(大小写绕过)

没关系,我们还可以使用大小写绕过的方式。这里我直接使用js脚本弹框,将js标签全部都是用大写进行绕过,即:<SCRIPT>alert(1)</SCRIPT>,成功绕过。

第七关:(双写绕过)

使用"><scscriptri

479

479

494

494

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?