背景

现在大厂的代码都有安全测评,在渗透测试时可能用会使用改变x-forwarded-for的值伪造客服端IP,网上常见的配置nginx解决,但对于有的不使用nginx或使用其他的代理方式,我们就只能从服务端入手。

解决方案

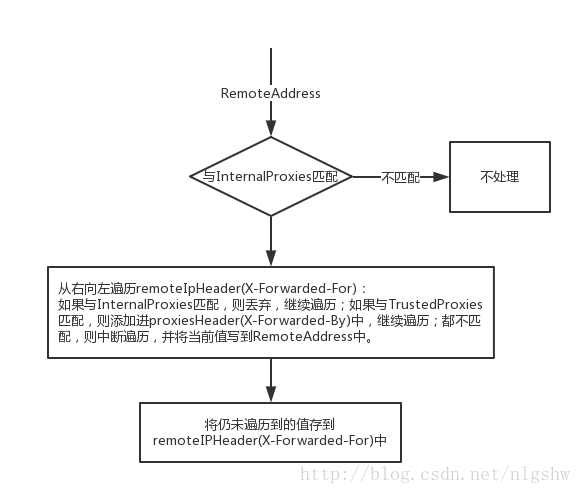

这里可以用到的Tomcat中的RemoteIpValve,实现逻辑如下图

如上图逻辑可知只需改变internalProxies的默认值即可通过request.getRemoteAddr()获取到客服端真实IP

我这里使用的SpringBoot,在yml文件中配置:

server:

tomcat:

internalProxies: 127.0.0.2

127.0.0.2自定义的

针对大厂代码安全测评中可能出现的客服端IP伪造问题,本文介绍了一种利用Tomcat的RemoteIpValve组件来准确获取客户端真实IP的方法,并提供了一个SpringBoot项目的配置示例。

针对大厂代码安全测评中可能出现的客服端IP伪造问题,本文介绍了一种利用Tomcat的RemoteIpValve组件来准确获取客户端真实IP的方法,并提供了一个SpringBoot项目的配置示例。

3869

3869

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?