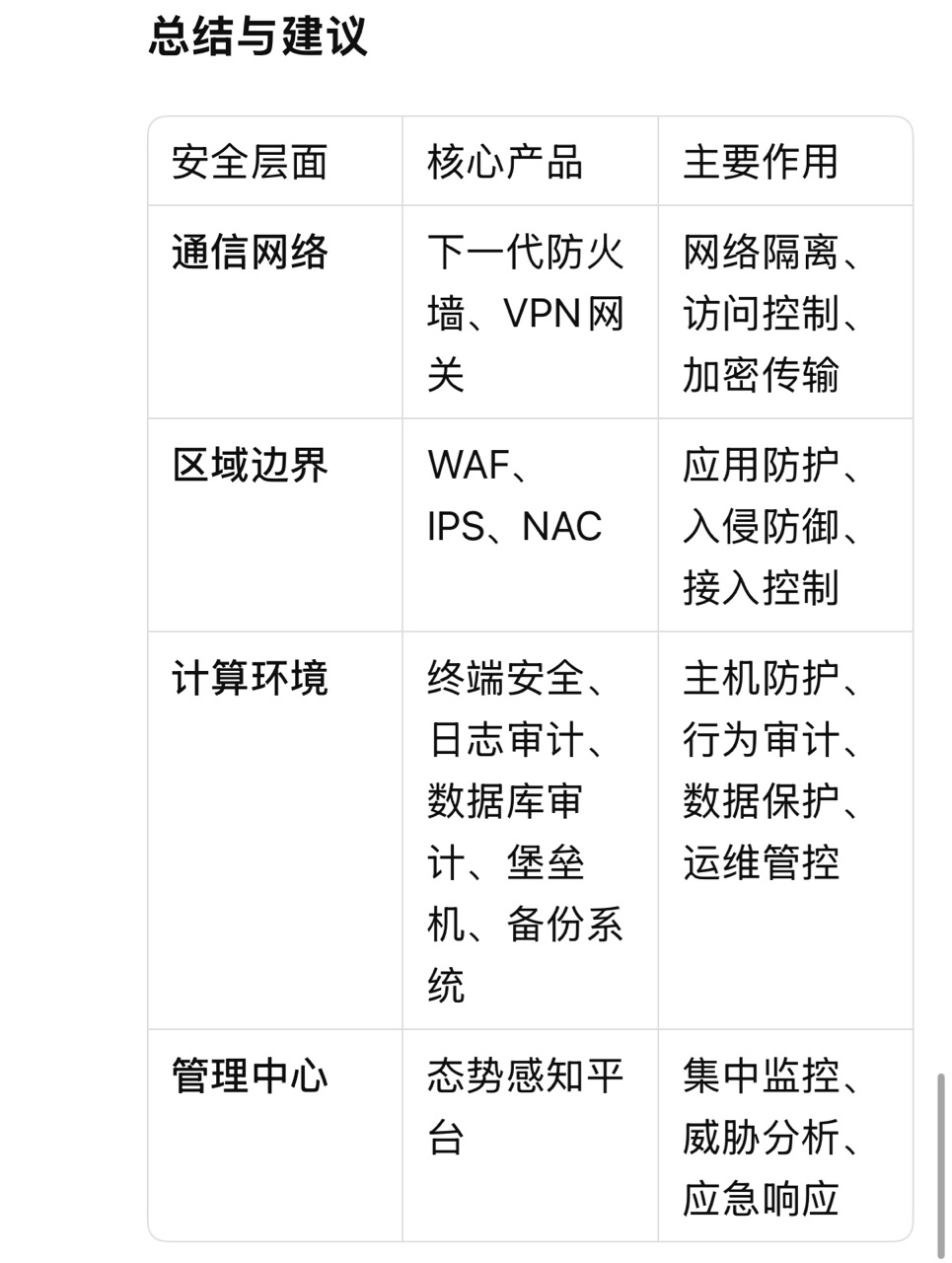

等保建设核心产品清单(按安全层面划分)

一、 安全通信网络

这个层面主要保障网络架构本身的安全、稳定和可靠。

1. 下一代防火墙

· 作用:等保建设的核心产品。用于区域隔离(如信任区、非信任区、DMZ区),实施访问控制策略,防御网络层攻击。具备IPS(入侵防御)、AV(防病毒)等功能的NGFW是标配。

· 等保关联:满足安全区域边界的访问控制、入侵防范等要求。

2. VPN设备/网关

· 作用:为远程办公、分支机构接入提供安全的加密通信通道,保证数据传输的机密性和完整性。

· 等保关联:满足安全通信网络的通信传输保密性、完整性要求。

3. 网络架构优化设备

· 作用:包括核心交换机、路由器等。虽然它们本身是基础网络设备,但通过合理的VLAN划分、路由策略等配置,是实现安全分区和访问控制的基础。

· 等保关联:满足安全通信网络的网络架构安全要求。

二、 安全区域边界

这个层面关注网络边界和内部分区边界的安全防护。

1. 入侵检测/防御系统

· 作用:NGFW通常自带IPS,但对于高等级或重要系统,可以部署独立的IDS/IPS,进行更深度的流量监测和实时阻断。

· 等保关联:满足安全区域边界的入侵防范要求。

2. 抗拒绝服务攻击系统

· 作用:针对互联网出口,防护DDoS攻击,保证业务连续性。

· 等保关联:满足安全区域边界的恶意代码防范和入侵防范要求(针对 Flood 类攻击)。

3. Web应用防火墙

· 作用:专门防护网站和应用系统的安全,防御SQL注入、XSS、跨站请求伪造等OWASP Top 10攻击,是保护Web业务的关键。

· 等保关联:满足安全计算环境(针对Web应用)和安全区域边界的入侵防范要求。

4. 网络准入控制系统

· 作用:对接入内部网络的终端进行安全检查(如补丁、杀毒软件状态),合规后才允许接入,防止“带病”终端进入网络。

· 等保关联:满足安全区域边界的访问控制要求。

三、 安全计算环境

这个层面保护具体的服务器、终端设备和数据。

1. 终端安全管理系统 / 防病毒软件

· 作用:统一部署在服务器和办公电脑上,防御病毒、木马、勒索软件等。现代EDR产品还能提供威胁检测、响应和取证能力。

· 等保关联:满足安全计算环境的恶意代码防范要求。

2. 主机加固与漏洞管理

· 作用:

· 漏洞扫描系统:定期扫描操作系统、数据库、中间件的漏洞,并提供修复建议。

· 主机安全Agent:进行安全基线检查、强制访问控制、系统加固等。

· 等保关联:满足安全计算环境的漏洞和恶意代码防范、安全审计等要求。

3. 日志审计系统

· 作用:集中采集网络设备、安全设备、服务器、数据库的操作日志,进行关联分析、异常告警和留存审计。这是等保测评的必查项!

· 等保关联:满足安全管理中心的安全审计要求。

4. 数据库审计系统

· 作用:专门针对数据库的访问行为进行监控和审计,记录谁、在什么时候、对什么数据、做了什么事情,防止数据泄露和违规操作。

· 等保关联:满足安全计算环境的安全审计要求,特别是涉及敏感数据时。

5. 身份认证和访问管理系统

· 作用:实现统一的账号管理、强身份认证(如双因子认证)、单点登录和权限管控。确保访问资源的人身份可信、权限合理。

· 等保关联:满足安全计算环境的身份鉴别、访问控制要求。

6. 数据备份与恢复系统

· 作用:定期对关键业务数据和系统进行备份,确保在发生安全事件(如勒索软件)或灾难时能够快速恢复。

· 等保关联:满足安全计算环境的数据备份与恢复要求。

7. 数据加密与脱敏

· 作用:

· 加密:对存储的敏感数据(如数据库)或传输中的数据进行加密。

· 脱敏:在开发、测试等非生产环境使用数据时,对敏感数据进行脱敏处理。

· 等保关联:满足安全计算环境的数据完整性和保密性要求。

四、 安全管理中心

这是等保2.0提出的核心概念,强调安全管理的集中化和态势感知。

1. 安全运营中心 / 安全态势感知平台

· 作用:这是等保建设的“大脑”。它汇集来自各类安全产品(FW、IDS、日志审计等)的数据,利用大数据技术进行关联分析,实现全局安全态势可视化、威胁发现和应急响应指挥。

· 等保关联:满足安全管理中心的系统管理、审计管理、安全管理和集中管控四大核心要求。对于三级及以上系统,几乎是必备品。

2. 堡垒机 / 运维审计系统

· 作用:对所有运维人员的操作进行集中管控、授权、监控和记录。杜绝运维人员直接登录服务器,实现运维操作的“可管、可控、可查”。

· 等保关联:满足安全管理中心的系统管理、审计管理要求。

---

重要提示:

1. 不是简单堆砌产品:等保建设的关键是先进行定级和备案,然后根据自身系统的定级情况、业务特点、预算和现有IT环境,进行安全规划设计,再选择合适的产品进行部署。

2. 管理与技术并重:等保包含技术和管理两大体系。上述产品主要解决技术问题,同时您还需要建立相应的安全管理制度(如应急预案、安全策略等),并配合安全服务(如渗透测试、风险评估、等保咨询、安全培训)。

3. 量力而行:可以分阶段实施。优先满足等保的基本要求(如防火墙、日志审计、堡垒机、杀毒软件),再逐步建设更高级的防护(如态势感知、高级威胁检测)。

一个典型的等保三级系统建设,以上清单中的大部分产品都是需要的。建议您联系专业的安全服务商或咨询公司,他们可以帮助您进行差距分析,并提供量身定制的解决方案。

2214

2214

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?