前言:5 年运维的 “中年焦虑”,让我一头扎进网安

2023 年,我做运维的第 5 年,终于在又一个凌晨 3 点重启完数据库后,意识到自己走到了职业瓶颈。那时我 32 岁,每天的工作就是服务器上架、系统部署、日志排查,薪资卡在 14K 没动过 2 年。更让我焦虑的是,部门新来的 985 本科实习生,学 3 个月就能上手我 80% 的工作 —— 基础运维的技术壁垒,太低了。

偶然间,我在网上看到“运维熟悉 Linux、网络架构、日志分析,这些都是网安的基础能力,转岗比零基础更有优势。” 那天晚上,我翻遍了招聘软件,发现网安岗位的薪资普遍比运维高 50%,且 “渗透测试”“安全运维” 等岗位的任职要求里,“熟悉 Linux 系统”“懂网络协议” 正是我每天在做的事。

带着 “试一把” 的心态,我开始研究转岗方向。但最开始,我盲目跟风学 “二进制渗透”,啃了半个月 C 语言反编译,连 IDA Pro 都没摸明白,差点放弃。后来才发现,运维转网安,根本不用从零开始 —— 找准适配岗位,把现有技能 “平移” 过去,才是最快的路。

这篇文章,我会结合自己的转岗经历,拆解 4 个最适合运维切入的网安岗位,讲清每个岗位的工作内容、技能衔接点和学习路径,帮同样想转岗的运维兄弟少走弯路。

一、先搞懂:运维转网安,你早就有了 “先天优势”

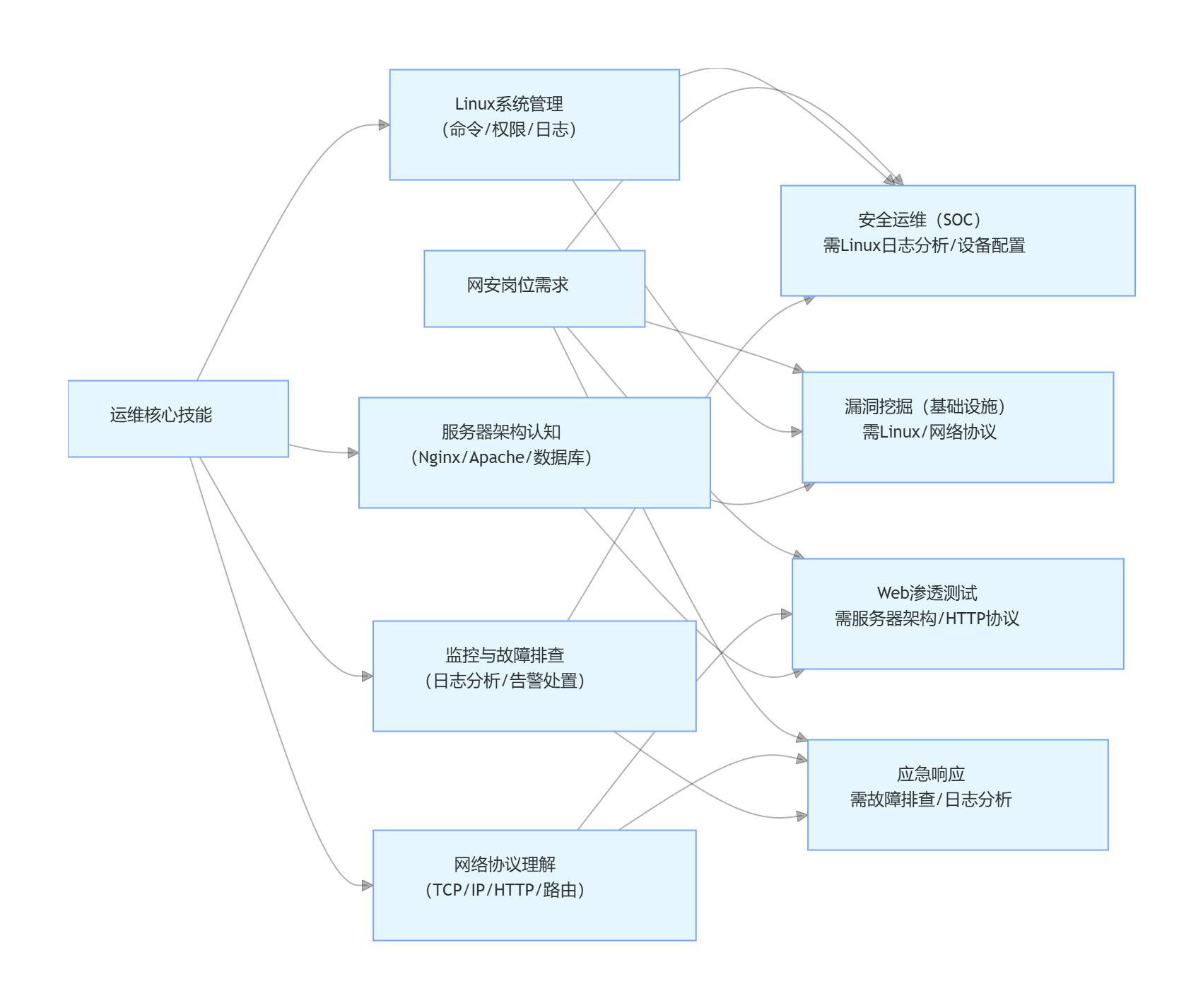

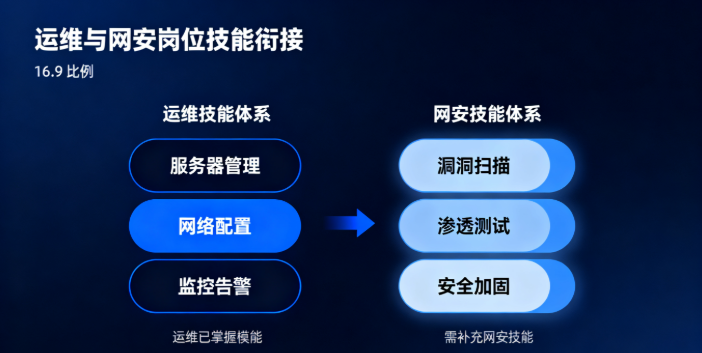

很多运维兄弟觉得转网安难,是因为没发现自己的技能早已和网安岗位高度重合。我整理了运维与网安的核心技能衔接点,看完你会发现:你比零基础少走至少半年路。

举个例子:我做运维时,每天要查/var/log/auth.log分析登录异常,这和安全运维 “分析入侵日志” 本质一样;我熟悉 Nginx 的配置文件,知道location指令怎么写,这让我学 “Web 服务器漏洞”(如 Nginx 解析漏洞)时,一眼就能明白原理。

这些 “先天优势”,是零基础学习者需要花 3-6 个月才能补上的。所以运维转网安,核心不是 “从零学”,而是 “找衔接”—— 把你已有的技能,嫁接到网安岗位上。

二、4 个高适配岗位:从易到难,总有一个适合你

结合我的转岗经历和行业需求,我把适合运维的网安岗位按 “入门难度” 排序,每个岗位都标注了 “适配原因”“工作内容”“技能补充” 和 “薪资范围”,你可以根据自己的基础选择切入点。

岗位 1:安全运维工程师(SOC)—— 运维转岗的 “最优跳板”

适配原因:80% 技能与运维重合,无需从零学漏洞利用,上手最快,适合作为转岗第一站。我的经历:我转岗的第一个岗位就是安全运维,入职第 1 周就独立处理了 “服务器 SSH 暴力破解” 告警 —— 因为做运维时,我每天都在配置sshd_config限制登录 IP,对日志里的Failed password记录太熟悉了。

1. 核心工作内容

- 日志分析:收集 Linux 服务器、防火墙、WAF 的日志(如

/var/log/secure、防火墙会话日志),用 SIEM 工具(如 Splunk、ELK)分析异常行为(如批量 SSH 登录、异常端口连接); - 告警处置:对安全告警分级处理 —— 低危告警(如端口扫描)记录备案,中高危告警(如 Webshell 植入)立即排查,比如发现服务器里有

webshell.php,先隔离文件,再查入侵路径; - 安全配置:给服务器做安全加固 —— 关闭不必要的端口(如 135、445)、配置防火墙规则(只开放业务端口)、更新系统补丁(用

yum update修复漏洞); - 日常巡检:每周检查服务器漏洞(用 OpenVAS 扫描)、查看账号权限(避免冗余管理员账号)、备份重要数据(防止勒索病毒加密)。

2. 需补充的技能(运维基础上新增)

- SIEM 工具使用:学 ELK 或 Splunk 的日志采集、可视化配置,比如用 ELK 的 Kibana 做 “SSH 暴力破解次数” 的仪表盘;

- 威胁情报:知道去哪里查恶意 IP(如微步在线、360 威胁情报),比如发现某 IP 频繁登录,查威胁情报确认是 “僵尸网络 IP” 后,立即拉黑;

- 安全加固标准:了解等保 2.0 三级要求(如日志留存 6 个月、账号定期更换密码),按标准配置服务器。

3. 薪资范围

- 入门(0-1 年经验):15K-20K(比同经验运维高 30%-50%);

- 资深(2-3 年经验):20K-28K(负责 SOC 团队时可达 30K+)。

岗位 2:Web 渗透测试工程师(基础方向)—— 运维技能 “最易衔接”

适配原因:运维熟悉 Web 服务器(Nginx/Apache)、数据库(MySQL)、网络协议(HTTP),这些正是 Web 渗透的基础。我做运维时搭建过无数次 LNMP 环境,转渗透后,看 “文件上传漏洞” 时,一眼就懂 “Nginx 解析漏洞” 的原理 —— 因为我知道 Nginx 的fastcgi_param配置怎么写。

1. 核心工作内容

- 信息收集:用运维熟悉的工具做资产梳理 —— 用 Nmap 扫服务器端口(看是否开放 80、443、3306)、用

nslookup查域名解析(找子域名)、用curl测试 Web 服务是否正常(判断是否有 CDN); - 漏洞扫描与验证:用工具扫 Web 漏洞(如 Xray、Burp Suite),再手动验证 —— 比如扫描出 “SQL 注入”,用

' or 1=1#测试是否能绕过登录,用 SQLMap 导出数据库数据; - 渗透报告编写:记录漏洞位置(如

http://xxx.com/login.php?id=1)、利用步骤(附截图)、危害(如可获取用户密码)、修复建议(如用参数化查询); - 协助修复:给开发团队提修复方案,比如发现 “文件上传漏洞”,建议开发做 “后缀名白名单 + 文件内容校验”,并协助测试修复效果。

2. 需补充的技能(运维基础上新增)

- Web 漏洞原理:重点学 OWASP Top 10(SQL 注入、XSS、文件上传等),比如懂 “SQL 注入是因为参数未过滤,导致 SQL 语句拼接异常”;

- 渗透工具使用:学 Burp Suite(抓包改包)、SQLMap(自动化注入)、蚁剑(连接 WebShell),这些工具操作简单,1-2 周就能上手;

- 靶场实战:在 DVWA、SQLI-LAB 靶场复现漏洞,把运维的 “服务器知识” 和 “漏洞利用” 结合,比如在靶场里用

move_uploaded_file函数理解文件上传漏洞。

3. 薪资范围

- 入门(0-1 年经验):20K-25K(比安全运维高一个档次,因为需漏洞挖掘能力);

- 资深(2-3 年经验):25K-35K(能独立负责项目,如企业 Web 渗透测试)。

岗位 3:基础设施漏洞挖掘工程师 —— 运维的 “服务器知识” 直接用

适配原因:运维天天和服务器、网络设备打交道,对 Linux 内核、中间件(Tomcat、Redis)、数据库的特性了如指掌,而这些正是 “基础设施漏洞” 的高发区。我做运维时,曾因为 Redis 配置不当导致数据被删,转漏洞挖掘后,一眼就能看出 “Redis 未授权访问” 漏洞的风险点。

1. 核心工作内容

- 中间件漏洞挖掘:测试 Tomcat、Nginx、Redis 等中间件的漏洞 —— 比如 Tomcat 的 “后台弱口令 + war 包部署 getshell”、Redis 的 “未授权访问 + 写入公钥”;

- 服务器系统漏洞验证:复现 Linux/Windows 系统的高危漏洞(如 Linux 的 Dirty COW、Windows 的永恒之蓝),测试企业服务器是否存在风险;

- 漏洞 POC 编写:用 Python 写简单的漏洞验证脚本,比如写一个 “检测 Redis 未授权访问” 的脚本,批量扫描企业内网的 Redis 服务;

- 加固方案输出:针对挖掘出的漏洞,给出具体加固步骤,比如 Redis 漏洞的加固方案是 “配置密码 + 绑定本地 IP + 修改默认端口”。

2. 需补充的技能(运维基础上新增)

- 漏洞原理分析:学中间件和系统漏洞的成因,比如懂 “Redis 未授权访问是因为

bind 127.0.0.1未配置,且无密码”; - POC 编写基础:学 Python 的

socket、redis-py等库,比如用redis-py连接 Redis 服务,判断是否能执行info命令; - 内网扫描工具使用:学 Goby、Nessus 等工具,批量扫描内网设备的漏洞,比如用 Goby 扫描 “Redis 未授权访问” 的 IP。

3. 薪资范围

- 入门(1-2 年经验):22K-28K(需一定漏洞挖掘能力,入门门槛比前两个岗位高);

- 资深(3-4 年经验):30K-40K(能挖掘 0day 漏洞或参与国家漏洞库提交)。

岗位 4:应急响应工程师 —— 运维 “故障排查能力” 的升级版

适配原因:运维每天都在处理服务器故障(如宕机、数据丢失),应急响应本质是 “处理安全故障”,思路完全相通。我做运维时,练出了 “10 分钟定位故障原因” 的能力,转应急响应后,处理 “勒索病毒” 时,很快就找到了入侵入口 —— 通过/var/log/nginx/access.log发现是 Web 漏洞导致的。

1. 核心工作内容

- 入侵溯源:当企业遭遇攻击(如勒索病毒、数据泄露),通过日志(系统日志、Web 日志)、进程、文件残留定位入侵路径 —— 比如发现服务器被植入木马,查

ps -ef看异常进程,查history看攻击者执行过的命令; - 恶意代码处置:删除或隔离恶意文件(如 Webshell、勒索病毒程序),清理注册表(Windows)或启动项(Linux 的

/etc/rc.local),防止恶意代码重启后运行; - 数据恢复:协助企业恢复被加密或删除的数据 —— 如果有备份,直接恢复;如果没有备份,尝试用数据恢复工具(如 Extundelete)恢复 Linux 下的删除文件;

- 事后加固:针对入侵原因做安全加固,比如因 “SQL 注入” 被入侵,就给 Web 程序加参数化查询;因 “弱口令” 被入侵,就强制开启密码复杂度要求。

2. 需补充的技能(运维基础上新增)

- 恶意代码分析:学用 Virustotal 查文件 MD5(判断是否为恶意程序)、用 Strace(Linux)跟踪进程行为(看恶意程序在调用哪些系统函数);

- 溯源技巧:学分析攻击流量(用 Wireshark 抓包)、提取恶意程序的 C2 服务器地址(用 IDA Pro 看简单反编译);

- 应急响应流程:熟悉 “发现 - 遏制 - 根除 - 恢复 - 总结” 的应急流程,比如发现攻击后,先断开受影响服务器的网络(遏制),再排查原因(根除)。

3. 薪资范围

- 入门(1-2 年经验):20K-26K(需应急经验,入门需积累案例);

- 资深(3-5 年经验):28K-40K(能处理重大应急事件,如 APT 攻击)。

三、运维转岗的 3 步落地路径:我用这个方法 6 个月入职

很多运维兄弟转岗失败,是因为 “东学一点西学一点”,没有系统规划。我结合自己的经历,总结了 “3 步路径”,从准备到入职,最快 6 个月就能实现。

1. 准备期(1-2 月):别贪多,先聚焦一个岗位

我最开始贪多,同时学安全运维和二进制渗透,结果 1 个月过去,什么都没学会。后来只专注 “Web 渗透”,2 周就掌握了 Burp 抓包和 SQL 注入基础。

- 第一步:盘点技能:列一张表,把你会的运维技能标出来(如 “会配置 Nginx”“能分析 Linux 日志”),对照目标岗位的需求,找重合点;

- 第二步:选岗位:零基础优先选 “安全运维” 或 “Web 渗透(基础方向)”,这两个岗位入门难度最低,6 个月内可上手;

- 第三步:补基础:安全运维重点学 SIEM 工具(如 ELK),Web 渗透重点学 Burp Suite 和 OWASP Top 10,每天花 2 小时,2 个月足够入门。

2. 实战期(3-4 月):没有实战,简历就是一张白纸

我面试时,HR 最看重的不是 “我学了什么”,而是 “我做过什么”。这 4 个月,重点积累 2 类实战经验:

- 靶场练手:安全运维可以在 DVWA 靶场里故意制造 “SSH 暴力破解”“Webshell 上传”,然后用 ELK 分析日志;Web 渗透可以刷 SQLI-LAB、Upload-Lab,每个漏洞都写 “利用步骤 + 截图”,整理成 “实战笔记”;

- SRC 提交:去阿里云 SRC、腾讯 SRC 找 “低门槛漏洞”(如弱口令、信息泄露),比如发现某网站后台用 “admin/admin” 登录,提交漏洞时附登录截图和修复建议。我转岗时,提交了 5 个 SRC 漏洞,简历通过率比之前高了 60%;

- 考证:考一张入门证书(如 CISP-PTE),不用追求高难度,主要是给 HR 一个 “技术能力的证明”。我花 1 个月备考 CISP-PTE,证书拿到后,面试时 HR 明显更愿意聊技术细节。

3. 求职期(1-2 月):简历和面试要 “突出衔接点”

很多运维的简历写 “会 Linux 系统、会配置 Nginx”,但没说这些技能怎么用在网安上,HR 自然不会关注。我的简历里写的是 “熟悉 Linux 日志分析,能通过/var/log/auth.log定位 SSH 暴力破解源 IP,可直接适配安全运维的日志处置工作”,这样一下子就突出了适配性。

面试时,要主动讲 “运维经验如何帮你做网安”:比如面试官问 “你怎么处理 Webshell?”,我会说 “做运维时,我经常排查服务器异常进程,知道 Webshell 会占用 CPU 资源,所以会先查top命令看异常进程,再找对应的文件删除”—— 这样既展示了运维经验,又证明了网安能力。

四、转岗避坑指南:3 个我踩过的坑,你别再犯

坑 1:盲目学 “二进制渗透”,把简单的路走复杂

最开始,我听人说 “二进制渗透薪资高”,就去学 C 语言反编译、IDA Pro,啃了半个月,连 “缓冲区溢出” 的原理都没懂。后来才知道,二进制渗透需要深厚的编程和底层知识,运维的优势根本用不上,完全是从零开始。

正确做法:优先选 “Web 渗透”“安全运维” 等与运维技能衔接的岗位,等有 1-2 年网安经验后,再根据兴趣学二进制。

坑 2:只学工具不用原理,沦为 “脚本小子”

我刚学 Web 渗透时,只会用 SQLMap 跑注入,却不懂 “SQL 注入的原理是语句拼接”。面试时,面试官问 “遇到 WAF 拦截 SQLMap 怎么办”,我答不上来 —— 因为我只知道 “用工具”,不知道 “工具背后的逻辑”。

正确做法:学工具的同时,一定要懂原理。比如学 SQLMap 前,先手动在 SQLI-LAB 里用' or 1=1#复现注入,理解 “为什么能成功”,再用工具自动化测试。

坑 3:忽视 “合法实战”,触碰法律红线

做运维时,我习惯了 “直接操作服务器”,转渗透后,差点去扫描客户的生产环境(未授权)。还好同事及时拦住我 —— 根据《网络安全法》,未经授权的测试即使没造成损失,也可能面临罚款或拘留。

正确做法:只在合法场景实战 —— 靶场(DVWA、VulnHub)、SRC 平台(企业官方允许)、授权项目(拿到书面授权后),绝对不碰 “未授权的网站或服务器”。

结语:运维转网安,不是 “从零开始”,而是 “升级打怪”

很多运维兄弟问我:“30 多岁转岗,来得及吗?” 我的答案是:“太来得及了。” 运维的 5 年经验,不是你的负担,而是你转网安的 “资本”—— 你熟悉的 Linux、网络、服务器,都是网安岗位的基础。

我从运维转到 Web 渗透,用了 6 个月,薪资从 14K 涨到 22K,现在负责企业的渗透测试项目,年薪已经突破 30 万。回头看,最关键的不是我有多聪明,而是我找准了 “技能衔接点”,没有盲目跟风,把运维的优势发挥到了极致。

如果你也想转岗,记住:不用害怕 “不会的东西”,先聚焦一个适配岗位,把你会的运维技能 “平移” 过去,再慢慢补充新知识。网安行业缺的不是 “从零开始的人”,而是 “有基础、能落地” 的人 —— 而你,早已具备了这个基础。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

718

718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?