根据 2024 年全球网络安全报告,DDoS 攻击事件年增长率达 43%,单次攻击峰值带宽突破 1.2 Tbps,而防御成功率仅维持在 68%。更棘手的是,超过 70% 的企业表示 “曾遭遇持续 24 小时以上的 DDoS 攻击,最终因带宽耗尽被迫断网”。

从攻击者视角看,DDoS 攻击的核心逻辑并非 “突破防御”,而是 “用资源碾压资源”—— 通过制造远超目标承载能力的无效流量,瘫痪网络或业务。这种 “简单粗暴” 的攻击模式,却因攻击链路隐蔽、技术迭代快、成本不对称三大特性,成为全球企业的 “心腹之患”。本文将从攻击者的技术选型、流量操控、防御绕过三个维度,拆解 DDoS 攻击难防的底层原因。

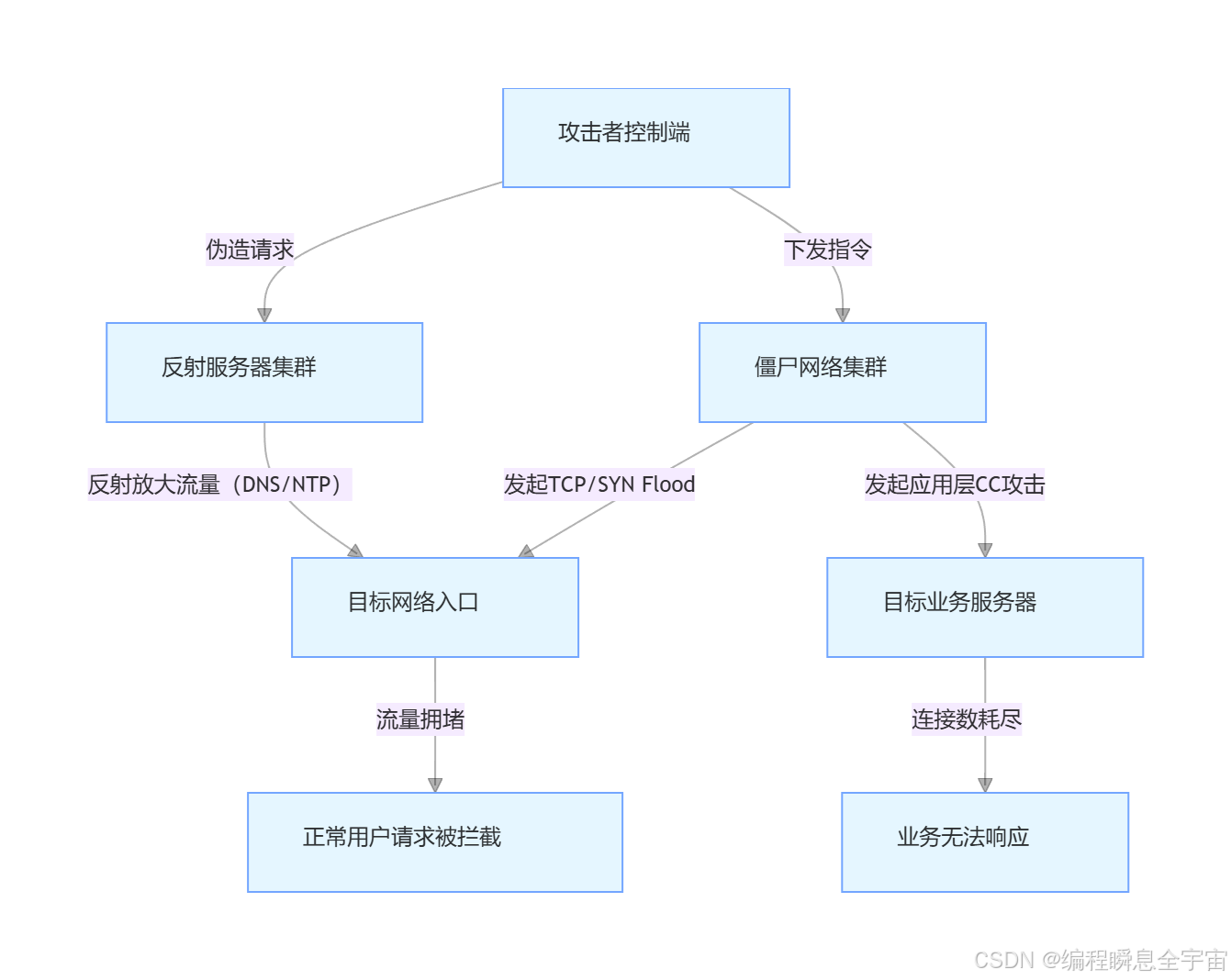

一、DDoS 攻击的核心逻辑:从攻击者视角看 “攻击链路”

在发起 DDoS 攻击前,攻击者会先构建一套 “低成本、高隐蔽、难溯源” 的攻击链路。这套链路的设计逻辑,从源头就决定了防御的被动性。

1. 攻击者的 “攻击链路” 设计(以混合型 DDoS 为例)

从链路图可见,攻击者不会直接与目标交互,而是通过 “僵尸网络” 和 “反射服务器” 两层 “跳板” 发起攻击:

- 第一层:僵尸网络(Botnet):由数万至数百万台被劫持的 “傀儡机”(家用电脑、服务器、IoT 设备)组成,每台傀儡机可发起 TCP/UDP 流量攻击;

- 第二层:反射服务器:利用开放的公共服务(DNS、NTP、SSDP),将攻击者的 “小请求” 放大为 “大流量”(如 DNS 反射放大倍数可达 100 倍),再定向打向目标;

- 最终效果:目标同时承受 “网络层大带宽流量” 和 “应用层高并发请求”,双重压力下快速瘫痪。

2. 链路设计的 “防御陷阱”

攻击者的链路设计从一开始就针对防御弱点:

- 无直接交互:攻击者 IP 从不直接出现在攻击流量中,防御方无法通过 “拉黑 IP” 定位真凶;

- 流量混合:网络层流量(如 SYN Flood)和应用层流量(如 CC 攻击)同时发起,防御方需同时应对 “带宽拥堵” 和 “业务过载”,防护资源被分散;

- 动态切换:攻击者可实时调整僵尸网络节点和反射服务器类型,防御规则刚生效就失效。

二、难防根源一:攻击类型迭代快,覆盖 “网络层到应用层”

DDoS 攻击并非单一模式,而是覆盖 “网络层、传输层、应用层” 的全栈攻击体系。攻击者会根据目标的防御能力,灵活选择攻击类型,让防御方难以 “一刀切” 防护。

1. 三大层级 DDoS 攻击的技术特性对比

| 攻击层级 | 典型攻击类型 | 攻击原理 | 防御难点 |

|---|---|---|---|

| 网络层(L3) | UDP Flood、ICMP Flood | 发送大量无用 UDP/ICMP 数据包,占用目标带宽 | 流量特征与正常数据包相似,难以过滤;攻击带宽易突破 100 Gbps,超出多数企业带宽冗余 |

| 传输层(L4) | SYN Flood、ACK Flood | 利用 TCP 三次握手缺陷,发送大量 SYN 请求却不完成连接,耗尽服务器半开连接池 | 基于 “连接数” 攻击,而非 “带宽”,传统带宽清洗无效;可伪造源 IP,无法通过 IP 黑名单拦截 |

| 应用层(L7) | CC 攻击、HTTP/2 Flood | 模拟正常用户请求(如访问页面、登录操作),占用应用服务器 CPU / 内存资源 | 请求特征与正常用户高度一致(如带 Cookie、Referer),WAF 难以识别;可通过分布式节点发起,单节点请求量低,规避 “频率限制” |

2. 应用层 DDoS:防御方的 “新噩梦”

传统防御手段(如黑洞路由、带宽清洗)对网络层 / 传输层攻击有一定效果,但对应用层攻击几乎失效。原因在于攻击者的 “拟人化” 设计:

- 模拟真实用户行为:通过 Selenium、Playwright 等工具控制真实浏览器,发起 “点击页面→停留 5 秒→跳转下一页” 的模拟操作,请求头、Cookie、UA 完全符合正常用户特征;

- 分布式低频率攻击:将 10 万次请求分散到 1 万个僵尸节点,每个节点每分钟仅发起 10 次请求,远低于防御方设置的 “单 IP 频率阈值”(如单 IP 每分钟 50 次);

- 针对业务弱点:专门攻击高消耗接口(如商品搜索、支付结算),这类接口本身 CPU 占用高,少量攻击请求即可导致业务卡顿。

某电商平台曾遭遇 CC 攻击:攻击者控制 2 万台傀儡机,模拟用户 “搜索商品→加入购物车” 的操作,单接口请求量仅增加 30%,但服务器 CPU 使用率从 40% 飙升至 95%,业务响应延迟从 100ms 增至 5s,防御方直到业务卡顿才发现异常。

三、难防根源二:流量来源隐蔽,分布式架构打破防御边界

DDoS 攻击的 “分布式” 特性,从物理层面打破了传统防御的 “边界思维”—— 攻击流量来自全球各地,IP 数量庞大且动态变化,让 “黑名单拦截”“区域封禁” 等手段彻底失效。

1. 僵尸网络:攻击者的 “无国界军队”

僵尸网络是 DDoS 攻击的核心 “武器”,其隐蔽性主要来自三个方面:

- 节点分散且海量:一个中型僵尸网络包含 5-10 万台傀儡机,IP 覆盖全球 200 + 地区,防御方无法拉黑所有 IP(仅拉黑部分节点,攻击者可快速补充新节点);

- 傀儡机类型多样:除了家用电脑,攻击者还会劫持 IoT 设备(摄像头、路由器、智能家电)—— 这类设备数量超百亿,IP 动态分配,且多数无安全防护,成为 “免费攻击节点”;

- 通信加密:攻击者通过 Tor、暗网或加密通道(如 SSL 隧道)控制傀儡机,防御方无法监测到 “控制指令”,也就无法提前发现攻击准备。

2. 反射放大攻击:“借刀杀人” 的隐蔽战术

反射放大攻击是攻击者 “以小博大” 的核心手段,其难防性在于 “利用合法服务发起攻击”:

-

原理:流量放大效应攻击者向开放的反射服务器(如 DNS 服务器)发送 “伪造源 IP” 的请求(源 IP 设为目标 IP),服务器会将远超请求大小的响应数据发送给目标。不同协议的放大倍数如下:

反射协议 请求大小 响应大小 放大倍数 DNS 50 字节 5000 字节 100 倍 NTP 100 字节 100000 字节 1000 倍 SSDP 150 字节 15000 字节 100 倍 -

防御难点:反射服务器是互联网公共服务(如全球 DNS 服务器),其响应流量是 “合法数据包”,防御方无法直接封禁这些服务器(会影响正常业务);同时,攻击流量的源 IP 是伪造的目标 IP,防御方无法溯源攻击者。

某游戏公司曾遭遇 NTP 反射攻击:攻击者仅用 10 台傀儡机,向全球 1000 台 NTP 服务器发送请求,最终生成 100 Gbps 的攻击流量,远超公司 50 Gbps 的带宽上限,导致游戏服务器离线 4 小时。

四、难防根源三:成本不对称,攻击者 “低成本” 对抗防御方 “高投入”

DDoS 攻击的本质是 “资源对抗”,但攻击者和防御方的 “成本天平” 严重失衡 —— 攻击者花 1 元就能发起的攻击,防御方可能需要花 100 元才能抵御。

1. 攻击者的 “低成本攻击方案”

在暗网中,DDoS 攻击服务已形成 “工业化产业链”,攻击者可 “按需租用” 攻击资源,成本极低:

- 僵尸网络租用:1 小时 10 Gbps 的 UDP Flood 攻击,价格仅 50-100 元;持续 24 小时的 CC 攻击,价格约 500 元;

- 反射服务器列表:包含 10 万个 DNS/NTP 反射服务器的列表,售价仅 200 元,可重复使用;

- 攻击工具开源:如 “LOIC”“HOIC” 等 DDoS 工具免费开源,新手 10 分钟即可上手发起攻击。

这种 “低成本” 意味着:即使是个人攻击者,也能发起足以瘫痪中小型企业的攻击。

2. 防御方的 “高投入困境”

防御 DDoS 攻击需要持续投入资源,且投入与攻击强度正相关:

- 带宽冗余:为抵御 100 Gbps 攻击,企业需购买 200 Gbps 带宽(预留 100% 冗余),年成本增加数十万元;

- 硬件防护:部署抗 DDoS 硬件设备(如 F5、华为抗 DDoS 网关),单台设备价格 50-200 万元,且需定期升级;

- 云清洗服务:使用阿里云、腾讯云的 DDoS 高防服务,100 Gbps 防护能力的年服务费约 100 万元;

- 人力成本:组建 24 小时安全团队,实时监控攻击流量、调整防御策略,年人力成本超 50 万元。

成本不对称导致:中小企业难以承担高额防护费用,只能被动承受攻击;即使是大型企业,面对持续数天的超大规模攻击(如 1 Tbps 以上),也可能因防护资源耗尽而断网。

五、难防根源四:利用协议 / 架构缺陷,防御陷入 “被动应对”

很多 DDoS 攻击的核心,是利用互联网协议或业务架构的 “先天缺陷”—— 这些缺陷是协议设计时的 “权衡选择”,无法完全修复,只能被动防御。

1. TCP 协议缺陷:SYN Flood 攻击的 “死穴”

TCP 三次握手是互联网通信的基础,但这一设计存在 “半开连接” 漏洞,被攻击者利用发起 SYN Flood 攻击:

- 正常三次握手:客户端发送 SYN → 服务器回复 SYN+ACK(建立半开连接) → 客户端回复 ACK(连接建立);

- SYN Flood 攻击:攻击者伪造大量客户端 IP,发送 SYN 请求后不回复 ACK,服务器会保留 “半开连接”(默认超时 30-60 秒),最终连接池耗尽,无法接收正常请求。

防御方的应对手段(如 SYN Cookie、半开连接超时缩短)均为 “折中方案”:

- SYN Cookie:服务器不保留半开连接,而是通过 Cookie 验证客户端身份,但会增加服务器 CPU 消耗;

- 缩短超时时间:将半开连接超时从 60 秒改为 10 秒,可减少连接占用,但会误杀网络延迟高的正常用户。

2. 业务架构缺陷:应用层攻击的 “温床”

现代业务架构的 “高并发设计”,反而成为应用层 DDoS 攻击的目标:

- CDN 加速的局限性:CDN 可抵御网络层攻击,但无法识别应用层的 “拟人化请求”(如 CC 攻击),攻击者可绕过 CDN 直接攻击源站;

- 微服务架构的弱点:微服务拆分后,单个服务(如用户认证服务)成为 “单点瓶颈”,攻击者只需集中攻击该服务,即可导致整个业务瘫痪;

- 缓存失效问题:攻击者发起 “随机参数请求”(如搜索关键词随机生成),绕过业务缓存,直接命中数据库,导致数据库 CPU 使用率飙升。

六、难防根源五:动态绕过技术,防御规则 “滞后于攻击”

防御方的核心手段是 “基于特征的规则拦截”(如识别攻击 IP、拦截异常请求),但攻击者会通过实时调整攻击策略,让防御规则 “永远滞后一步”。

1. 攻击 IP 的 “动态切换”

- IP 池轮换:攻击者控制的僵尸网络包含数万 IP,每 10 秒切换一次攻击 IP,防御方的 “IP 黑名单” 刚更新,就已失效;

- IP 段伪装:伪造与目标正常用户相同的 IP 段(如目标用户多来自北京,攻击者就伪造北京地区 IP),防御方无法封禁整个 IP 段(会误杀正常用户);

- 代理链隐藏:通过 10 + 层代理(如 Tor+VPN)发起攻击,即使防御方追踪到某层代理 IP,也无法定位真实攻击者。

2. 请求特征的 “动态变异”

针对应用层攻击,攻击者会实时调整请求特征,规避 WAF 规则:

- UA 动态生成:每发起 10 次请求,随机生成一个新的浏览器 UA(如 “Chrome/120.0.0.1”“Safari/16.1”),避免被 “UA 黑名单” 拦截;

- 请求间隔随机化:模拟人类操作习惯,请求间隔在 1-5 秒随机变化,规避 “单 IP 高频请求” 规则;

- 参数加密混淆:对攻击请求的参数(如搜索关键词)进行 Base64 加密,WAF 无法识别参数内容,只能放行。

3. 攻击节奏的 “弹性控制”

攻击者会通过 “试探 - 攻击 - 调整” 的节奏,规避防御方的监控:

- 试探阶段:先发起 1 Gbps 流量测试,观察防御方的带宽冗余和响应速度;

- 攻击阶段:根据试探结果,发起超出防御能力的流量(如防御方带宽 50 Gbps,就发起 80 Gbps 攻击);

- 调整阶段:若防御方启用云清洗,攻击者立即切换攻击类型(从网络层改为应用层),或降低攻击强度(持续 24 小时低流量攻击,消耗防御方资源)。

七、总结:DDoS 防御的 “终极挑战” 与应对方向

从攻击者视角看,DDoS 攻击难防的核心,是 “攻击的灵活性” 与 “防御的局限性” 之间的矛盾 —— 攻击者可按需调整攻击类型、流量来源、请求特征,而防御方需在 “防护效果” 与 “正常业务影响” 之间反复权衡。

未来,DDoS 防御需突破 “被动拦截” 思维,转向 “主动防御 + 架构优化”:

- 流量清洗分层化:网络层用 “黑洞路由 + 云清洗” 抵御大带宽攻击,应用层用 “行为分析 + AI 识别” 拦截拟人化请求;

- 业务架构抗毁化:采用 “多区域部署 + 微服务熔断”,即使部分区域 / 服务被攻击,整体业务仍可运行;

- 威胁情报共享化:企业间共享僵尸网络 IP、反射服务器列表,提前封禁攻击源;

- 协议优化升级:推动 TCP 协议改进(如引入更高效的连接管理机制),从根源减少协议漏洞被利用的可能。

但需清醒认识:DDoS 攻击的 “攻防对抗” 是长期过程 —— 只要互联网的 “资源不对称”“协议缺陷” 客观存在,DDoS 攻击就不会消失。防御方的核心目标,不是 “彻底杜绝攻击”,而是 “将攻击影响控制在可接受范围”,保障业务的连续性。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?