网络安全行业的技术迭代速度,远超传统学科的教材更新周期。许多高校的网络安全课程,仍沿用 5-10 年前的经典教材,聚焦于 “基础理论 + 传统场景”,却忽略了云计算、移动互联网、AI 攻击等新兴技术带来的安全变革。

不少毕业生入职后发现,课本上反复强调的 “核心技能”,在企业实战中要么 “无用武之地”,要么 “早已被新技术替代”—— 比如花费大量时间练习的 Windows Server 2003 安全配置,在企业普遍使用云服务器的今天几乎无人问津;死记硬背的特征码杀毒原理,面对 AI 生成的变异恶意代码早已失效。

本文将系统盘点大学网络安全课程中常见的 8 类 “过时技术”,剖析其过时原因,并给出对应的现代替代方案,帮助学习者快速衔接行业实战,避免在无效技能上浪费时间。

一、8 类大学常见的过时网络安全技术盘点

1. 过时技术:基于 Windows XP/Server 2003 的安全配置

课程常见内容

- Windows XP 的账户权限管理、组策略配置;

- Windows Server 2003 的 IIS 服务器安全加固(如禁用不必要的 Web 服务扩展、配置虚拟目录权限);

- 针对 Windows XP 漏洞(如 MS08-067)的手动补丁安装与测试。

过时原因

- 系统淘汰:Windows XP 已于 2014 年停止官方支持,Windows Server 2003 也于 2015 年终止服务,企业中几乎无实际部署场景;

- 架构差异:现代企业服务器以 Windows Server 2019/2022、Linux 为主,云服务器(如阿里云 ECS、AWS EC2)的安全配置逻辑(如 IAM 权限、安全组)与传统物理机完全不同;

- 漏洞失效:针对旧系统的经典漏洞,在新系统中已被原生修复,手动补丁安装的操作失去实战意义。

现代替代方案

- 学习云服务器安全配置:重点掌握 AWS IAM 权限管理、阿里云安全组策略、腾讯云服务器的基线检查;

- 聚焦主流系统加固:Windows Server 2019/2022 的安全基线配置(如启用 BitLocker 加密、配置 Windows Defender 防火墙)、CentOS 7/8 的 SSH 密钥登录、防火墙规则配置;

- 掌握自动化加固工具:使用 Ansible 批量执行服务器加固脚本、利用云平台的 “安全中心” 进行一键基线合规检查。

2. 过时技术:单纯依赖特征码的恶意代码检测

课程常见内容

- 特征码的定义与提取方法(如基于病毒文件的 MD5、字符串特征);

- 传统杀毒软件(如卡巴斯基、瑞星)的工作原理;

- 手动更新杀毒软件特征库、扫描病毒文件的操作流程。

过时原因

- 变异速度跟不上:现代恶意代码采用 “polymorphism(多态)”“metamorphism(变形)” 技术,可自动修改特征码,传统特征码检测检出率不足 30%;

- AI 生成恶意代码:利用 ChatGPT、BlackBox 等 AI 工具,可快速生成无历史特征的恶意代码,特征码库无法覆盖;

- 检测维度单一:特征码仅能识别已知病毒,对 “零日漏洞利用工具”“未知恶意代码” 完全失效。

现代替代方案

- 学习 EDR(终端检测与响应)技术:重点掌握行为分析(如异常进程创建、文件篡改监控)、AI 检测(如基于机器学习的恶意行为识别);

- 了解主流 EDR 工具:CrowdStrike Falcon、SentinelOne、奇安信天擎的核心功能;

- 掌握恶意代码分析新方法:静态分析(反编译、字符串提取)+ 动态分析(沙箱运行、行为日志捕获)结合,而非依赖特征码匹配。

3. 过时技术:手动化、无对抗的基础漏洞利用

课程常见内容

- 在无 WAF 防护的靶场中,手动执行 SQL 注入(如输入

' or 1=1#); - 未考虑防御机制的 XSS 漏洞利用(如直接插入

<script>alert('xss')</script>); - 依赖浏览器直接访问漏洞地址的简单文件包含漏洞测试。

过时原因

- 企业防护普遍:现在企业 Web 应用普遍部署 WAF(Web 应用防火墙),直接输入恶意 Payload 会被拦截,纯手动无规避的漏洞利用几乎失效;

- 实战场景复杂:真实业务系统中,漏洞往往隐藏在复杂业务逻辑中(如支付流程、权限校验),而非靶场中 “裸露” 的参数;

- 效率要求提升:企业渗透测试需在规定时间内完成大量资产测试,纯手动操作效率过低,自动化工具 + 规避技巧成为必备。

现代替代方案

- 掌握 WAF 绕过技巧:Payload 编码(URL 编码、Base64 编码)、关键词拆分(如

uni/**/on select)、HTTP 参数污染、异常请求头构造; - 学习自动化工具的高级用法:Burp Suite 的 Payload Generator 自定义规则、SQLMap 的

--tamper参数(规避 WAF)、Xray 的被动扫描 + POC 自定义; - 聚焦业务逻辑漏洞:如越权访问、支付金额篡改、验证码绕过等,这类漏洞 WAF 难以检测,是实战中的核心挖掘方向。

4. 过时技术:传统物理机环境下的 Linux 安全运维

课程常见内容

- Linux 物理机的分区加密(如 LUKS)、本地账户密码复杂度配置;

- 基于 iptables 的手动防火墙规则编写(如禁止特定 IP 访问 22 端口);

- 本地日志分析(如

cat /var/log/auth.log查看登录记录)。

过时原因

- 部署环境变迁:企业 Linux 服务器已普遍迁移至云端,物理机部署占比不足 10%,本地分区加密、物理机权限管理需求锐减;

- 工具迭代:现代 Linux 服务器多使用 firewalld 替代 iptables,云环境中则优先使用云厂商提供的安全组(比本地防火墙更灵活、可批量管理);

- 日志管理升级:企业已采用 ELK Stack(Elasticsearch+Logstash+Kibana)、Splunk 等集中式日志分析平台,而非手动查看本地日志文件。

现代替代方案

- 学习云原生 Linux 安全:云服务器的 SSH 密钥登录配置、安全组规则批量管理、云监控告警(如异常登录实时通知);

- 掌握现代防火墙工具:firewalld 的区域配置、富规则编写,结合 Ansible 实现多服务器防火墙规则同步;

- 熟悉集中式日志分析:ELK Stack 的日志收集、过滤、可视化配置,能通过 Kibana 快速检索异常登录、恶意命令执行等日志。

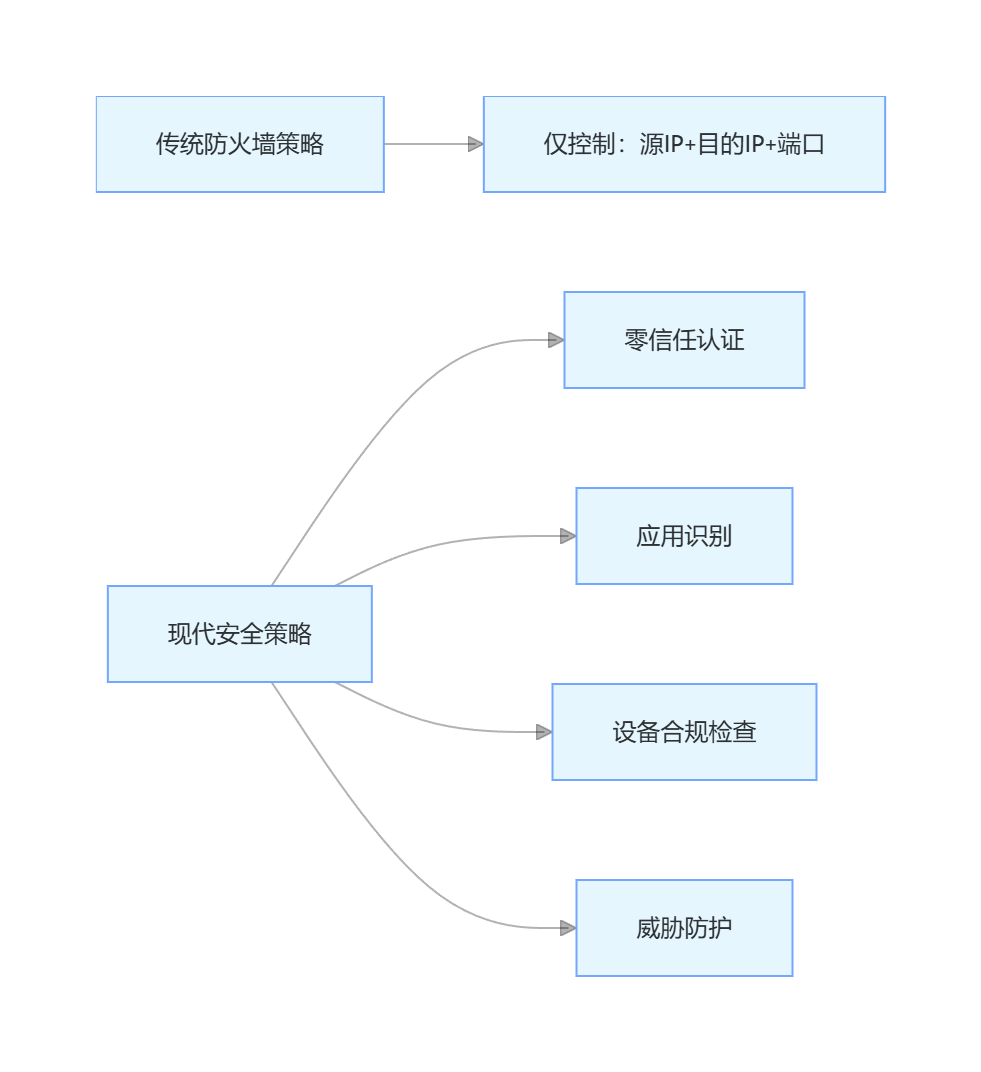

5. 过时技术:仅基于端口 / IP 的传统防火墙策略

课程常见内容

- 传统硬件防火墙的端口映射配置(如将外网 80 端口映射至内网 Web 服务器);

- 基于 IP 的黑白名单配置(如禁止 192.168.1.0/24 网段访问 3389 端口);

- 无状态防火墙的规则编写(仅关注源 IP、目的 IP、端口,不关注连接状态)。

过时原因

- 攻击手段升级:现代攻击多采用 “端口跳跃”“IP 伪装”“隧道技术”(如 SSH 隧道、HTTPS 隧道),单纯的端口 / IP 限制难以防御;

- 业务需求变化:混合云、远程办公场景下,固定 IP 访问的模式被打破,需要更灵活的身份认证机制;

- 防火墙技术迭代:下一代防火墙(NGFW)已集成应用识别、用户认证、威胁防护等功能,远超传统防火墙的端口 / IP 控制能力。

现代替代方案

- 学习下一代防火墙(NGFW)配置:基于应用类型(如禁止抖音、微信)、用户身份(如仅研发部门可访问 GitLab)的访问控制;

- 掌握零信任架构:“永不信任,始终验证”,通过身份认证(如 MFA 多因素认证)、设备合规检查(如是否安装 EDR)授权访问,而非依赖 IP;

- 了解隧道检测技术:识别 SSH 隧道、DNS 隧道等绕过防火墙的攻击手段,配置 NGFW 的隧道检测规则。

6. 过时技术:基础 XSS/CSRF 防御(缺乏现代防护机制)

课程常见内容

- XSS 防御:对用户输入进行 HTML 实体编码(如将

<转换为<); - CSRF 防御:在表单中添加简单 Token 参数,未考虑 Token 泄露风险;

- 未涉及 CSP(内容安全策略)、SameSite Cookie 等现代防护手段。

过时原因

- 攻击方式升级:现代 XSS 攻击已发展出 DOM 型 XSS、Mutation XSS 等,单纯的输入编码难以全面防御;

- 防护机制不完善:简单 Token 容易被攻击者通过 XSS 漏洞窃取,导致 CSRF 防御失效;

- 行业标准更新:W3C 已推出 CSP、SameSite Cookie 等标准化防护机制,成为企业 Web 应用的必备防护手段,课本中的基础防御已无法满足安全需求。

现代替代方案

- 全面 XSS 防御:输入编码 + 输出编码结合、启用 CSP(限制脚本加载源)、使用 HttpOnly Cookie(防止 Cookie 被 XSS 窃取);

- 强化 CSRF 防御:使用不可预测的长随机 Token、Token 与用户 Session 绑定、结合 Referer/Origin 验证;

- 采用现代安全头:配置 X-Content-Type-Options(禁止 MIME 类型嗅探)、X-Frame-Options(防止点击劫持)、Strict-Transport-Security(强制 HTTPS)。

7. 过时技术:依赖 Metasploit 默认模块的无规避渗透测试

课程常见内容

- 使用 Metasploit 的默认 Exploit 模块(如

exploit/windows/smb/ms08_067_netapi)攻击靶机; - 直接使用默认 Payload(如

windows/meterpreter/reverse_tcp)获取 Shell; - 未考虑杀毒软件、EDR 对 Payload 的检测与拦截。

过时原因

- 特征库拦截:Metasploit 默认模块和 Payload 的特征已被主流杀毒软件、EDR 收录,实战中使用极易被检测;

- 缺乏对抗思维:大学课程中的测试环境无任何防御措施,而企业环境中 EDR、SIEM 等安全设备已常态化部署,无规避的渗透测试毫无意义;

- 实战需求升级:现代红队评估要求 “隐蔽性”,需对 Payload 进行免杀处理、使用隧道技术传输数据,而非依赖默认模块。

现代替代方案

- 掌握 Payload 免杀技术:使用 Veil-Evasion、TheFatRat 等工具对 Payload 进行加密、混淆,或手动编写无特征 Payload;

- 学习隧道技术:SSH 隧道、HTTPS 隧道、DNS 隧道,规避网络层检测;

- 自定义 Metasploit 模块:修改默认模块的特征字符串、调整攻击流程,降低被检测概率;

- 了解 Cobalt Strike 等红队工具:支持团队协作、Payload 免杀、横向移动等实战功能,是企业红队评估的主流工具。

8. 过时技术:脱离云环境的传统网络安全架构设计

课程常见内容

- 传统网络安全架构:DMZ 区(非军事区)划分、物理防火墙 + 入侵检测系统(IDS)的部署;

- 基于物理机的安全设备联动(如防火墙与 IDS 的日志同步);

- 未涉及云原生安全、容器安全、Serverless 安全等新兴场景。

过时原因

- 部署模式变革:企业已从 “物理机房” 转向 “混合云 / 多云” 部署,传统 DMZ 区的边界已模糊,基于物理设备的架构设计失效;

- 新兴技术挑战:容器(Docker)、Serverless(无服务器)、微服务等技术的普及,带来了新的安全风险(如容器逃逸、函数代码泄露),传统安全架构无法覆盖;

- 安全理念升级:云原生安全强调 “左移”(开发阶段嵌入安全)、“自动化防护”,而非传统的 “边界防护”。

现代替代方案

- 学习云原生安全架构:云平台的安全组、网络 ACL、WAF、容器服务安全(如 Docker 镜像扫描、Kubernetes 权限控制);

- 掌握 DevSecOps 实践:在 CI/CD 流程中集成安全扫描(如代码审计工具 SonarQube、镜像扫描工具 Trivy);

- 了解新兴场景安全:Serverless 函数的权限最小化配置、微服务的 API 网关安全(如认证授权、流量控制)。

二、网络安全技术过时的核心原因分析

大学课程中的技术之所以容易过时,核心在于 “三大矛盾”,这也是学习者需要警惕的关键:

- 技术迭代周期短:网络安全技术的迭代周期仅 6-12 个月,而高校教材的更新周期通常为 3-5 年,导致教材内容与行业实际存在 “时差”;

- 课程教材更新慢:经典教材的编写、审核、出版流程漫长,难以纳入云计算、AI 攻击等新兴技术,部分教材甚至仍引用已淘汰的系统和工具;

- 教学脱离企业实战:部分高校教师缺乏企业实战经验,教学内容停留在 “理论层面”,未结合企业真实的安全需求和部署场景;

- 学科体系重理论轻实践:网络安全是实践性极强的学科,但部分课程仍以 “知识点背诵”“理论考核” 为主,忽视了实战技能的培养。

三、大学阶段正确的网络安全学习路径建议

面对课程内容与行业实战的差距,学习者无需完全否定课本知识,而是要 “取其精华、补其短板”,构建贴合实战的知识体系:

1. 基础理论不丢,重点补充新兴技术

- 课本中的网络协议(TCP/IP、HTTP)、漏洞原理(SQL 注入、XSS)、加密算法(AES、RSA)等基础理论是核心,需扎实掌握;

- 额外补充云安全、零信任、EDR、容器安全等新兴技术,我给大家准备了一份2025最新版的网络安全学习教程,需要的可以看文末扫描免费领取~!

2. 以实战平台为核心,替代纯课本学习

- 靶场练习:优先选择贴近企业场景的靶场(如 SQLI-LAB、Upload-Lab、VulnHub 的云环境靶机),而非仅依赖课本例题;

- 合法实战:通过 SRC 平台(阿里云 SRC、腾讯 SRC)提交漏洞,积累真实漏洞挖掘经验,了解企业实际的安全防护水平;

- 工具学习:聚焦行业主流工具(Burp Suite、Xray、Cobalt Strike、ELK Stack),而非课本中提及的过时工具。

3. 关注行业动态,紧跟技术趋势

- 订阅安全资讯:定期阅读 FreeBuf、安全客、奇安信威胁情报中心等平台的文章,了解最新的攻击手段、漏洞动态和防护技术;

- 参加行业会议:如 DEF CON、Black Hat、GeekPwn 等,通过直播或资料回顾,感受行业前沿技术;

- 考取高含金量证书:优先选择与实战结合紧密的证书(如 CISP-PTE、CEH、OSCP),而非仅关注理论型证书。

4. 构建 “理论 + 工具 + 实战” 的知识闭环

- 学原理:理解漏洞的成因、攻击的流程、防御的逻辑;

- 练工具:掌握工具的核心功能和高级用法,能通过工具高效验证漏洞;

- 做实战:在合法场景中应用技术,积累项目经验(如参与红队评估、漏洞挖掘比赛);

- 善总结:每完成一个实战任务,整理漏洞分析报告、工具使用技巧,形成自己的知识体系。

结语:过时的是技术,不变的是学习能力

网络安全行业的本质是 “对抗性技术”,攻击手段和防护技术的迭代永无止境。大学课程中的部分技术过时是必然,但这并不意味着课本知识毫无价值 —— 基础理论、核心思维(如漏洞挖掘思维、防御思维)是贯穿行业发展的 “不变内核”。

对于学习者而言,关键不在于 “学了多少新技术”,而在于 “是否具备快速学习新技术的能力”。面对过时的课程内容,要学会 “筛选有用信息、补充实战技能、紧跟行业趋势”,将课本作为 “入门阶梯”,而非 “学习终点”。

在这个技术快速迭代的行业中,只有保持开放的学习心态、以实战为核心构建知识体系,才能避免被时代淘汰,成长为真正符合企业需求的网络安全人才。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?