CTF(Capture The Flag)作为网络安全领域的 “实战练兵场”,是新手检验技术、积累经验的核心途径。但多数零基础学习者常陷入 “不知从哪开始”“学了不会用”“刷题为难放弃” 的困境。本文将通过三个月分阶段规划,帮你从 “CTF 小白” 成长为 “能解基础题、参与小型比赛” 的入门选手,附详细学习内容、实战任务与避坑指南,全程可落地、无废话。

一、入门前必知:三个月能达到什么水平?

在开始学习前,需明确合理预期,避免目标过高导致挫败:

- 核心目标:聚焦 “Web 方向”(入门门槛最低、题目量最大),兼顾 “Misc 方向基础”,能独立解出 CTF 平台(如 Bugku、攻防世界)的 “Easy” 难度题目;

- 比赛能力:可参加高校内部赛、CTFtime “Beginner” 级别赛事,实现 “从 0 到 1” 的突破(如拿参与奖、入围奖,而非冲击大奖);

- 知识边界:掌握 CTF 核心工具使用、基础漏洞利用、简单编码 / 隐写技巧,为后续深入某一方向(如 Web 进阶、Pwn)打牢基础。

设备准备:

- 电脑:建议 8G 以上内存(需运行虚拟机),Windows/macOS 均可;

- 软件:安装 VMware/VirtualBox,部署 Kali Linux(集成 CTF 常用工具);

- 辅助工具:Burp Suite(社区版免费)、StegSolve(Misc 隐写)、Notepad++(代码编辑)、Python3(脚本编写)。

二、三个月分阶段规划:从基础到实战,步步落地

第一阶段:基础铺垫期(第 1-4 周)—— 搞定 “通用能力”,避免后续卡壳

CTF 所有方向都依赖 “网络基础、Linux 操作、工具使用” 三大通用能力,此阶段核心是 “扫盲 + 熟练”,不急于刷 CTF 题。

1. 核心学习内容(每天 2-3 小时)

| 模块 | 学习重点(拒绝深钻,够用即止) | 所需时间(每周) | 实战任务 |

|---|---|---|---|

| 网络基础 | 1. TCP/IP 协议(三次握手、IP 地址分类);2. HTTP 协议(请求方法、状态码、Cookie/Session);3. 端口与服务(80/web、3306/mysql) | 8 小时 | 用 Wireshark 抓包,分析一次 “浏览器访问百度” 的 HTTP 请求(看请求头、响应头) |

| Linux 操作 | 1. 文件操作(ls/cd/cat/mkdir/rm);2. 权限管理(chmod/chown);3. 进程管理(ps/top);4. 网络命令(ifconfig/ping/netstat) | 10 小时 | 在 Kali 中完成:创建文件夹、修改文件权限为 “755”、查看当前网络 IP、杀死指定进程 |

| 工具入门 | 1. Burp Suite(抓包、改包、重放,不学插件开发);2. Nmap(端口扫描:-sV/-p);3. 文本工具(grep/cut/sort,处理题目输出) | 12 小时 | 1. 用 Burp 抓 “登录表单” 请求,修改账号密码参数重放;2. 用 Nmap 扫描 Kali 虚拟机 IP,找出开放端口 |

2. 阶段验收标准

- 能独立完成 “Wireshark 抓 HTTP 包→Linux 分析日志→Burp 改包测试” 的基础流程;

- 无需查手册,能熟练使用 15 + 个 Linux 常用命令;

- 理解 “CTF 工具的核心作用”(如 Burp 用于 Web 交互,Nmap 用于信息收集),而非机械记命令。

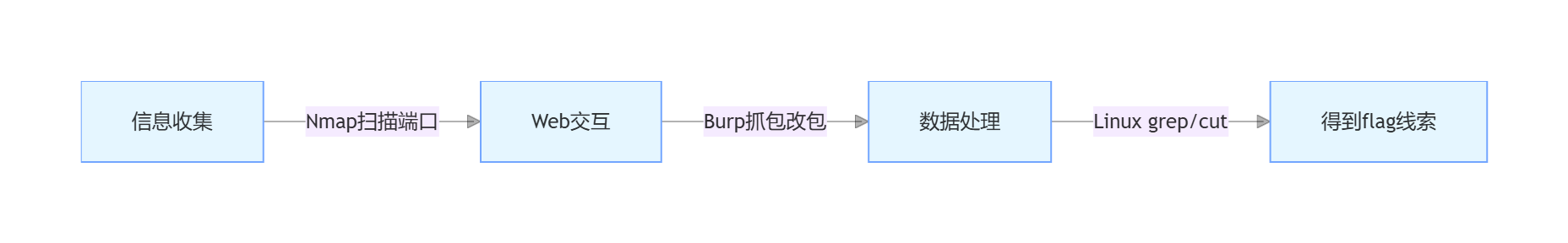

3. 配图建议

- 插画:

Linux终端界面+网络协议简化图(TCP/IP四层模型),标注常用命令与协议关键点; - 流程图:用 mermaid 展示基础工具协作逻辑:

第二阶段:方向突破期(第 5-8 周)—— 聚焦 Web 方向,从 “懂原理” 到 “解真题”

CTF 包含 Web、Misc、Crypto、Pwn、Reverse 五大方向,新手同时学习易混乱。此阶段只攻 Web 方向(占多数比赛题目量的 40%+,入门最易),核心是 “漏洞原理 + 靶场练习 + 真题实战”。

1. Web 方向核心知识清单

| 漏洞类型 | 学习重点 | 靶场练习 | 真题来源(难度:Easy) |

|---|---|---|---|

| SQL 注入 | 1. 原理:SQL 语句拼接漏洞;2. 类型:Union 查询、时间盲注、布尔盲注;3. 工具:SQLMap(基础参数:-u/–dbs) | SQLi-LAB(1-10 关) | Bugku “SQL 注入 1”、攻防世界 “Web_php_unserialize” |

| XSS | 1. 原理:客户端脚本注入;2. 类型:反射型、存储型;3. 利用:窃取 Cookie、弹窗获取 flag | DVWA(XSS 模块:Low/Medium) | Bugku “XSS 闯关”、CTFtime “Web Easy XSS” |

| 文件上传漏洞 | 1. 原理:服务器未校验上传文件类型;2. 绕过:后缀名(.php5/.phtml)、MIME 类型欺骗;3. 工具:蚁剑(连接 WebShell) | Upload-Lab(1-8 关) | 攻防世界 “upload1”、Bugku “文件上传” |

| 逻辑漏洞 | 1. 类型:越权访问、密码重置逻辑缺陷;2. 利用:修改 URL 参数(如 user_id=1→2)、抓包改请求 | DVWA(CSRF 模块) | Bugku “越权访问”、CTFtime “Logic Bug Easy” |

2. 学习方法:“原理→靶场→真题” 三步法

- 学原理:用 “可视化方式” 理解漏洞(如 SQL 注入用 “动画演示语句拼接过程”,避免死记硬背),推荐参考《CTF Wiki - Web 漏洞》;

- 靶场练手:每学一个漏洞,先在靶场(如 SQLi-LAB)复现 3 次以上,直到能 “不看教程独立利用”;

- 真题实战:每天解 1 道 Web Easy 题,重点关注 “解题思路”(如如何发现漏洞点、如何构造 Payload),而非只抄答案。

第三阶段:综合实战期(第 9-12 周)—— 拓展方向 + 比赛模拟,实现 “从练到赛”

此阶段核心是 “补全基础方向 + 模拟比赛 + 复盘总结”,目标是 “能参加小型比赛,完成 30%+ 的题目”。

1. 多方向基础拓展(聚焦 “易得分” 模块)

除 Web 外,Misc(杂项)和 Crypto(密码学)是 CTF 入门阶段的 “得分辅项”,难度低、技巧固定,需掌握基础内容:

| 方向 | 学习重点(入门级) | 实战任务 | 真题来源 |

|---|---|---|---|

| Misc | 1. 编码解码:Base64/Base32、ASCII / 十六进制转换;2. 隐写术:图片隐写(StegSolve)、压缩包密码破解;3. 日志分析:用 grep 筛选关键信息 | 1. 用 StegSolve 提取图片隐藏的 flag;2. 破解带密码的 ZIP 压缩包(字典:rockyou.txt) | Bugku “隐写 1”、攻防世界 “Miscellaneous-1” |

| Crypto | 1. 古典密码:凯撒密码(移位破解)、栅栏密码(分组解密);2. 基础加密:XOR 异或(固定密钥)、RSA(入门概念,不深钻算法) | 1. 破解凯撒密码(密文:KHOOR,移位 3→HELLO);2. 用 Python 写 XOR 异或解密脚本 | Bugku “凯撒密码”、CTFtime “Crypto Easy XOR” |

2. 比赛模拟与实战技巧

- 组队练习:找 1-2 名同阶段新手组队(避免单打独斗),用 “CTFd” 搭建本地靶场(导入 Easy 难度题目),模拟比赛时间(4 小时),分工完成 Web+Misc+Crypto 题目;

- 小型比赛参与:报名 CTFtime “Beginner” 级别赛事(如高校内部赛、“新人杯”),目标是 “解出 2-3 道题,拿到参与奖”,重点积累 “比赛节奏把控” 经验;

- 时间分配原则:比赛中优先解 “一眼有思路” 的题(如 Base64 解码、简单 SQL 注入),难题(如 Reverse、Pwn)暂时放弃,避免浪费时间。

3. 复盘总结:比刷题更重要的 “提分关键”

每次练习 / 比赛后,必须做 “错题复盘”,按以下模板整理:

- 题目信息:平台 + 题目名称 + 方向(如 Bugku “文件上传”→Web);

- 卡壳点:如 “不知道文件后缀.php5 可绕过”“没想起用 StegSolve 看图片通道”;

- 知识点补充:记录遗漏的技术点(如 “Apache 服务器支持.php5 后缀解析”);

- 脚本 / Payload 存档:将解题用到的脚本(如 XOR 解密 Python 代码)、Payload 整理到笔记,方便后续复用。

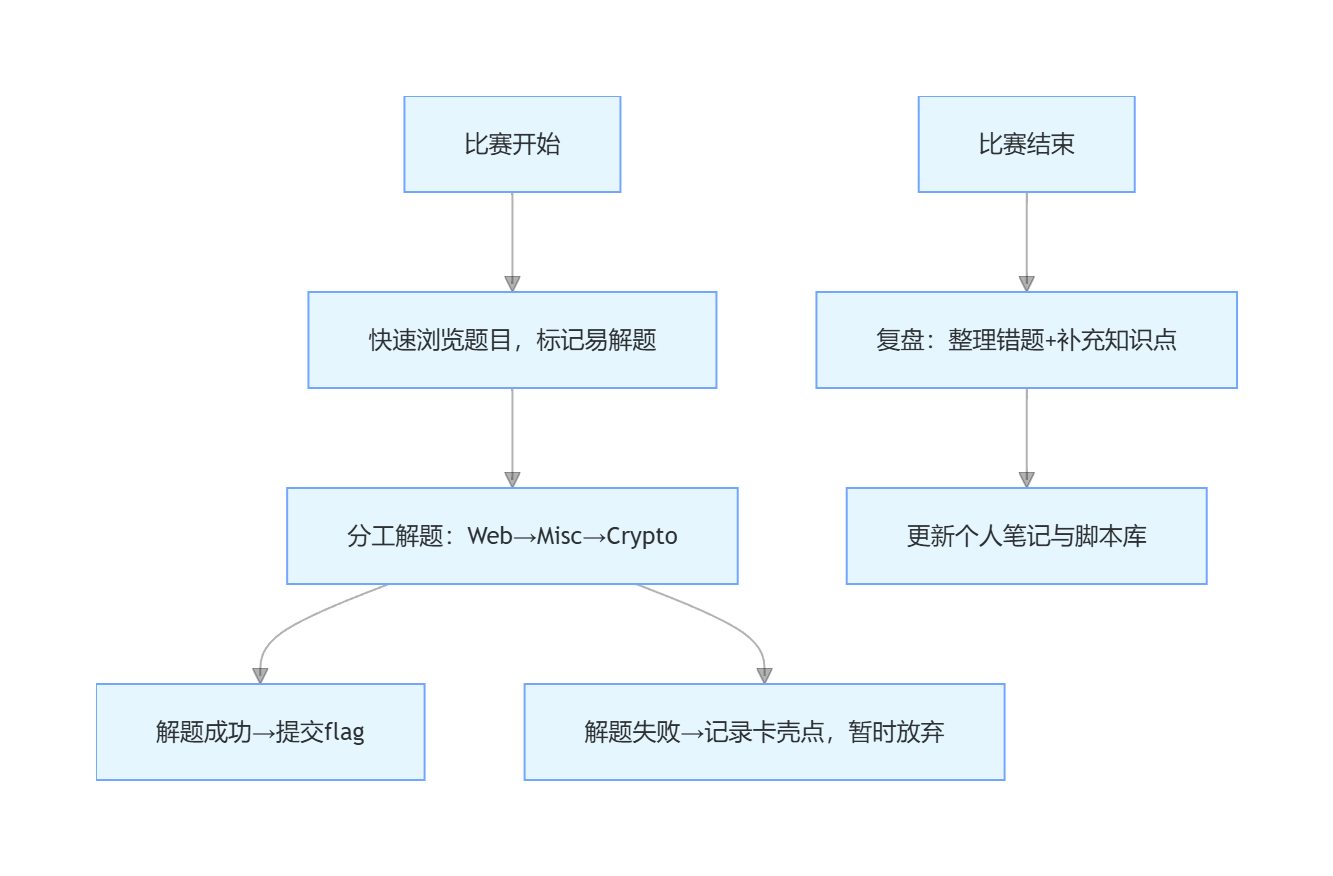

4. 配图建议

- 插画:

CTF比赛模拟场景(三人组队,分别操作Web/Misc/Crypto题目),标注 “时间分配”“分工协作” 关键点; - 流程图:比赛解题流程与复盘逻辑:

三、新手必避的 4 个致命误区

- 误区 1:贪多求全,同时学所有方向新手常试图同时学 Web+Misc+Crypto+Reverse+Pwn,导致每个方向都只懂皮毛。正确做法是 “先精一个方向(Web),再补其他方向基础”,避免 “样样通、样样松”。

- 误区 2:只刷难题,忽视基础题跳过 Easy 难度,直接刷 Medium/Hard 题,结果频繁卡壳、打击信心。正确路径是 “Easy 题刷够 50 道 +,再进阶 Medium”,基础题是 “培养解题思维” 的关键。

- 误区 3:学工具依赖 “一键脚本”,不理解原理依赖 “SQLMap 一键跑注入”“现成隐写工具”,却不知道 “Payload 怎么构造”“工具背后的逻辑”。正确做法是 “先手动复现漏洞(如手动写 SQL 注入 Payload),再用工具提高效率”,避免沦为 “脚本小子”。

- 误区 4:不记笔记,学过就忘刷题后不整理、不复盘,下次遇到同类题仍卡壳。正确习惯是 “用 Notion / 语雀建 CTF 笔记”,按 “方向→知识点→题目→脚本” 分类,定期复习(每周 1 次)。

四、核心资源推荐:拒绝 “资源囤积”,只选实用的

1. 学习平台(按优先级排序)

| 平台名称 | 特点 | 使用建议 |

|---|---|---|

| CTF Wiki | 最权威的 CTF 入门文档,覆盖全方向 | 优先看 Web+Misc 章节,避免深钻算法 |

| Bugku | 新手友好,Easy 题量大,带题解 | 每天 1 道 Web/Easy 题,卡壳看题解 |

| 攻防世界 | 分难度分级,含 “新人引导区” | 第二阶段开始刷 “基础区” 题目 |

| CTFtime | 全球 CTF 赛事汇总,含 Beginner 赛 | 第三阶段报名 “新人杯” 类赛事 |

2. 视频教程(避免冗长,选 “实战型”)

- 工具文档:BurpSuite使用文档、Nmap 手册,100多节的零基础视频教程,请看文末扫描免费领取。

3. 工具包(Kali 自带为主,不额外囤工具)

- Web 工具:Burp Suite、SQLMap、蚁剑、Dirsearch(目录扫描);

- Misc 工具:StegSolve、Binwalk(文件分离)、Ziperello(压缩包密码破解);

- 脚本库:Python 基础脚本(Base64 解码、XOR 异或),推荐 GitHub “CTF-Python-Scripts” 仓库。

五、结尾:入门不是终点,而是 “精准进阶” 的起点

三个月的学习目标是 “打通 CTF 入门通道”,而非 “成为大神”。入门后,需根据自身兴趣和比赛表现,选择 “精准进阶方向”:

- 若 Web 方向解题率高(如能解 80% Easy 题):深入 Web 进阶(代码审计、框架漏洞如 Log4j/Spring);

- 若 Misc 方向上手快(如隐写 / 编码题正确率高):进阶 Misc(流量分析、内存取证);

- 若对 “逆向工程” 感兴趣:从 Reverse 入门(IDA Pro 基础、ELF 文件分析)。

CTF 的核心是 “实战与积累”,坚持 “每周 2-3 小时刷题 + 每月 1 次复盘”,6 个月后可冲击中型比赛(如省赛、行业赛),1 年后有望进入 “种子队伍”。记住:所有 CTF 大神,都是从 “解出第一道 Easy 题” 开始的。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

2883

2883

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?