由于能够帮助用户降低广域网(WAN)的开支,并提高网络连接的灵活性和扩展能力,软件定义广域网网络(SD-WAN)获得了企业客户的普遍欢迎,SD-WAN 的市场“蓝海”迅速在向“红海”进行转变。在拥挤不堪的 SD-WAN 市场中,Fortinet认为,用户不仅需要满足体验质量、网络性能、扩展性等方面的需求,还需要应对严苛的安全挑战。基于此理念,Fortinet实现了专业 SD-WAN 设备与下一代防火墙 (NGFW) 的融合集成,为不同网络规模的应用场景提供了高性能、强安全性、高扩展性、应用感知的 SD-WAN 能力。

集成化的 SD-WAN 方案成为大势所趋

与传统网络体系相比,SD-WAN 建立于透明、可控、可预测的白盒体系,可以定义与虚拟化出需要的网络资源,具备灵活组网、快速开通、快速入云、集中管控、增值服务等诸多优势,可以有效应对复杂的网络业务,并成为当前网络演进的重要方向。据Gartner预测,到2019年底,30%的企业将在其分支机构中部署SD-WAN,5年内出现规模化商用。CBInsight的研究报告也显示,SD-WAN已经成为2019年企业最优先选择采用的IT技术。

由于 SD-WAN 与传统网络架构存在着很大的差异,网络入口变得更多、应用环境更加灵活,这也对于其安全性、性能等方面带来了额外的挑战。Fortinet中国区总经理李宏凯指出:“SD-WAN是一种跨界技术,传统网络厂商在这个领域优势并不明显,而用户在网络基础上对应用识别、安全、体验质量、性能等多方面的需求,给予了Fortinet巨大的机会。而且在传统的网络架构中,安全和大网络设计是分开的,而SD-WAN把WAN变成了LAN,安全问题一下会暴露出来,Fortinet直接将安全融入到基础网络架构中,使用户不用再单独思考安全的建设,这样一体化的设计,对企业网络安全建设的有效性会起到极大的促进作用。”

目前,集成化的 SD-WAN 解决方案已经成为网络行业演进的一个显著趋势。通过集成化 SD-WAN 解决方案的部署,用户不仅能够获得安全性、扩展性、性能、成本等方面的能力,还可以获得网络能力的一站式交付,同时实现统一运维与管理,促进网络运维的持续简化。

“SD-WAN + NGFW” Fortinet推出集成化 SD-WAN 解决方案

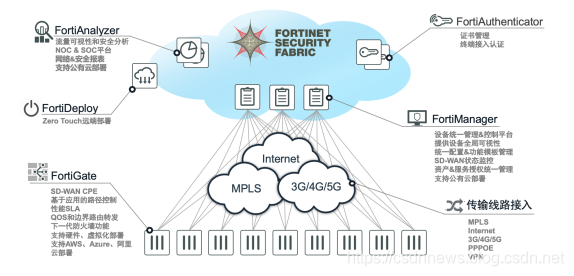

基于集成化的理念,Fortinet推出了Secure SD-WAN 解决方案,该方案包括同类最佳的下一代防火墙(NGFW)、SD-WAN、高级路由和WAN优化功能,在统一产品中提供了由安全驱动的广域网络边缘转换。在安全层面,Fortinet拥有可覆盖整个攻击平面的安全能力,而且支持多种安全SD-WAN架构,在NSS实验室为软件定义广域网进行的首次测试中,获得了“推荐”评级;在性能、成本等方面,Fortinet的SD-WAN 专业芯片可带来相较传统设备高达10倍的性能提升,同时在VoIP和视频流量的体验质量、互联性能和性价比方面均名列前茅。

Fortinet中国区技术总监张略指出:“Fortinet Secure SD-WAN 解决方案的突出优势在于,其摆脱了当前 SD-WAN 市场各类型解决方案各自孤立的现状,在整合的平台中提供了优秀的安全性、扩展性、高性能与统一管理的能力。对于用户来说,其无需在 SD-WAN 的整合方面耗费时间与精力,就能够得到经过验证与优化的 SD-WAN 解决方案。”

图注:Fortinet Secure SD-WAN解决方案概览

要部署 SD-WAN,不同网络应用场景下有着不同的需求,针对小规模网络应用场景与大企业分支互联应用场景,Fortinet提供了对应的解决方案:

在零售、物流、小型金融分支机构、连锁门店等单体规模较小的应用场景,Fortinet基于 SD-WAN 与备受好评的“安全接入(Secure Access Architecture)”解决方案 的融合,发布了全新的SD-Branch(软件定义分支机构)解决方案,可帮助分支办公室建立基础网络,并支持在单一的管理控制台上管理整个广域网络,使用FortiGate作为SD-WAN CPE设备、NGFW和有线无线一体化管理器,实现 SD-WAN 的敏捷、安全、低成本部署与运维。

在大企业分支互联场景,Fortinet一贯的性能体验,能够满足大分支,甚至是大数据中心之间的SD-WAN互联需求,并对应用可见性、基于策略的流量控制、加密数据包检测和VPN可扩展性进行了全方位的提升。

目前,Fortinet正在将 SD-WAN 能力融入到更为广泛的产品与解决方案之中,在Fortinet新推出的操作系统 FortiOS 6.2版本中,显著提升了SD-WAN 功能,为SaaS、VoIP和其他商业关键应用程序的粒度控制提供应用程序优先级。

牛了,这几个案例让你迅速掌握AI技术!

https://edu.youkuaiyun.com/topic/ai30?utm_source=csdn_bw

随着SD-WAN市场的快速发展,Fortinet推出的SecureSD-WAN解决方案集成了下一代防火墙(NGFW)与SD-WAN功能,旨在解决企业网络的安全、性能与成本问题。该方案通过统一平台提供优秀安全性、扩展性与高性能,适用于不同网络规模,如零售、物流及大型企业分支互联,助力企业网络建设的简化与优化。

随着SD-WAN市场的快速发展,Fortinet推出的SecureSD-WAN解决方案集成了下一代防火墙(NGFW)与SD-WAN功能,旨在解决企业网络的安全、性能与成本问题。该方案通过统一平台提供优秀安全性、扩展性与高性能,适用于不同网络规模,如零售、物流及大型企业分支互联,助力企业网络建设的简化与优化。

228

228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?