一、cook简单介绍

在同一个会话中,当客户端向服务器发送一个请求时,服务器会在响应头设置一个cook值响应给客户端将cook保存到浏览器本地。当客户端再次访问服务器时会携带cook值去访问服务器,就可判断用户。

二、实现过程

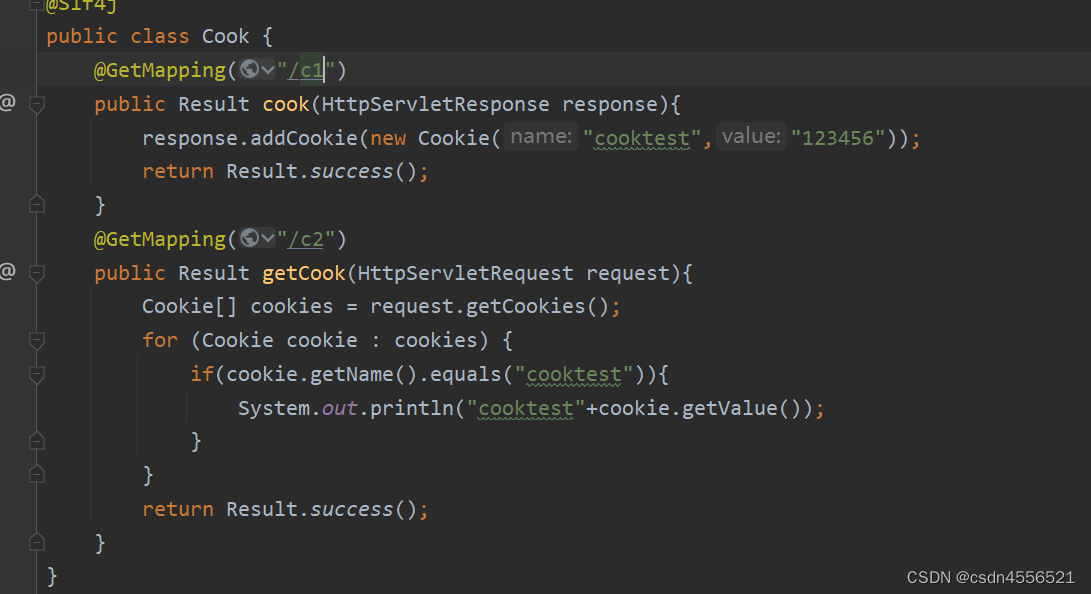

路径c1服务器发送响应后会将cook保存到浏览器本地中

路径c1服务器发送响应后会将cook保存到浏览器本地中 路径c2当客户端发送请求后会将cook携带到请求头中,服务器就可以就收到客户端发送的cook值

路径c2当客户端发送请求后会将cook携带到请求头中,服务器就可以就收到客户端发送的cook值

三、优缺点

优点:http支持cook技术

缺点:移动端APP无法使用cook、不安全用户可以在浏览器中禁用cook、前后端开发中跨域问题无法实现cook。

本文介绍了Cook技术的基本概念,即服务器通过响应头向客户端设置cookie,用于识别会话。文章详细讲述了实现过程,包括优点如HTTP支持,以及缺点如移动端限制、安全性和跨域问题。

本文介绍了Cook技术的基本概念,即服务器通过响应头向客户端设置cookie,用于识别会话。文章详细讲述了实现过程,包括优点如HTTP支持,以及缺点如移动端限制、安全性和跨域问题。

176

176

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?