摘要

本文深入探讨了Dify应用中SSL证书的配置和管理,从证书申请到自动续期,通过详细的步骤说明和丰富的实践示例,帮助开发者快速掌握如何为Dify应用配置安全的HTTPS访问。文章涵盖了Let’s Encrypt证书申请、Nginx配置、证书自动续期等内容,并提供了完整的实践指南。

目录

1. SSL证书概述

1.1 系统架构

1.2 核心组件

- Nginx Web服务器

- Certbot证书管理工具

- Let’s Encrypt证书颁发机构

- 证书自动续期服务

2. 环境准备

2.1 系统要求

- Docker环境

- 域名解析配置

- 80/443端口开放

- 管理员权限

2.2 环境变量配置

# 证书配置

NGINX_SSL_CERT_FILENAME=fullchain.pem

NGINX_SSL_CERT_KEY_FILENAME=privkey.pem

NGINX_ENABLE_CERTBOT_CHALLENGE=true

CERTBOT_DOMAIN=your_domain.com

CERTBOT_EMAIL=example@your_domain.com

3. 证书申请流程

3.1 申请步骤

3.2 执行命令

# 清理网络

docker network prune

# 启动Certbot服务

docker compose --profile certbot up --force-recreate -d

# 申请证书

docker compose exec -it certbot /bin/sh /update-cert.sh

# 启用HTTPS

docker compose --profile certbot up -d --no-deps --force-recreate nginx

4. Nginx配置

4.1 配置架构

4.2 配置示例

# Nginx SSL配置

server {

listen 443 ssl;

server_name your_domain.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

# SSL配置优化

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

}

5. 证书自动续期

5.1 续期流程

5.2 续期命令

# 手动续期

docker compose exec -it certbot /bin/sh /update-cert.sh

docker compose exec nginx nginx -s reload

6. 常见问题解决

6.1 常见问题

- 证书申请失败

- 域名验证错误

- 证书续期失败

- Nginx配置错误

6.2 解决方案

7. 最佳实践指南

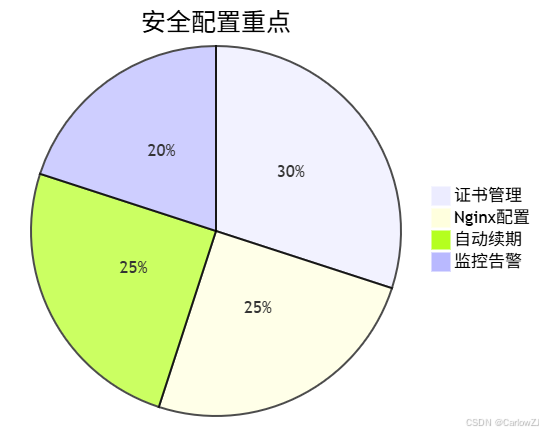

7.1 安全配置

7.2 实施计划

8. 安全加固建议

8.1 安全措施

-

证书管理

- 定期检查证书状态

- 配置证书自动续期

- 监控证书有效期

-

Nginx配置

- 启用HSTS

- 配置安全的SSL协议

- 优化SSL参数

-

监控告警

- 证书过期提醒

- 续期失败告警

- 服务状态监控

8.2 配置示例

# 测试模式配置

CERTBOT_OPTIONS=--dry-run

# 更新Certbot容器

docker compose --profile certbot up -d --no-deps --force-recreate certbot

总结

本文全面介绍了Dify应用中SSL证书的配置和管理方法,从证书申请到自动续期,提供了详细的步骤说明和最佳实践建议。通过本文的学习,开发者可以快速掌握如何为Dify应用配置安全的HTTPS访问。

1035

1035

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?