官方描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019

域环境初始化

攻击机:

kali ip:192.168.111.5

靶机:

win7 外网ip:192.168.111.6 内网ip:192.168.52.143

win03 ip: 192.168.52.141

win08 ip: 192.168.52.138

最后,在win7上使用phpstudy开启web服务。

渗透测试

信息搜集

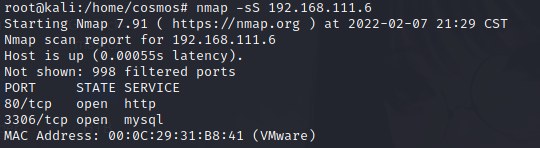

nmap扫一下

nmap -sS 192.168.111.6

**-sS :**半开放扫描,Nmap发送SYN包到远程主机,但是它不会产生任何会话,目标主机几乎不会把连接记入系统日志。(防止对方判断为扫描攻击),扫描速度快,效率高,在工作中使用频率最高

访问80端口,是一个php探针

dirsearch扫一下,发现了phpmyadmin

本文档详细记录了一次模拟真实企业环境的渗透测试过程,涉及信息搜集、phpMyAdmin利用、权限提升及内网横移,展示了如何通过nmap、dirsearch等工具发现漏洞并执行攻击链路。

本文档详细记录了一次模拟真实企业环境的渗透测试过程,涉及信息搜集、phpMyAdmin利用、权限提升及内网横移,展示了如何通过nmap、dirsearch等工具发现漏洞并执行攻击链路。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3194

3194