{“t”:{“$date”:“2021-03-02T08:24:20.877+08:00”},“s”:“I”, “c”:“NETWORK”, “id”:51800, “ctx”:“conn2480074”,“msg”:“client metadata”,“attr”:{“remote”:“51.75.144.43:46938”,“client”:“conn2480074”,“doc”:{“driver”:{“name”:“PyMongo”,“version”:“3.11.2”},“os”:{“type”:“Linux”,“name”:“Linux”,“architecture”:“x86_64”,“version”:“5.4.0-66-generic”},“platform”:“CPython 3.8.5.final.0”}}}

{“t”:{“$date”:“2021-03-02T08:24:21.420+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20337, “ctx”:“conn2480073”,“msg”:“dropDatabase - starting”,“attr”:{“db”:“RREAD_ME_TO_RECOVER_YOUR_DATA”}}

{“t”:{“$date”:“2021-03-02T08:24:21.420+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20338, “ctx”:“conn2480073”,“msg”:“dropDatabase - dropping collection”,“attr”:{“db”:“RREAD_ME_TO_RECOVER_YOUR_DATA”,“namespace”:“RREAD_ME_TO_RECOVER_YOUR_DATA.RREADME”}}

{“t”:{“$date”:“2021-03-02T08:24:21.423+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20336, “ctx”:“conn2480073”,“msg”:“dropDatabase”,“attr”:{“db”:“RREAD_ME_TO_RECOVER_YOUR_DATA”,“numCollectionsDropped”:1}}

{“t”:{“$date”:“2021-03-02T08:24:21.768+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20337, “ctx”:“conn2480073”,“msg”:“dropDatabase - starting”,“attr”:{“db”:“config”}}

{“t”:{“$date”:“2021-03-02T08:24:21.768+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20338, “ctx”:“conn2480073”,“msg”:“dropDatabase - dropping collection”,“attr”:{“db”:“config”,“namespace”:“config.system.sessions”}}

{“t”:{“$date”:“2021-03-02T08:24:21.789+08:00”},“s”:“I”, “c”:“COMMAND”, “id”:20336, “ctx”:“conn2480073”,“msg”:“dropDatabase”,“attr”:{“db”:“config”,“numCollectionsDropped”:1}}

{“t”:{“KaTeX parse error: Expected 'EOF', got '}' at position 38: …4:22.132+08:00"}̲,"s":"I", "c":…uuid”:“1f0b87f8-ba8f-476b-94cc-8d80796b64bc”}},“options”:{}}}

{“t”:{“KaTeX parse error: Expected 'EOF', got '}' at position 38: …4:22.147+08:00"}̲,"s":"I", "c":…timestamp”:{“t”:0,“i”:0}}}}

{“t”:{“$date”:“2021-03-02T08:24:22.487+08:00”},“s”:“I”, “c”:“NETWORK”, “id”:22944, “ctx”:“conn2480073”,“msg”:“Connection ended”,“attr”:{“remote”:“51.75.144.43:46778”,“connectionId”:2480073,“connectionCount”:10}}

{“t”:{“$date”:“2021-03-02T08:24:22.886+08:00”},“s”:“I”, “c”:“NETWORK”, “id”:22944, “ctx”:“conn2480074”,“msg”:“Connection ended”,“attr”:{“remote”:“51.75.144.43:46938”,“connectionId”:2480074,“connectionCount”:9}}

{“t”:{“$date”:“2021-03-02T08:24:22.886+08:00”},“s”:“I”, “c”:“-”, “id”:20883, “ctx”:“conn2480072”,“msg”:“Interrupted operation as its client disconnected”,“attr”:{“opId”:42096260}}

{“t”:{“$date”:“2021-03-02T08:24:22.886+08:00”},“s”:“I”, “c”:“NETWORK”, “id”:22944, “ctx”:“conn2480072”,“msg”:“Connection ended”,“attr”:{“remote”:“51.75.144.43:46064”,“connectionId”:2480072,“connectionCount”:8}}

可见,利用 Python 脚本进行自动化扫描;从连接建立到断开,耗时3秒;IP:51.75.144.43,来源:法国上法兰西鲁贝。

措施

虽说安全防护“道高一尺,魔高一丈”,安全意识一定要有,防患于未然,不要等到数据安全事故发生在自己身上才喊疼,有时候,这责任承担不起。关于 MongoDB 基本的防护可考虑以下措施:

-

屏蔽端口(生产环境下建议,屏蔽端口+权限控制:仅限内网访问+访问鉴权);

-

更换端口;

-

白名单访问;

-

开启认证鉴权;

-

最次,数据库备份还是要有的o(╯□╰)o

关于 MongoDB 数据备份、开启认证、权限控制可参考这篇文章。

Reference

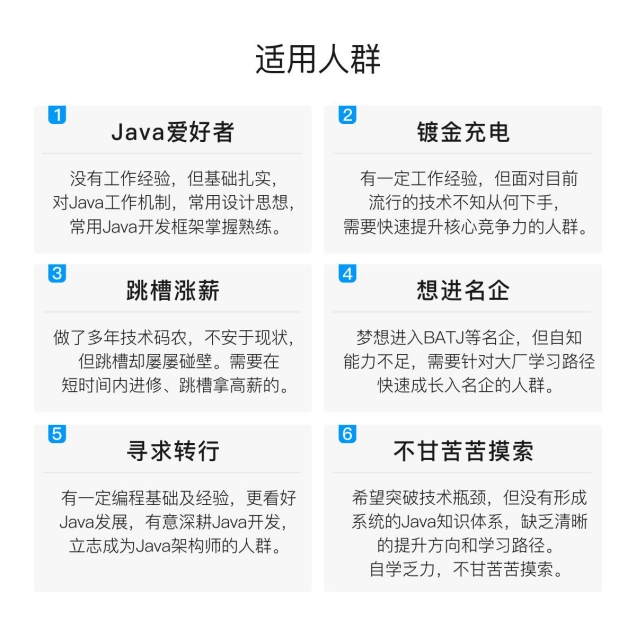

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Java工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

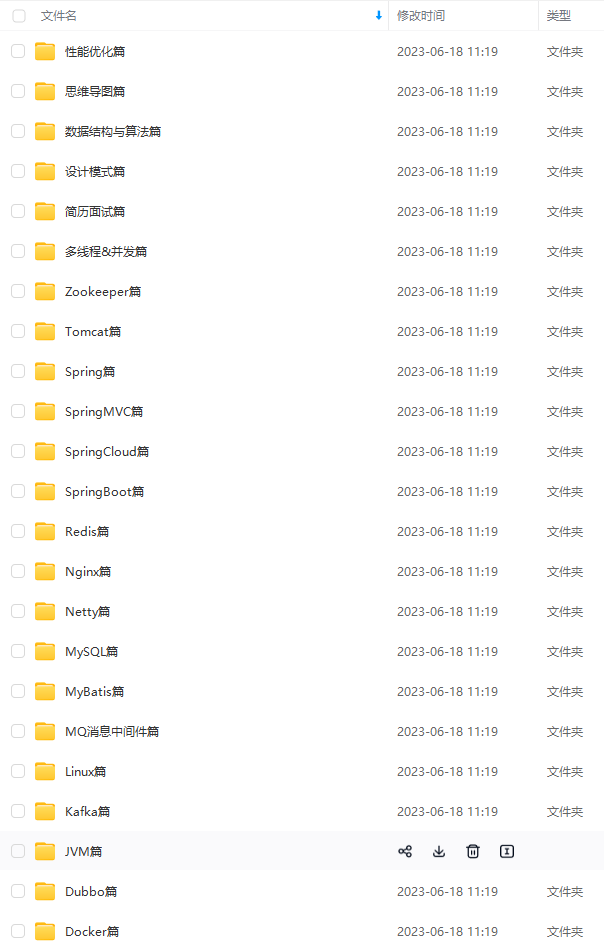

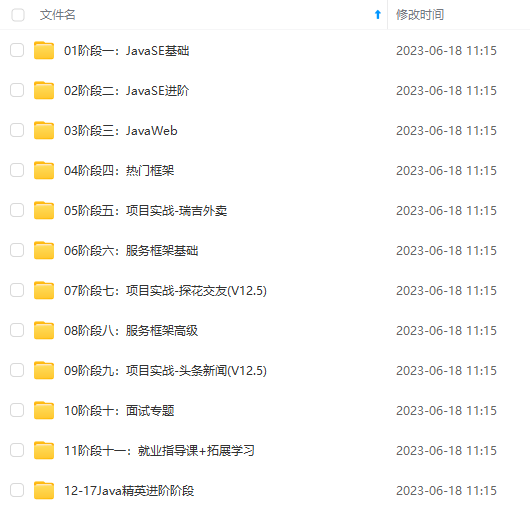

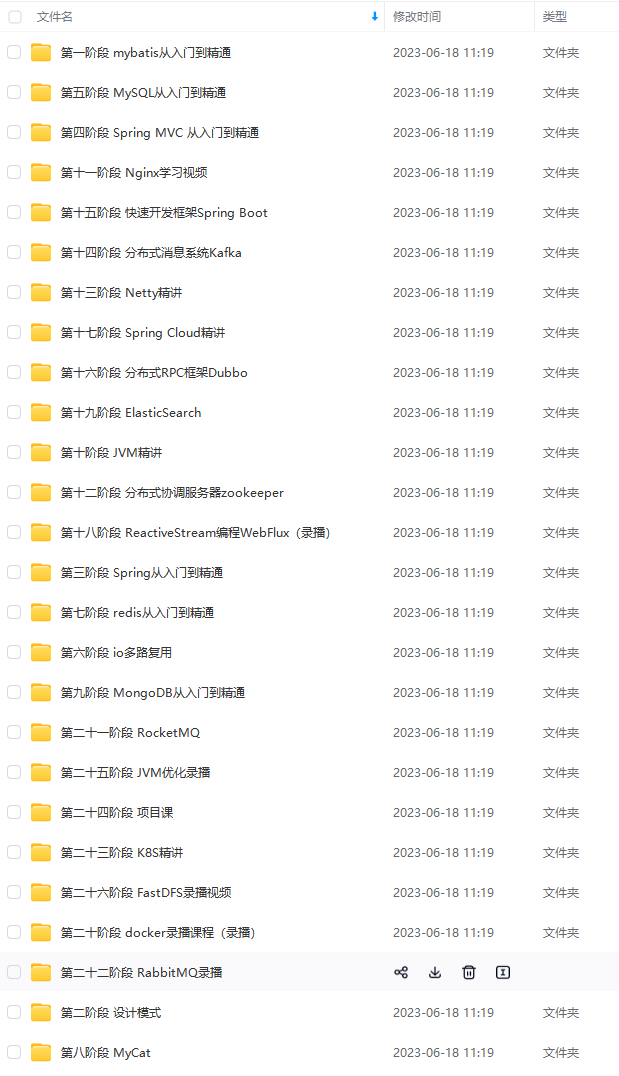

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Java开发知识点,真正体系化!

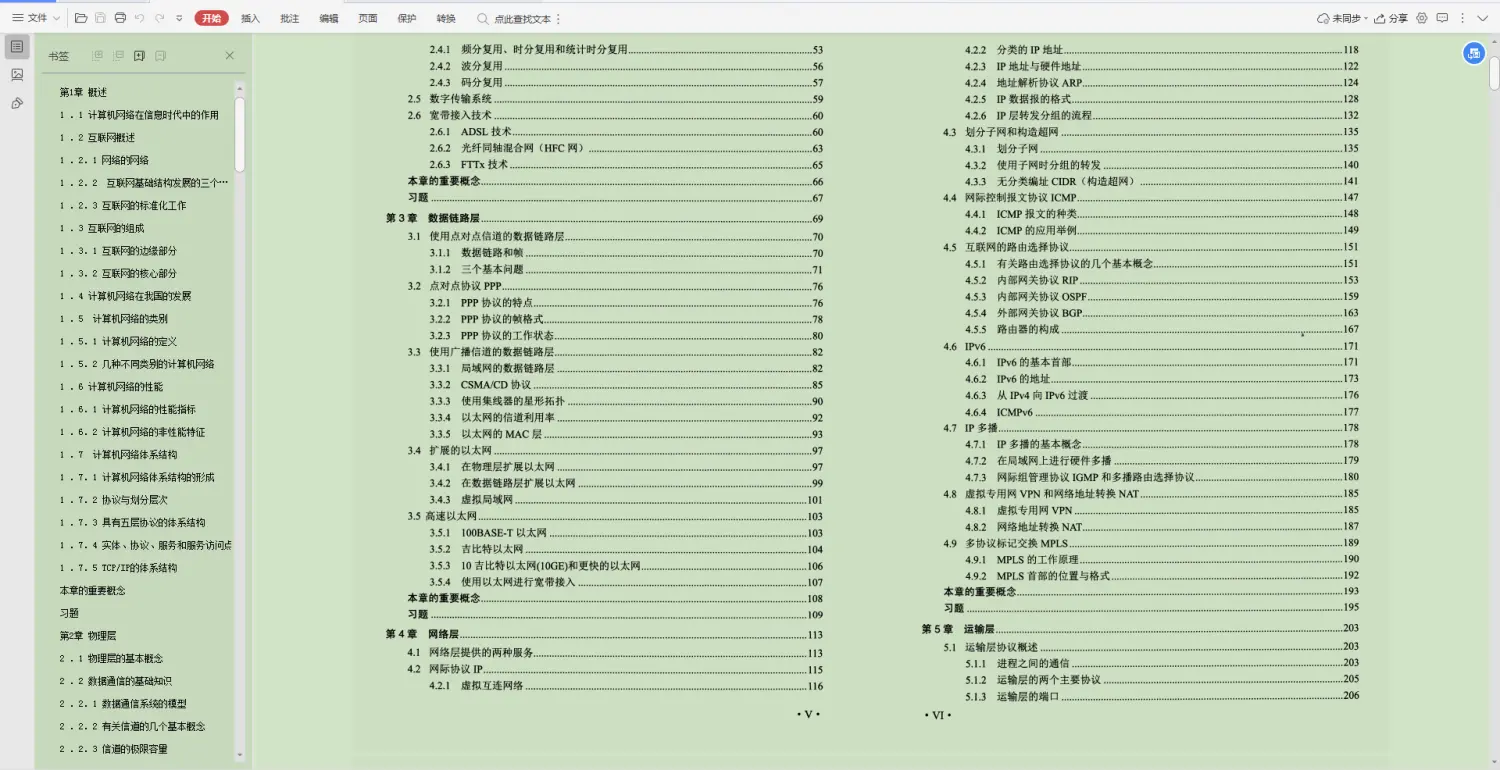

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加V获取:vip1024b (备注Java)

最后

每年转战互联网行业的人很多,说白了也是冲着高薪去的,不管你是即将步入这个行业还是想转行,学习是必不可少的。作为一个Java开发,学习成了日常生活的一部分,不学习你就会被这个行业淘汰,这也是这个行业残酷的现实。

如果你对Java感兴趣,想要转行改变自己,那就要趁着机遇行动起来。或许,这份限量版的Java零基础宝典能够对你有所帮助。

想要转行改变自己,那就要趁着机遇行动起来。或许,这份限量版的Java零基础宝典能够对你有所帮助。

[外链图片转存中…(img-5U88fGca-1711861425869)]

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?