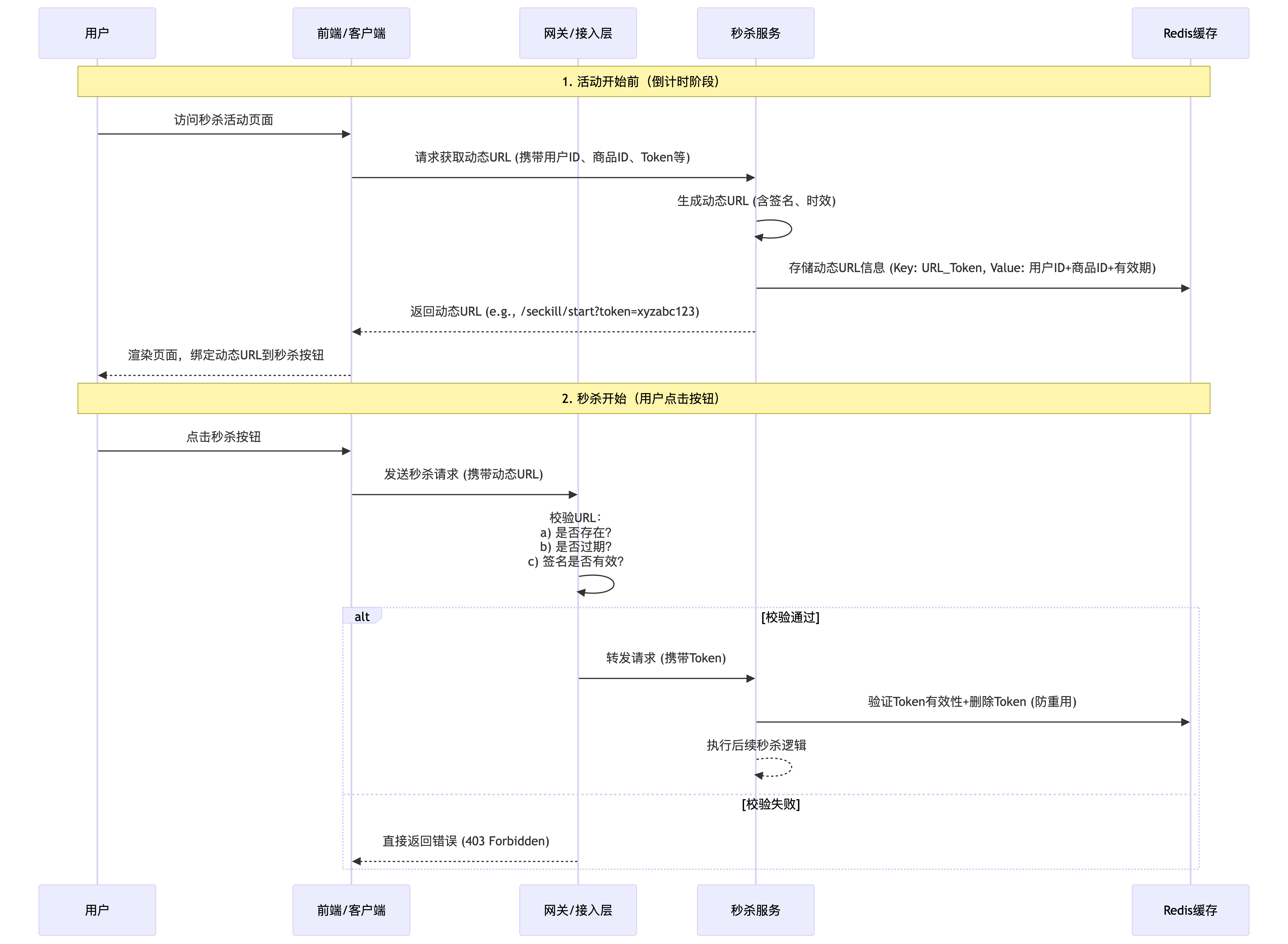

动态地址生成(也称为动态URL生成或URL动态化)是秒杀系统中一种重要的防爬虫、防脚本攻击、防提前请求的安全策略。其核心思想是:在秒杀活动开始前的极短时间内(通常是几秒到几分钟),为每个合法用户或每次合法会话生成一个唯一且有时效性的秒杀接口地址。只有携带正确动态地址的请求才被视为有效请求。

📌 核心目标

-

防止接口被提前扫描/爆破攻击:隐藏真实的秒杀接口地址,攻击者无法提前获取固定URL进行高频请求。

-

增加作弊成本:动态地址通常与用户身份、时间、商品ID等绑定,并包含签名,伪造或窃取难度极大。

-

控制请求来源:确保请求来自合法的、经过前端页面交互的用户。

-

配合限流:动态地址本身可作为限流的维度之一(如每个地址只允许请求一次)。

🔧 实现原理与步骤

以下是动态地址生成的典型工作流程和关键技术点:

🔐 关键技术细节

-

生成时机:

-

通常在活动开始前很短时间(如倒计时最后5秒)由前端调用后端接口获取。

-

避免过早生成导致泄露风险。

-

-

动态URL组成要素:

https://api.example.com/seckill/start?itemId=1001&token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.xxxx.yyyy×tamp=1719400000-

基础路径:

/seckill/start(固定部分,但非真实业务接口)。 -

关键动态参数:

-

token/sign(核心): 包含关键信息的加密令牌或签名,用于验证请求合法性。常用形式:-

JWT (JSON Web Token): 包含用户ID、商品ID、有效期、随机数等,并用服务端密钥签名。

-

自定义签名: 将参数(用户ID、商品ID、时间戳、随机数)按规则拼接,用密钥进行

HMAC-SHA256签名,将签名与参数一起返回。

-

-

timestamp: 生成时间戳,用于校验时效性。 -

nonce/rand: 随机字符串,防止重放攻击。

-

-

-

服务端生成逻辑 (核心):

public String generateDynamicUrl(Long userId, Long itemId) { // 1. 生成唯一Token (关键!) String nonce = UUID.randomUUID().toString(); // 随机数防重放 long expireAt = System.currentTimeMillis() + 30_000; // 30秒后过期 // 2. 构建Token内容 (可选用JWT或自定义结构) Map<String, Object> claims = new HashMap<>(); claims.put("userId", userId); claims.put("itemId", itemId); claims.put("expireAt", expireAt); claims.put("nonce", nonce); // 3. 使用服务端密钥生成签名 (JWT方式示例) String token = Jwts.builder() .setClaims(claims) .signWith(SignatureAlgorithm.HS256, SECRET_KEY) // 服务端持有密钥 .compact(); // 4. 存储Token信息到Redis (用于后续验证) String redisKey = "seckill:token:" + token; redisTemplate.opsForValue().set(redisKey, "1", Duration.ofMillis(expireAt - System.currentTimeMillis())); // 或存储更详细的信息如 userId+itemId // 5. 拼接动态URL return "https://api.example.com/seckill/start?token=" + token + "&itemId=" + itemId; } -

网关/服务端验证逻辑 (核心防御点):

-

提取参数: 从请求URL中提取

token、itemId、timestamp等。 -

基础校验:

-

参数是否缺失?

-

timestamp是否在有效期内?(防止过期URL被使用)

-

-

签名/Token校验 (最关键):

-

JWT: 用相同密钥解析JWT,验证签名有效性、是否过期、是否被篡改。提取其中的

userId、itemId、nonce等信息。 -

自定义签名: 按相同规则拼接参数,重新计算签名,与请求中的签名比对是否一致。

-

-

防重放攻击:

-

检查Redis中是否存在该

token(Key:seckill:token:xxxx)。 -

一次性Token设计: 验证成功后,立即删除Redis中的Token记录 (或标记为已使用)。确保同一个URL只能被成功请求一次。

-

-

业务关联性校验:

-

验证Token中解析出的

userId是否与当前登录用户一致 (防冒用)。 -

验证Token中的

itemId是否与请求参数中的itemId一致。

-

-

结果:

-

任一校验失败 → 立即拦截请求 (返回403 Forbidden),不再向后转发。

-

全部校验通过 → 放行请求至秒杀服务核心逻辑。

-

-

-

前端绑定:

-

获取到动态URL后,将其绑定到“秒杀”按钮的点击事件上。

-

在倒计时结束时,使用这个动态URL发起请求。

-

⚠️ 关键注意事项与优化

-

密钥安全管理: 生成和验证签名的密钥 (

SECRET_KEY) 必须严格保密,存储在安全的配置中心(如KMS、Vault),绝对不能硬编码在前端或客户端。 -

时效性控制:

-

生成时机: 不宜过早(防泄露),不宜过晚(用户端来不及获取)。通常在活动开始前5-30秒生成。

-

有效期: 设置合理(如10-60秒),覆盖用户点击延迟即可。过期后URL自动失效。

-

-

一次性使用: 务必在验证成功后立即使Token失效(删除Redis记录),这是防重放的核心。未使用的Token到期后由Redis自动清理。

-

防止Token泄露:

-

使用HTTPS传输,防止中间人窃听。

-

避免在日志、错误信息中打印完整Token。

-

-

结合风控: 动态地址生成接口本身需要做限流和风控(如一个用户只能获取一次、IP限流),防止被刷。

-

客户端时间同步: 依赖时间戳校验时,确保客户端与服务器时间同步(可考虑前端从服务端获取时间)。

-

降级方案: 在高并发下,如果动态URL生成服务压力过大,可考虑降级为固定URL+更严格的其他防护(如验证码、网关限流),但安全性降低。

📌 为什么动态地址在秒杀中至关重要?

-

打破自动化脚本: 脚本无法提前知晓或预测有效的请求地址,需要模拟用户交互获取URL,大幅增加攻击难度和成本。

-

精准过滤无效流量: 在网关层即可拦截所有非法构造的请求(无Token、Token无效、Token过期、Token已使用),极大减轻后端秒杀服务压力。

-

溯源与风控: Token与用户ID绑定,便于追踪异常请求来源,辅助风控系统决策。

💎 总结

动态地址生成是秒杀系统安全防护的第一道坚实屏障。它通过临时性、唯一性、可验证性的URL Token,有效抵御脚本攻击、接口扫描和重放攻击,将大量非法请求扼杀在接入层。实现关键在于安全的Token生成/验证机制、严格的时效性控制、一次性使用设计以及密钥的安全管理。结合网关层的其他防护(限流、风控),能为后续的秒杀核心逻辑(库存扣减、队列化)创造一个相对“纯净”的请求环境。

651

651

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?