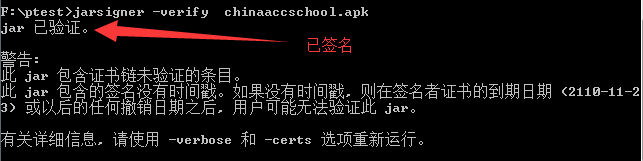

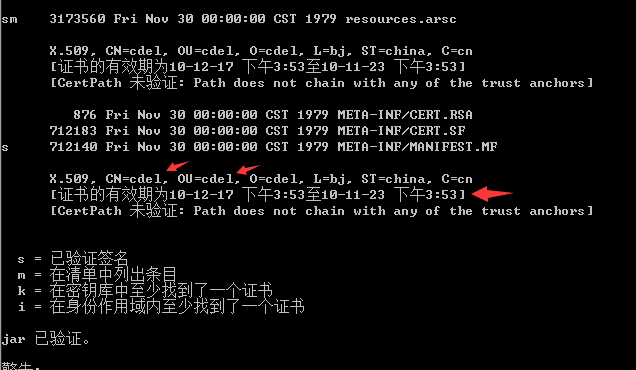

1.签名检查

>jarsigner -verify ****.apk

更详细信息:

>jarsigner -verify -verbose -certs ****.apk

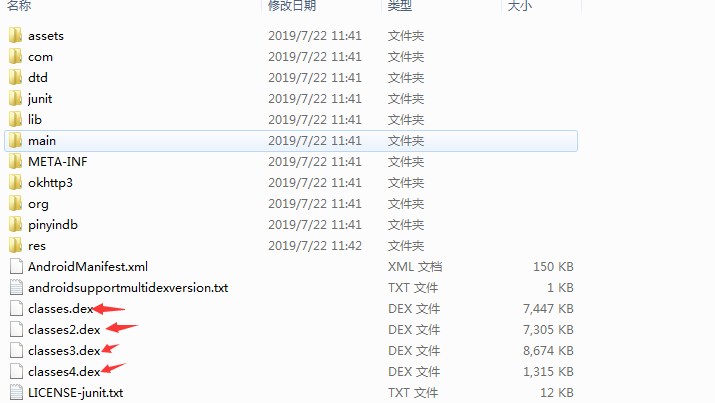

2.apk解包

android的apk文件是使用zip算法的压缩包,可以使用任何支持zip格式的工具(如winRAR)解压缩。

解包后的文件中以.dex结尾的文件是下一步要进行反编译的文件

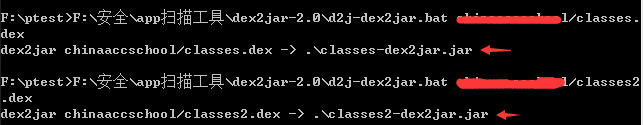

3.使用dex2jar工具逆向classes.dex

4.使用jd-gui 工具查看、搜索并保存 jar 中的 java 代码

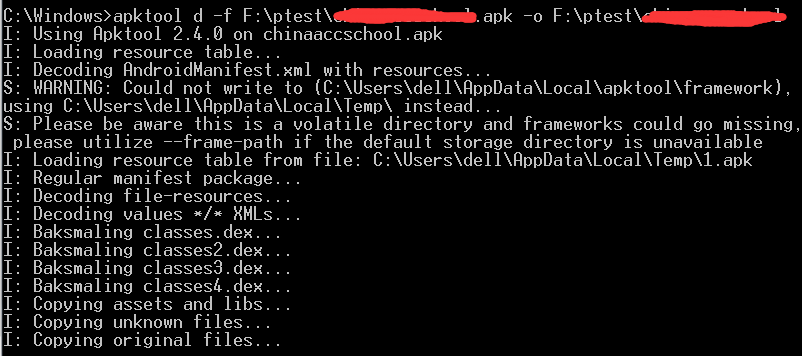

5.apktool安装及使用(windows)

enviroment:jdk>1.8

5-1.下载相应版本.bat及.jar文件

https://bitbucket.org/iBotPeaches/apktool/downloads/apktool_2.4.0.jar

https://raw.githubusercontent.com/iBotPeaches/Apktool/master/scripts/windows/apktool.bat

5-2.将如上两个文件放入到C://Windows目录下面,同时将apktool_2.4.0.jar改为apktool.jar

接下来就可以对apk反编译了

6.反编译so库

将\lib\armeabi下的so文件直接拖入到IDA中,可以对so文件做静态分析

IDA为收费软件,可以到如下地址下载破解版;

https://www.52pojie.cn/thread-675251-1-1.html

本文详细介绍APK文件的反编译过程,包括签名检查、使用dex2jar和jd-gui进行代码逆向,以及使用apktool解包资源文件。同时提供so库静态分析的方法,适合逆向工程和安全分析人员参考。

本文详细介绍APK文件的反编译过程,包括签名检查、使用dex2jar和jd-gui进行代码逆向,以及使用apktool解包资源文件。同时提供so库静态分析的方法,适合逆向工程和安全分析人员参考。

3842

3842

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?