关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路

首先咱们聊聊,学习网络安全方向通常会有哪些问题

1. 初学者常见问题

1.1 如何开始学习网络安全?

-

问题:网络安全领域广泛,初学者往往不知道从哪里入手。

-

解答:

-

从基础知识开始:学习计算机网络、操作系统、编程语言(如Python、Bash)。

-

了解网络安全的基本概念,如加密、认证、漏洞、攻击类型等。

-

使用在线资源(如Cybrary、OWASP)或书籍(如《网络安全基础》)入门。

-

1.2 需要学习编程吗?

-

问题:编程在网络安全中是否必要?

-

解答:

-

是的,编程是网络安全的重要技能。

-

学习Python、Bash、PowerShell等脚本语言,用于自动化任务和开发工具。

-

了解C/C++、JavaScript等语言,有助于分析漏洞和开发 exploits。

-

1.3 如何选择学习方向?

-

问题:网络安全领域广泛,如何选择适合自己的方向?

-

解答:

-

了解网络安全的主要方向:

-

渗透测试:模拟攻击以发现系统漏洞。

-

安全运维:维护和监控系统的安全性。

-

逆向工程:分析恶意软件和二进制文件。

-

安全开发:开发安全的应用程序和系统。

-

数字取证:调查和分析网络犯罪。

-

-

根据自己的兴趣和职业目标选择方向。

-

1.4 如何搭建实验环境?

-

问题:没有实际环境,如何练习网络安全技能?

-

解答:

-

使用虚拟机(如VirtualBox、VMware)搭建实验环境。

-

安装Kali Linux(渗透测试工具集)和Metasploitable(漏洞实验靶机)。

-

使用在线实验平台(如Hack The Box、TryHackMe)进行练习。

-

2. 技术学习中的问题

2.1 如何学习渗透测试?

-

问题:渗透测试涉及哪些技能?如何系统学习?

-

解答:

-

学习网络扫描(如Nmap)、漏洞扫描(如Nessus)、漏洞利用(如Metasploit)。

-

掌握Web应用程序安全(如SQL注入、XSS、CSRF)。

-

参与CTF比赛和漏洞赏金计划,积累实战经验。

-

2.2 如何分析恶意软件?

-

问题:恶意软件分析需要哪些技能?

-

解答:

-

学习逆向工程工具(如IDA Pro、Ghidra)。

-

了解汇编语言和操作系统底层原理。

-

使用沙箱(如Cuckoo Sandbox)分析恶意软件行为。

-

2.3 如何应对零日漏洞?

-

问题:零日漏洞难以预测,如何防范?

-

解答:

-

保持系统和软件更新,及时应用补丁。

-

使用入侵检测系统(IDS)和入侵防御系统(IPS)监控异常行为。

-

实施最小权限原则,减少攻击面。

-

3. 学习方法与资源问题

3.1 如何选择学习资源?

-

问题:网络上有大量资源,如何选择适合自己的?

-

解答:

-

初学者:选择结构化课程(如Cybrary、Coursera的网络安全课程)。

-

进阶学习者:阅读专业书籍(如《Web应用程序安全权威指南》)、研究技术博客和论文。

-

实践为主:使用实验平台(如Hack The Box、TryHackMe)和开源工具。

-

3.2 如何平衡理论与实践?

-

问题:理论太多,实践太少,如何平衡?

-

解答:

-

理论学习后立即实践:例如,学习网络协议后使用Wireshark分析流量。

-

参与CTF比赛和漏洞赏金计划,积累实战经验。

-

搭建实验环境,模拟真实场景进行测试。

-

3.3 如何保持学习的动力?

-

问题:学习过程中容易感到枯燥或迷茫。

-

解答:

-

设定短期和长期目标,例如通过某个认证或完成某个项目。

-

加入网络安全社区,与他人交流和学习。

-

参与实际项目或比赛,获得成就感和反馈。

-

4. 职业发展问题

4.1 如何进入网络安全行业?

-

问题:没有经验,如何找到第一份网络安全工作?

-

解答:

-

获取相关认证(如CompTIA Security+、CEH、CISSP)。

-

积累实践经验:参与CTF比赛、漏洞赏金计划或开源项目。

-

从初级职位(如安全运维、SOC分析师)开始,逐步积累经验。

-

4.2 需要哪些认证?

-

问题:哪些认证对职业发展有帮助?

-

解答:

-

入门级:CompTIA Security+、CEH(Certified Ethical Hacker)。

-

进阶级:CISSP(Certified Information Systems Security Professional)、OSCP(Offensive Security Certified Professional)。

-

方向相关:CISM(信息安全经理)、CCSP(云安全专家)。

-

4.3 如何提升职业竞争力?

-

问题:如何在竞争激烈的网络安全行业中脱颖而出?

-

解答:

-

持续学习新技术和工具,保持技术前沿。

-

积累实战经验,参与实际项目和比赛。

-

建立个人品牌:撰写技术博客、参与开源项目、在社区中活跃。

-

5. 其他常见问题

5.1 学习网络安全是否合法?

-

问题:学习渗透测试和黑客技术是否合法?

-

解答:

-

学习网络安全技术是合法的,但必须在合法范围内使用。

-

未经授权的攻击行为是违法的,可能导致法律后果。

-

通过合法途径(如CTF比赛、漏洞赏金计划)练习技能。

-

5.2 如何应对学习中的挫折?

-

问题:遇到困难或失败时如何调整心态?

-

解答:

-

接受挫折是学习的一部分,从中总结经验。

-

寻求帮助:加入社区、论坛或向导师请教。

-

分解问题,逐步解决,避免一次性解决复杂问题。

-

5.3 如何保护自己的安全?

-

问题:在学习过程中如何避免自己的系统被攻击?

-

解答:

-

使用虚拟机或隔离的实验环境进行练习。

-

定期更新系统和软件,安装防病毒软件。

-

避免在实验环境中使用真实敏感数据。

-

网络安全学习路线&学习资源

网络安全是一个广泛的领域,涉及保护计算机系统、网络和数据免受未经授权的访问、攻击和破坏。以下是一个详细的网络安全入门教程,帮助你从零基础入门到精通。

1. 了解网络安全的基本概念

1.1 什么是网络安全?

网络安全是指通过技术和管理措施,保护计算机系统、网络和数据免受攻击、破坏或未经授权的访问。其目标是确保信息的机密性、完整性和可用性。

1.2 网络安全的重要性

-

保护敏感数据(如个人信息、财务数据)

-

防止数据泄露和身份盗窃

-

确保业务连续性和系统可用性

-

遵守法律法规(如GDPR、HIPAA)

1.3 常见的网络安全威胁

-

恶意软件(Malware):病毒、蠕虫、特洛伊木马、勒索软件等。

-

网络钓鱼(Phishing):通过伪装成可信实体获取敏感信息。

-

拒绝服务攻击(DoS/DDoS):通过大量请求使系统无法正常服务。

-

中间人攻击(Man-in-the-Middle):攻击者在通信双方之间截获或篡改数据。

-

SQL注入:通过恶意SQL代码操纵数据库。

-

零日漏洞(Zero-day Exploit):利用尚未公开的漏洞进行攻击。

2. 学习计算机网络基础

2.1 网络协议

-

TCP/IP:互联网的基础协议,包括IP、TCP、UDP等。

-

HTTP/HTTPS:用于网页浏览的协议,HTTPS是加密版本。

-

DNS:将域名转换为IP地址。

-

FTP/SFTP:文件传输协议,SFTP是加密版本。

2.2 网络设备

-

路由器:连接不同网络,转发数据包。

-

交换机:在局域网内转发数据帧。

-

防火墙:监控和控制进出网络的流量。

-

IDS/IPS:入侵检测系统和入侵防御系统,用于检测和阻止攻击。

2.3 网络拓扑

-

星型拓扑:所有设备连接到一个中心节点。

-

总线拓扑:所有设备连接到一条主干线。

-

环型拓扑:设备形成一个环形连接。

-

网状拓扑:设备之间有多条连接路径。

3. 操作系统和网络安全

3.1 Windows安全

-

用户账户控制(UAC):限制应用程序的权限。

-

Windows Defender:内置的防病毒软件。

-

组策略:用于管理用户和计算机的安全设置。

3.2 Linux安全

-

用户和权限管理:通过用户组和文件权限控制访问。

-

SELinux/AppArmor:强制访问控制机制。

-

防火墙(iptables/nftables):配置网络流量规则。

3.3 macOS安全

-

Gatekeeper:限制未经认证的应用程序运行。

-

FileVault:全磁盘加密。

-

XProtect:内置的恶意软件防护。

4. 加密与认证

4.1 加密技术

-

对称加密:使用相同的密钥进行加密和解密(如AES)。

-

非对称加密:使用公钥和私钥进行加密和解密(如RSA)。

-

哈希函数:将数据转换为固定长度的哈希值(如SHA-256)。

4.2 认证与授权

-

多因素认证(MFA):结合密码、指纹、短信验证码等多种方式。

-

OAuth:用于授权第三方应用访问用户数据。

-

单点登录(SSO):用户只需登录一次即可访问多个系统。

5. 网络安全工具

5.1 扫描工具

-

Nmap:网络扫描工具,用于发现主机和服务。

-

Wireshark:网络协议分析工具,用于捕获和分析网络流量。

5.2 漏洞扫描工具

-

Nessus:用于扫描系统和应用程序的漏洞。

-

OpenVAS:开源的漏洞扫描工具。

5.3 渗透测试工具

-

Metasploit:用于开发和执行漏洞利用代码。

-

Burp Suite:用于Web应用程序的安全测试。

5.4 防火墙和IDS/IPS

-

pfSense:开源的防火墙和路由器软件。

-

Snort:开源的网络入侵检测系统。

6. 网络安全实践

6.1 安全配置

-

最小权限原则:用户和应用程序只拥有完成任务所需的最小权限。

-

定期更新:及时应用操作系统和应用程序的安全补丁。

-

禁用不必要的服务:减少攻击面。

6.2 数据备份与恢复

-

定期备份:确保重要数据的备份频率和存储安全。

-

灾难恢复计划:制定并测试数据恢复流程。

6.3 安全审计与监控

-

日志管理:收集和分析系统日志,检测异常行为。

-

SIEM(安全信息和事件管理):集中管理和分析安全事件。

7. 法律法规与合规

7.1 常见的网络安全法律法规

-

GDPR(通用数据保护条例):欧盟的数据保护法规。

-

HIPAA(健康保险可携性和责任法案):美国的医疗数据保护法规。

-

PCI DSS(支付卡行业数据安全标准):保护信用卡数据的标准。

7.2 合规性要求

-

数据保护:确保个人数据的隐私和安全。

-

报告义务:在发生数据泄露时及时报告。

-

审计与认证:定期进行安全审计和合规认证。

8. 进阶学习与资源

8.1 网络安全认证

-

CISSP(Certified Information Systems Security Professional):国际认可的信息安全认证。

-

CEH(Certified Ethical Hacker):专注于渗透测试和漏洞评估。

-

CompTIA Security+:入门级的信息安全认证。

8.2 在线资源

-

OWASP(Open Web Application Security Project):提供Web应用程序安全的最佳实践和工具。

-

Kali Linux:专为渗透测试和安全审计设计的Linux发行版。

-

Cybrary:提供免费的网络安全课程和培训。

8.3 书籍推荐

-

《黑客与画家》 by Paul Graham

-

《Web应用程序安全权威指南》 by Dafydd Stuttard, Marcus Pinto

-

《网络安全基础》 by William Stallings

9. 实践项目与挑战

9.1 搭建实验环境

-

使用虚拟机(如VirtualBox、VMware)搭建实验环境。

-

安装Kali Linux、Metasploitable等工具进行实践。

9.2 参与CTF(Capture The Flag)比赛

-

CTF比赛是学习网络安全技能的好方法,通过解决各种安全挑战提升技能。

-

常见的CTF平台:Hack The Box、CTFtime、OverTheWire。

9.3 漏洞赏金计划

- 参与漏洞赏金计划(如HackerOne、Bugcrowd),通过发现和报告漏洞获得奖励。

10. 持续学习与社区参与

10.1 加入网络安全社区

-

参与网络安全论坛和社区(如Reddit的r/netsec、Stack Overflow)。

-

参加网络安全会议和研讨会(如DEF CON、Black Hat)。

10.2 关注最新安全动态

-

订阅网络安全新闻和博客(如Krebs on Security、Threatpost)。

-

关注安全研究机构和厂商的安全公告。

10.3 持续学习新技术

- 网络安全领域技术更新迅速,持续学习新技术和工具是保持竞争力的关键。

给大家的福利

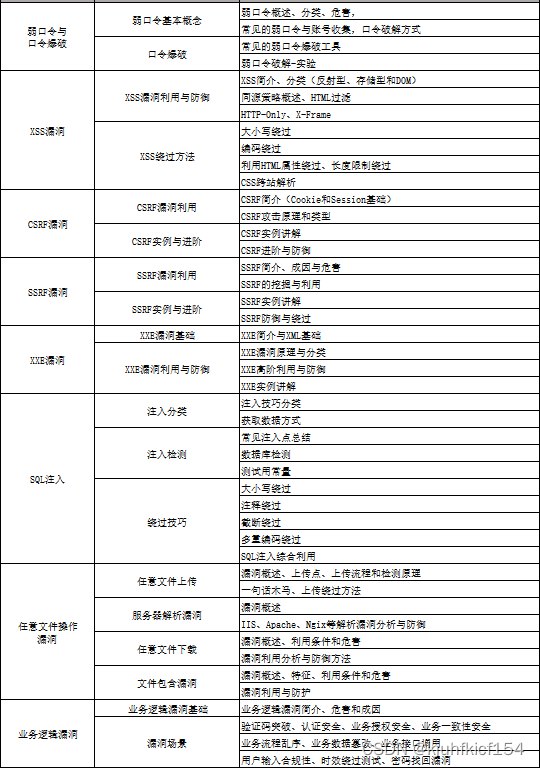

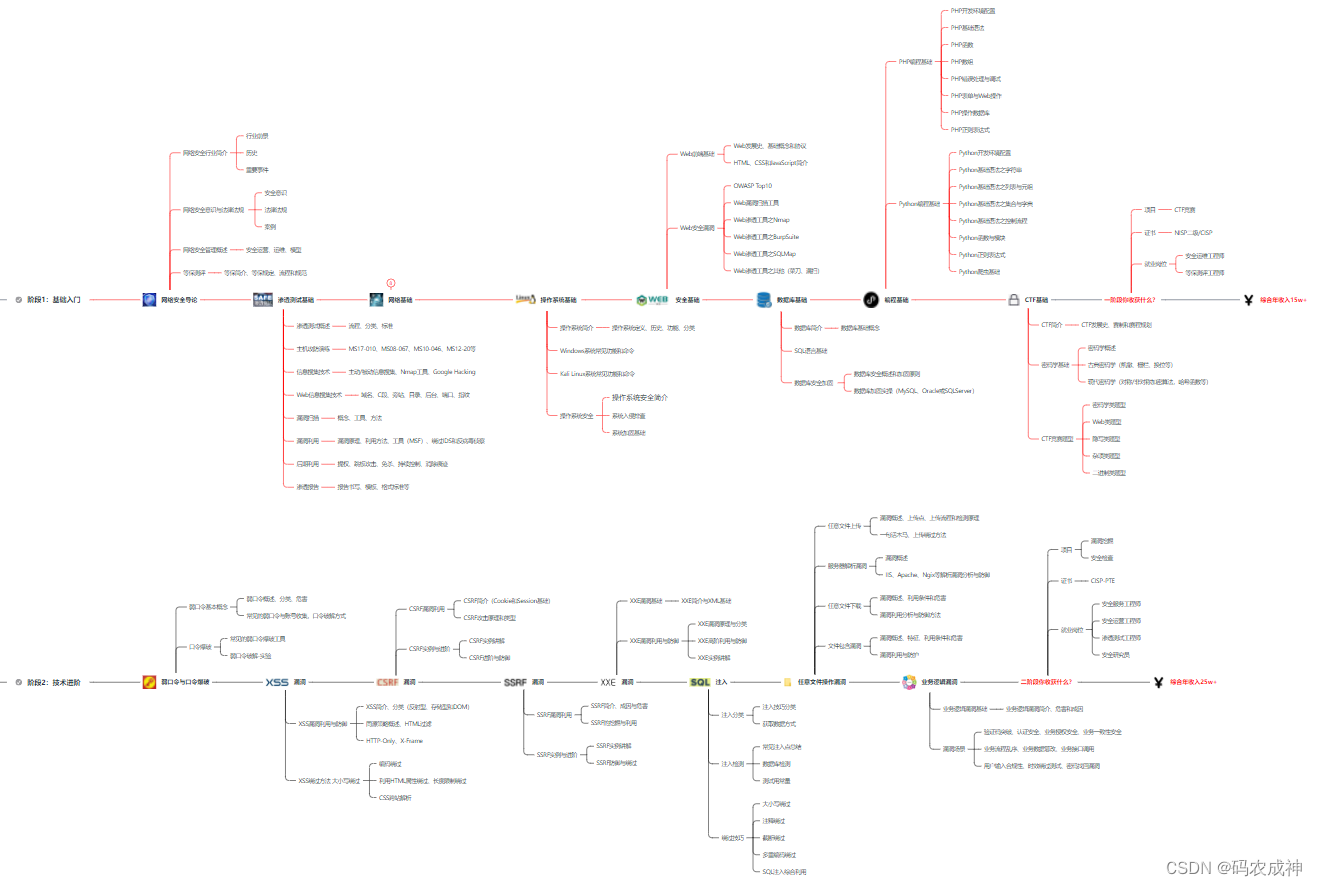

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

6630

6630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?