对于Java RMI,只要是以对象为参数的接口,都可以在客户端构建一个对象,强迫服务端对这个存在于Class Path下可序列化类进行反序列化,从而执行一个不在计划内的方法。

一、了解什么是Java RMI?

RMI(Remote Method Invocation),即远程方法调用

1.1 是什么?

- RMI是一个通信工具,支持存储于不同空间的应用级对象之间进行通信的工具,实现了远程对象之间的无缝调用。

- 用于不同虚拟机之间的通信,通信的虚拟机可以不在同一个服务器。

- RMI是标识了一些对象,允许被其它虚拟机直接远程调用。

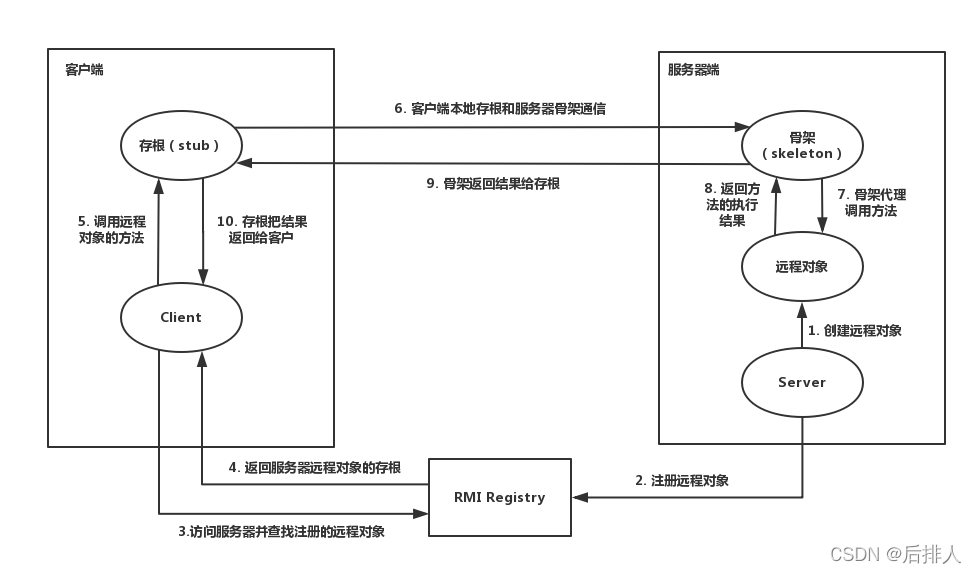

1.2 调用步骤

- 创建远程接口,继承至Remote

- 实现一个远程对象(实现类)

- 将远程对象注册到RMI Registry(对外发布)

- 客户端RMI可以通过访问服务器找到注册的远程对象

- 客户端RMI将远程对象存根

- 客户端调用类实现

- 客户端RMI存根直接与服务端通信,服务端将结果返回给客户端RMI

- 客户端RMI将拿到的信息返回给客户端

1.3 组成部分

RMI通信由三部分组成

- RMI Registry,JDK提供的一个可以独立运行的程序(bin),默认端口1099

- 服务端(Server)程序,提供服务实现类,并注册到RMIRegistry上对外暴露一个指定的名称

- 客户端(Client)程序,通过服务端信息和一个已知的暴露名称,借用RMI远程访问。

1.4 通信过程

- 说明

- Stub,存根,代理角色

- Skeleton,骨干,实际调用服务端实现类方法

- Rmote Reference Layer,远程引用层,处理通信

- Transport Layer,传输层,管理连接的

- 请求,客户端->存根->引用层->传输层,传递到服务端主机,传输层->引用层->骨干->服务端

- 返回,服务端->骨干->引用层->传输层,返回信息到客户端主机,传输层->引用层->存根->客户端

二、尝试通过RMI远程调用

2.1 服务端:实现远程服务接口

package com.cloudcc.designmode.study01.rmiplay;

import java.rmi.Remote;

import java.rmi.RemoteException;

/**

* @author shancl

*/

public interface Services extends Remote {

String sendUserInfo(UserInfo userInfo) throws RemoteException;

}

- 必须抛出异常RemoteException,否则会异常(remote object implements illegal remote interface)

2.2 服务端:实现远程服务类

package com.cloudcc.designmode.study01.rmiplay;

/**

* @author shancl

*/

public class RMIServer implements Services{

@Override

public String sendUserInfo(UserInfo userInfo) {

String accountId = userInfo.getAccountId();

System.out.println(accountId);

if (accountId.contains("XXX")){

return "XXX:acc000001";

}else {

return "Known: acc000002";

}

}

}

2.3 服务端:传输的对象

package com.cloudcc.designmode.study01.rmiplay;

import java.io.Serializable;

/**

* @author shancl

*/

public class UserInfo implements Serializable {

private String accountId;

public String getAccountId() {

System.out.println("我被远程调用了");

return accountId;

}

public void setAccountId(String accountId) {

this.accountId = accountId;

}

}

2.4 服务端:对外暴露对象

package com.cloudcc.designmode.study01.rmiplay;

import java.rmi.RemoteException;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

import java.rmi.server.UnicastRemoteObject;

/**

* @author shancl

*/

public class ExecuteRmi {

public static void main(String[] args) {

System.out.println("启动服务端RMI");

RMIServer rmiServer = new RMIServer();

try {

Services services = (Services) UnicastRemoteObject.exportObject(rmiServer, 8080);

Registry registry;

try {

registry = LocateRegistry.createRegistry(8080);

System.out.println("完成RMI Registry的创建。");

}catch (Exception e){

System.out.println("使用已经存在的RMI Registry。");

registry = LocateRegistry.getRegistry();

}

registry.rebind("RMIServer", services);

} catch (RemoteException e) {

e.printStackTrace();

}

}

}

2.5 客户端:拷贝内容(服务接口、传输对象)

package com.cloudcc.designmode.study01.rmiplay;

import java.rmi.Remote;

import java.rmi.RemoteException;

/**

* @author shancl

*/

public interface Services extends Remote {

String sendUserInfo(UserInfo userInfo) throws RemoteException;

}

package com.cloudcc.designmode.study01.rmiplay;

import java.io.Serializable;

/**

* @author shancl

*/

public class UserInfo implements Serializable {

private String accountId;

public String getAccountId() {

System.out.println("我被远程调用了");

return accountId;

}

public void setAccountId(String accountId) {

this.accountId = accountId;

}

}

2.6 客户端:远程调用对象

package com.cloudcc.designmode.study01.client;

import com.cloudcc.designmode.study01.hehe.<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

531

531

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?