一个非凡的网站 http://www.hikson.com,RJ海客森

视频录制

- git地址:https://gitee.com/hikseason/demo-spring-boot-all.git

- 视频地址:https://pan.baidu.com/s/19mrxCE9Y5R5ntSEg_EReOg

1.Shiro原理与HelloWorld

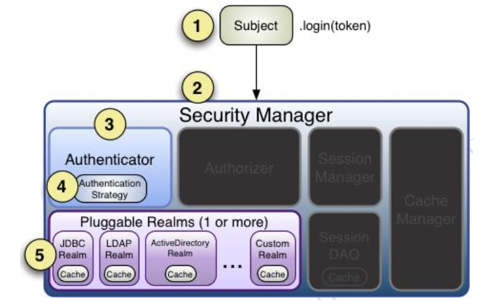

1.身份认证流程

- (1)Subject.login(token)==>(2)委托给Security Manager处理==>(3)Authenticator

- ==>Authentication Strategy==>通过Realms,数据库查询处理

2.详细原理

- 首先调用 Subject.login(token)进行登录,其会自动委托给 Security Manager,调用之前必

须通过 SecurityUtils. setSecurityManager()设置; - SecurityManager 负责真正的身份验证逻辑;它会委托给 Authenticator 进行身份验证;

3.A uthenticator 才是真正的身份验证者,Shiro API 中核心的身份认证入口点,此处可以自

定义插入自己的实现; - Authenticator 会把相应的 token 传入 Realm,从 Realm 获取身份验证信息,如果没有返

回/抛出异常表示身份验证失败了。此处可以配置多个 Realm,将按照相应的顺序及策略进

行访问。 - Authenticator 可能会委托给相应的 AuthenticationStrategy 进行多 Realm 身份验证,默认

ModularRealmAuthenticator 会调用 AuthenticationStrategy 进行多 Realm 身份验证;

2.Demo代码实现

1.引入依赖

<dependencies>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.4.0</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.2</version>

</dependency>

</dependencies>2.Hello主程序

public static void main( String[] args )

{

//1、获取 SecurityManager 工厂,此处使用 Ini 配置文件初始化 SecurityManager

//IniSecurityManagerFactory默认采用IniRealm

Factory<org.apache.shiro.mgt.SecurityManager> factory =

new IniSecurityManagerFactory("classpath:shiro.ini");

//2、得到 SecurityManager 实例 并绑定给 SecurityUtils

org.apache.shiro.mgt.SecurityManager securityManager = factory.getInstance();

SecurityUtils.setSecurityManager(securityManager);

//3、得到 Subject 及创建用户名/密码身份验证 Token(即用户身份/凭证)

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("gujch", "111111");

try {

//4、登录,即身份验证; 其会自动委托给 SecurityManager.login 方法进行登录

subject.login(token);

} catch (AuthenticationException e) {

//5、身份验证失败

/*

* DisabledAccountException(禁用的帐号)

* LockedAccountException(锁定的帐号)

* UnknownAccountException(错误的帐号)

* ExcessiveAttemptsException(登录失败次数过多)

* IncorrectCredentialsException (错误的凭证)

* ExpiredCredentialsException(过期的凭证)等

* */

System.err.println("验证失败==========>" + e.getMessage());

}

System.out.println("是否登录=====>" + subject.isAuthenticated()); //断言用户已经登录

System.err.println("登录用户=====>" + subject.getPrincipal());

//6、退出;其会自动委托给 SecurityManager.logout 方法退出

if(subject.isAuthenticated()){

subject.logout();

System.err.println("==========退出登录=====");

}

System.err.println("是否登录=====>" + subject.isAuthenticated()); //断言用户已经登录

}3.shiro.ini

[users]

rainbow=123456

gujch=1111113.核心点

1.Subject主体

主体。抽象概念,代表了当前“用户”,这个用户不一定是一个具体的人,与当前应用交互的任何东西都是Subject,如网络爬虫,机器人等。

2.SecurityManager核心

是 Shiro 的心脏;所有具体的交互都通过 SecurityManager 进行控制;它管理着所有 Subject、且负责进行认证和授权、及会话、缓存的管理

3.Authenticator

认证器,负责主体认证的,这是一个扩展点,如果用户觉得Shiro默认的不好,可以自定义实现;其需要认证策略(Authentication Strategy),即什么情况下算用户认证通过了

4.Authrizer

授权器,或者访问控制器,用来决定主体是否有权限进行相应的操作;即控制着用户能访问应用中的哪些功能

5.Realm安全实体数据源

可以有1个或多个Realm,可以认为是安全实体数据源,即用于获取安全实体的;可以是JDBC实现,也可以是LDAP实现,或者内存实现等等;由用户提 供;注意:Shiro不知道你的用户/权限存储在哪及以何种格式存储;所以我们一般在应用中都需要实现自己的Realm。

6.SessionManager

会话管理

7.SessionDao

DAO 大家都用过,数据访问对象,用于会话的 CRUD,比如我们想把 Session保存到数据库,那么可以实现自己的 SessionDAO,通过如 JDBC 写到数据库;比如想把Session 放到 Memcached 中,可以实现自己的 Memcached SessionDAO;另外 SessionDAO中可以使用 Cache 进行缓存,以提高性能

8.CacheManager

缓存控制器,来管理如用户、角色、权限等的缓存的;因为这些数据基本上很少去改变,放到缓存中后可以提高访问的性能

9.Cryptography

密码模块,Shiro 提高了一些常见的加密组件用于如密码加密/解密的

本文深入探讨了Apache Shiro框架的权限认证流程与原理,并通过一个实战案例展示了如何利用Shiro进行用户身份验证。文章首先介绍了Shiro的核心组件及其工作方式,接着详细解释了认证过程中的关键步骤,包括Subject、SecurityManager、Authenticator等组件的角色和功能。

本文深入探讨了Apache Shiro框架的权限认证流程与原理,并通过一个实战案例展示了如何利用Shiro进行用户身份验证。文章首先介绍了Shiro的核心组件及其工作方式,接着详细解释了认证过程中的关键步骤,包括Subject、SecurityManager、Authenticator等组件的角色和功能。

671

671

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?