漏洞原理:

Apache Shiro框架提供了记住密码的功能(RememberMe),用户登录成功后会生成经过加密并编码的cookie。在服务端对rememberMe的cookie值,先base64解码然后AES解密再反序列化,就导致了反序列化RCE漏洞。

那么,Payload产生的过程:

命令=>序列化=>AES加密=>base64编码=>RememberMe Cookie值

在整个漏洞利用过程中,比较重要的是AES加密的密钥,如果没有修改默认的密钥那么就很容易就知道密钥了,Payload构造起来也是十分的简单。

影响版本:

Apache Shiro <= 1.2.4

shiro 默认使用了 CookieRememberMeManager,其处理cookie的流程是:

得到rememberMe的cookie值 --> Base64解码 --> AES解密 --> 反序列化

然而AES的密钥是硬编码的,导致攻击者可以构造任意数据造成反序列化RCE,payload:

恶意命令–>序列化–>AES加密–>base64编码–>发送cookie

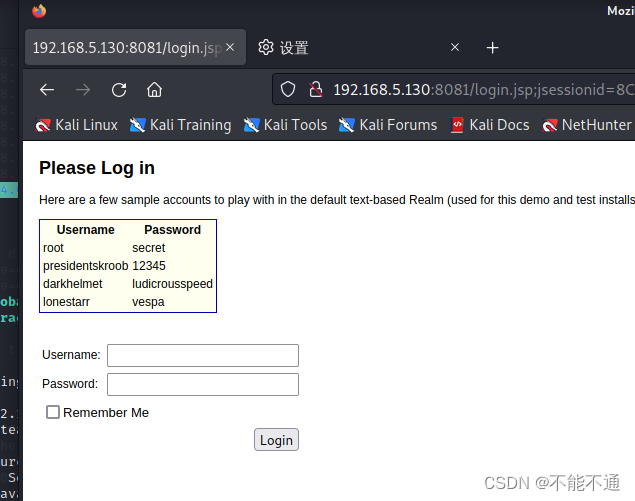

漏洞复现

kali ip:192.168.5.128

centos靶机ip:192.168.5.130

拉取靶场镜像

docker pull medicean/vulapps:s_shiro_1

docker run -d -p 8081:8080 medicean/vulapps:s_shiro_1

原本端口是8080给他换成8081

后面的步骤就不做具体分析了,可以看看这篇

shiro反序列化漏洞复现

ApacheShiro框架的RememberMe功能存在一个安全漏洞,允许攻击者通过构造特定的Payload,利用未修改的默认AES密钥进行反序列化远程代码执行。该漏洞影响Shiro1.2.4及更低版本,涉及的步骤包括命令序列化、AES加密、Base64编码并设置为Cookie值。文章提到了漏洞复现的环境配置以及靶场镜像的获取方法。

ApacheShiro框架的RememberMe功能存在一个安全漏洞,允许攻击者通过构造特定的Payload,利用未修改的默认AES密钥进行反序列化远程代码执行。该漏洞影响Shiro1.2.4及更低版本,涉及的步骤包括命令序列化、AES加密、Base64编码并设置为Cookie值。文章提到了漏洞复现的环境配置以及靶场镜像的获取方法。

2161

2161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?