引言:JWT为何成为现代认证的基石

在分布式系统和微服务架构中,传统基于Session的认证机制面临显著挑战:服务器需维护会话状态,跨域资源共享(CORS)复杂,且扩展性受限。JWT(JSON Web Token) 作为一种无状态认证方案,通过标准化JSON格式的令牌传递用户信息,彻底解决了这些问题。其核心优势在于自包含性(令牌携带所有必要声明)和跨域支持,成为单点登录(SSO)和API安全的首选方案。本文将从原理到实践,全面解析JWT的组成、流程及安全实践。

一、JWT的核心组成与结构

JWT由三部分Base64编码的字符串组成,以点号(.)分隔:Header.Payload.Signature。

1.1 Header(头部)

头部包含元数据,定义令牌类型(typ)和签名算法(alg):

{

"alg": "HS256",

"typ": "JWT"

}

- alg:指定加密算法(如HS256、RS256),确保令牌完整性。

- typ:固定为

"JWT",标识令牌类型。

1.2 Payload(载荷)

载荷存储用户声明(Claims),分为三类:

- 注册声明(Registered Claims):预定义字段(如

sub表示主题,exp表示过期时间)。 - 公共声明(Public Claims):自定义字段(如

role: "admin")。 - 私有声明(Private Claims):业务特定数据(如用户ID)。

示例:{ "sub": "1234567890", "name": "John Doe", "iat": 1516239022 }

1.3 Signature(签名)

签名通过加密Header和Payload生成,防止篡改:

- 将Header和Payload分别Base64编码。

- 使用密钥(Secret)和指定算法(如HS256)计算签名。

签名示例:HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), secret_key )

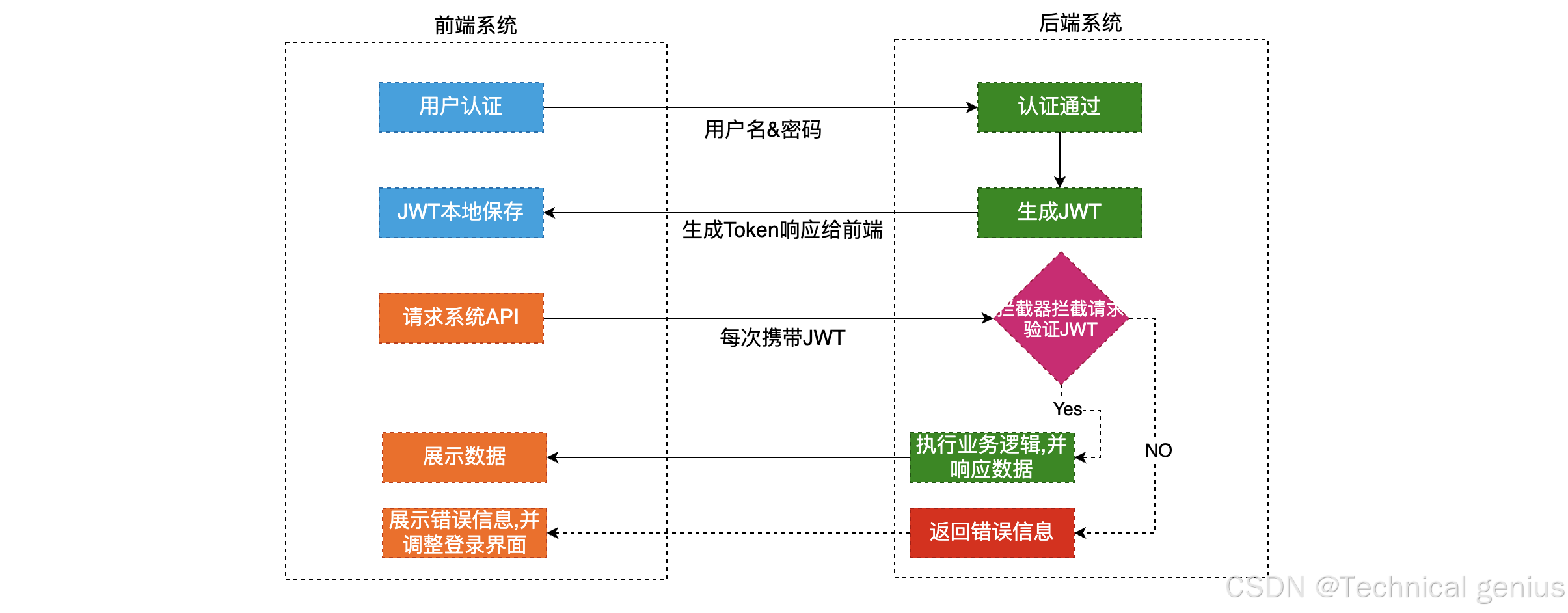

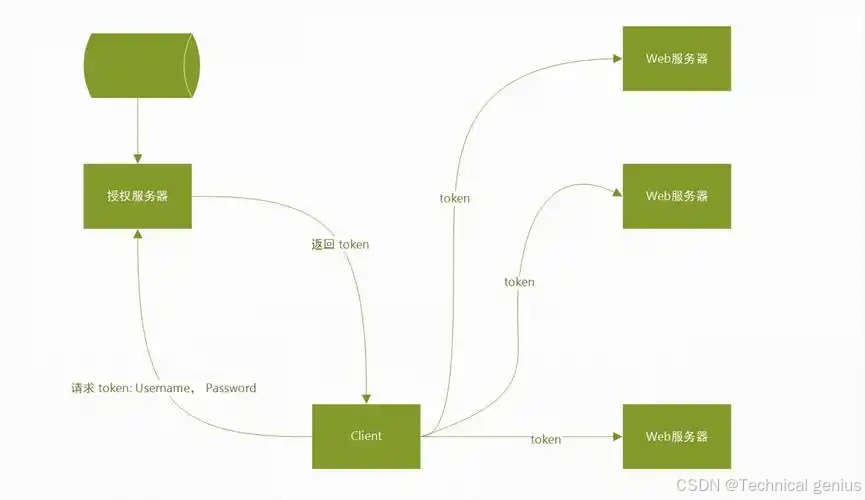

二、JWT认证流程与机制

2.1 认证流程

- 用户登录:客户端提交凭证(如用户名/密码)至认证服务器。

- 令牌签发:服务器验证凭证后,生成JWT并返回客户端。

- 令牌存储:客户端将JWT保存于

localStorage或Cookie中。 - 请求携带:客户端在后续请求的

Authorization头中附加JWT(格式:Bearer <token>)。 - 服务端验证:服务器解密签名、检查过期时间(

exp)和发行者(iss),验证通过后执行业务逻辑。

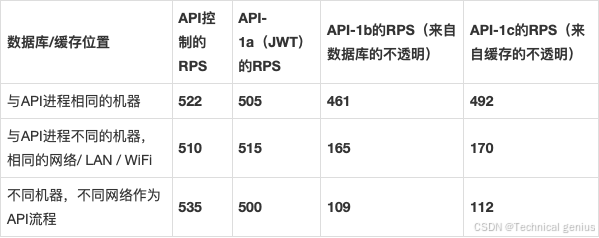

2.2 核心优势

- 无状态性:服务器无需存储会话数据,提升扩展性。

- 跨域支持:天然适配CORS,简化分布式系统认证。

- 安全性:数字签名防止篡改,减少CSRF攻击风险。

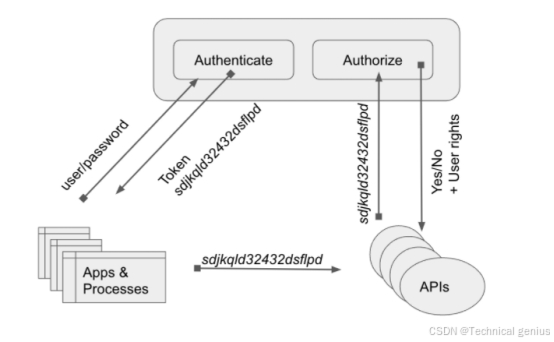

三、JWT的典型应用场景

3.1 身份认证(Authorization)

用户登录后,JWT作为身份凭证,用于访问受保护资源(如用户中心、订单系统)。

3.2 信息交换(Information Exchange)

在多方之间安全传递声明(如用户角色、权限),避免重复查询数据库。

3.3 单点登录(SSO)

统一认证中心签发JWT,各子系统通过验证令牌实现无缝登录。

四、JWT的安全隐患与防护策略

4.1 令牌泄露(Token Leakage)

- 风险:令牌被截获后,攻击者可伪造身份。

- 防护:使用HTTPS传输,设置短期过期时间(如1小时)。

4.2 签名篡改(Signature Tampering)

- 风险:攻击者伪造签名绕过验证。

- 防护:采用强加密算法(如RS256),定期轮换密钥。

4.3 令牌滥用(Token Replay)

- 风险:令牌被重复使用。

- 防护:实现令牌黑名单机制,或使用短期令牌+刷新令牌模式。

五、JWT与Session的对比

| 特性 | JWT | Session |

|---|---|---|

| 状态 | 无状态 | 有状态 |

| 存储 | 客户端存储 | 服务器端存储(如Redis) |

| 跨域支持 | 原生支持 | 需额外配置(如共享Session) |

| 扩展性 | 高(适合微服务) | 低(需会话同步) |

| 安全性 | 依赖签名和HTTPS | 依赖Cookie安全标志(如Secure) |

六、最佳实践与开发建议

- 令牌有效期:设置合理过期时间(如15分钟),结合刷新令牌机制。

- 敏感数据:避免在Payload中存储密码等敏感信息。

- 算法选择:优先使用非对称加密(如RS256)而非对称加密(如HS256)。

- 错误处理:统一返回401(未认证)和403(无权限)状态码。

结语:JWT的未来与演进

随着WebAssembly和AI技术的融合,JWT有望实现动态令牌生成(如基于用户行为调整有效期)。开发者应持续关注安全更新,平衡便利性与风险控制,将JWT打造为构建安全、可扩展数字生态的基石。

1193

1193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?