防火墙的简述

在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。换句话说,如果不通过防火墙,公司内部的人就无法访问Internet,Internet上的人也无法和公司内部的人进行通信

firewalld

firewalld常用的区域名称

rusted :允许所有的数据包

home:拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量

internal :等同于home区域

work : 拒绝流入的流量,除非与流出的流量数相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量

public:拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量

external:拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

dmz:拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

block :拒绝流入的流量,除非与流出的流量相关

drop:拒绝流入的流量,除非与流出的流量相关

##firewall-cmd 命令中使用的参数以及作用

##firewall-cmd 命令中使用的参数以及作用

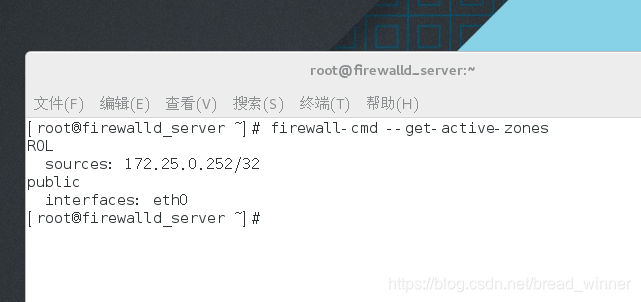

##查看防火墙的状态——firewall-cmd --get-active-zones

ROL

sources: 172.25.0.252/32

public

interfaces: eth0

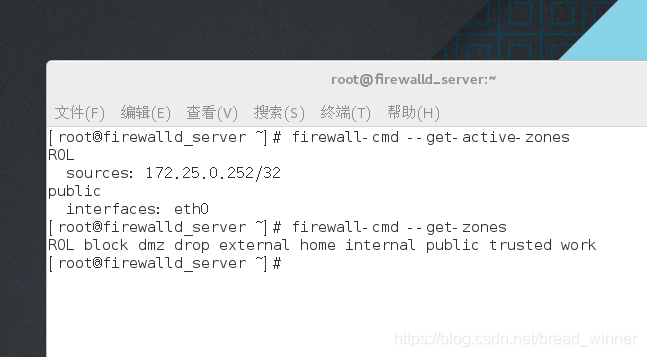

##查看正在使用的域————firewall-cmd --get-active-zones

[root@firewalld_server ~]# firewall-cmd --get-active-zones

ROL

sources: 172.25.0.252/32

public

interfaces: eth0

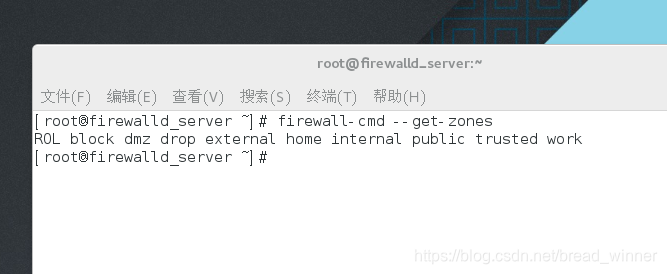

##查看系统默认使用的域————firewall-cmd --get-default-zones

[root@firewalld_server ~]# firewall-cmd --get-zones

ROL block dmz drop external home internal public trusted work

##列出公共域里面所有可以支持添加的服务————firewall-cmd --zone=public --list-all

public (default, active)

interfaces: eth0

sources:

services: dhcpv6-client ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

本文详细介绍了Linux防火墙firewalld的基本概念、常用区域及其作用,并讲解了firewall-cmd命令的参数及如何操作服务。还探讨了reload与complete reload的区别,以及如何在firewalld中管理服务,包括指定用户访问服务的规则设置。

本文详细介绍了Linux防火墙firewalld的基本概念、常用区域及其作用,并讲解了firewall-cmd命令的参数及如何操作服务。还探讨了reload与complete reload的区别,以及如何在firewalld中管理服务,包括指定用户访问服务的规则设置。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?