目录

一、什么是对称加密

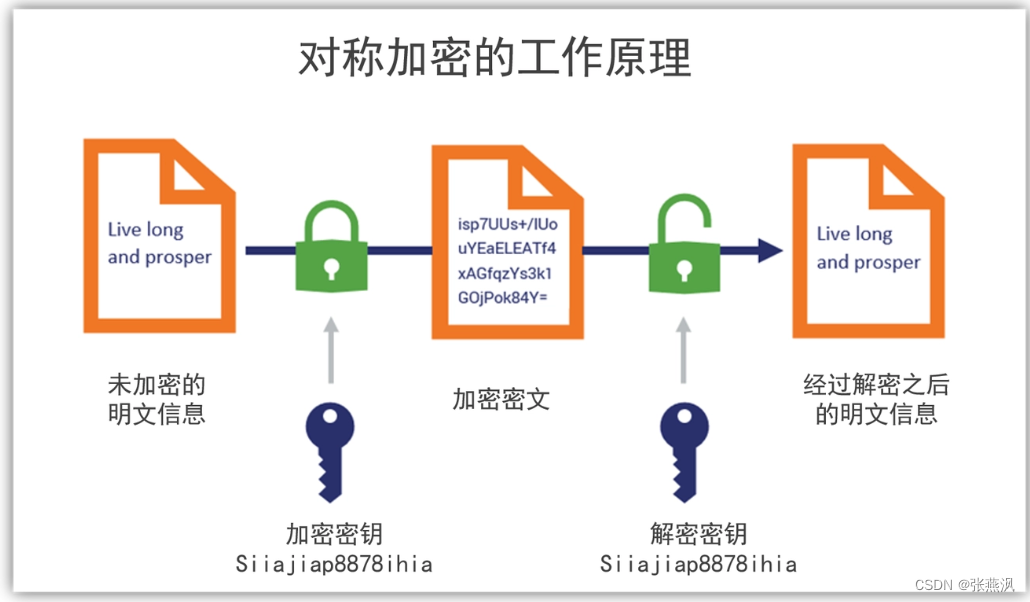

对称加密是一种加密算法,指加密和解密所使用的密钥是相同的。在对称加密中,发送方和接收方使用相同的密钥对数据进行加密和解密。对称加密算法的特点是速度快、加密效率高,并且适合处理大量数据。常见的对称加密算法包括DES (Data Encryption Standard)、AES (Advanced Encryption Standard)、3DES等。

在对称加密中,加密和解密过程如下:

- 发送方使用密钥对明文进行加密,生成密文。

- 接收方使用相同的密钥对密文进行解密,恢复为明文。

对称加密的优势在于速度快,加解密过程简单,适合用于传输大量数据。然而,对称加密也存在一些安全性的缺点。首先,密钥的安全性是关键,如果密钥泄露,加密的数据将会遭到破解。其次,对称加密无法提供身份验证和数据完整性保护,即无法判断消息的发送方是否可信以及数据是否被篡改。

为了解决对称加密的安全性问题,通常会采用一种称为“密钥协商”的方式,即在通信双方之间安全地交换密钥。另外,对称加密通常与其他的加密技术(如数字签名、消息认证码等)结合使用,以提供更高的安全性保护。

总结来说,对称加密是一种加密算法,加密和解密使用相同的密钥。它的优势在于加解密速度快,适合处理大量数据。然而,对称加密需要注意密钥的安全性,并且无法提供身份验证和数据完整性保护。

二、什么是非对称加密

非对称加密是一种加密算法,与对称加密不同,非对称加密使用一对不同的密钥来进行加密和解密。这对密钥中的一个被称为私钥(private key),另一个被称为公钥(public key)。私钥只能由密钥的拥有者持有并保密,不对外公开;而公钥可以向任何人公开。在非对称加密中,使用公钥对数据进行加密,只有用相应的私钥才能解密。非对称加密算法的特点是安全性高,能够提供身份验证和数据完整性保护。常见的非对称加密算法包括RSA(Rivest-Shamir-Adleman)、ECC(Elliptic Curve Cryptography)等。在非对称加密中,加密和解密过程如下:1.发送方使用接收方的公钥对明文进行加密,生成密文。2.接收方使用自己的私钥对密文进行解密,恢复为明文。非对称加密的优势在于安全性高,可以提供身份验证和数据完整性保护。由于只有私钥的持有者能够解密,所以非对称加密能够在不安全的通信通道中安全地传输公钥。然而,非对称加密的缺点是速度较慢,加解密过程相对复杂,适合处理少量的数据。因此,通常会将对称加密和非对称加密相结合,在传输数据时使用非对称加密来交换对称加密所需的密钥,然后使用对称加密算法来加密和解密实际的数据。总结来说,非对称加密是一种加密算法,加密和解密使用不同的密钥。它的优势在于安全性高,能够提供身份验证和数据完整性保护。然而,非对称加密的速度较慢,适合处理少量数据。通常会与对称加密相结合使用,以提供更高的安全性和效率。

三、对称加密和非对称加密的区别

对称加密和非对称加密的区别如下:

- 密钥的使用:在对称加密中,加密过程和解密过程使用的是同一个密钥。而在非对称加密中,使用两个密钥,一般用公钥进行加密,私钥进行解密。

- 加密解密速度:对称加密解密的速度较快,适合数据较长时的使用。非对称加密和解密花费的时间长、速度相对较慢,只适合对少量数据的使用。

- 安全性:在对称加密过程中,由于只有一个密钥,无法确保密钥被安全传递,密文在传输过程中有可能被第三方截获。如果密码本也被第三方截获,那么传输的密码信息将被第三方破获,安全性相对较低。而非对称加密算法中私钥是基于不同的算法生成不同的随机数,私钥通过一定的加密算法推导出公钥,但私钥到公钥的推导过程是单向的,也就是说公钥无法反推导出私钥,所以安全性较高。

常见的对称加密算法有DES、3DES、Blowfish、IDEA、RC4、RC5、RC6和AES。非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥(privatekey)。如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能解密。

本文介绍了对称加密和非对称加密两种加密算法。对称加密使用相同密钥,速度快、适合大量数据,但存在密钥安全问题且无法提供身份验证和数据完整性保护。非对称加密使用公私钥,安全性高、能提供身份验证,但速度慢、适合少量数据。还对比了两者在密钥使用、加解密速度和安全性上的区别。

本文介绍了对称加密和非对称加密两种加密算法。对称加密使用相同密钥,速度快、适合大量数据,但存在密钥安全问题且无法提供身份验证和数据完整性保护。非对称加密使用公私钥,安全性高、能提供身份验证,但速度慢、适合少量数据。还对比了两者在密钥使用、加解密速度和安全性上的区别。

9154

9154

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?