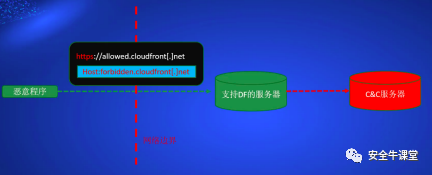

域前置是服务器支持的一种技术,大家可以把它看成是转发的技术。这种技术和SSL组合到一起检测的难度直接变高,恶意程序真正连接的C&C很难辨别。

恶意程序可以向一个高可信的域名发送请求,使用https协议向它发送请求,发送请求的时候把真正要访问的地址写到hosts里。

当恶意程序把这个数据发到了支持前置域名转发的域前置服务器上以后,这个服务器会根据hosts里填写的地址将请求进行转发。C&C的IP只有转发它的服务器才知道,这种技术给我们带来的最大困难就是没有办法检测。

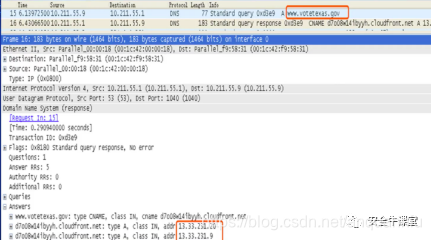

上图程序向可信域名发起DNS请求

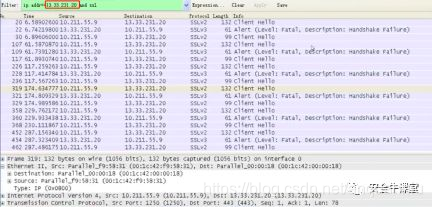

加密数据传输

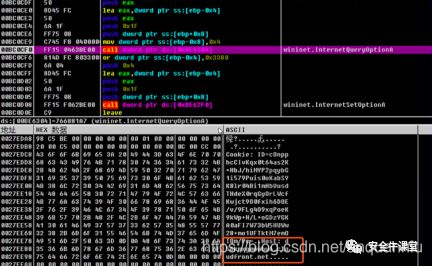

样本分析过程

想知道C&C是什么我们在关键函数下一个断点,在堆栈里能看到它的hosts,红框是它真正的主机,这就是一个域前置。

要想发起一个网络的数据,可以不依赖任何的系统API(WindowsAPI实际上分两部分,一是应用层,二是内核层) 。

应用层API相当于是内核层这些函数的一个接口,它仅仅是一个接口做一些域处理,然后他通过sysenter中断指令直接调用内核函数。

通信实现方式总结

域前置结合SSL通信使得恶意程序的C&C检测变得困难,因为真正的目标地址被隐藏在高可信域名下,通过HTTPS加密请求进行隐藏。在样本分析中,可以通过断点和堆栈信息发现域前置的主机。恶意程序可以绕过系统API直接调用内核函数,利用各种通信方法随协议演进而发展。

域前置结合SSL通信使得恶意程序的C&C检测变得困难,因为真正的目标地址被隐藏在高可信域名下,通过HTTPS加密请求进行隐藏。在样本分析中,可以通过断点和堆栈信息发现域前置的主机。恶意程序可以绕过系统API直接调用内核函数,利用各种通信方法随协议演进而发展。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2428

2428

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?