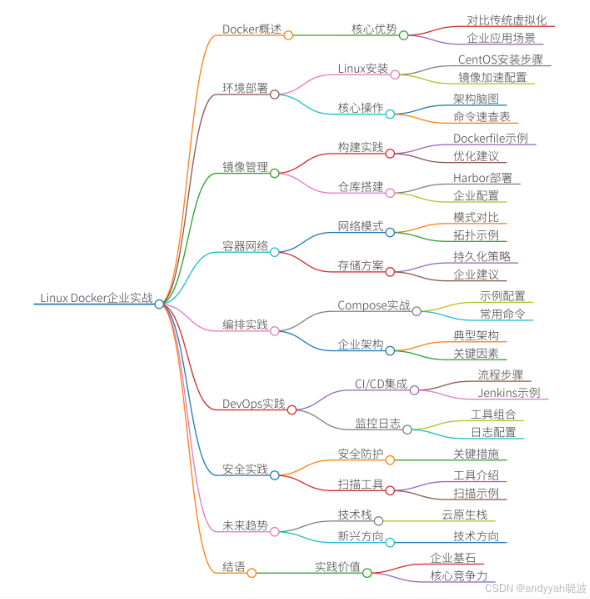

Linux Docker企业实战:从入门到生产环境部署

一、Docker技术概述与企业应用价值

Docker作为开源的容器引擎,已经成为现代企业IT基础设施的核心组件。它通过容器化技术实现了应用的快速部署、环境隔离与高效管理。

1.1 Docker核心优势对比

| 特性 | 传统虚拟化 | Docker容器 |

|---|---|---|

| 启动速度 | 分钟级 | 秒级 |

| 性能损耗 | 高(15-20%) | 低(1-3%) |

| 系统资源 | 每个VM需要完整OS | 共享主机内核 |

| 隔离性 | 完全隔离 | 进程级隔离 |

| 镜像大小 | GB级别 | MB级别 |

| 迁移性 | 较差 | 强(一次构建,到处运行) |

1.2 企业级应用场景

- 持续集成/持续部署(CI/CD):实现开发、测试、生产环境的一致性

- 微服务架构:每个服务独立容器化,灵活扩展

- 混合云部署:跨云平台的一致运行环境

- 快速弹性伸缩:应对业务流量高峰

- 遗留系统现代化:将传统应用容器化封装

二、Docker企业环境部署实战

2.1 Linux环境安装配置

CentOS 7安装步骤:

bash

# 1. 卸载旧版本

sudo yum remove docker docker-client docker-client-latest docker-common docker-latest docker-latest-logrotate docker-logrotate docker-engine

# 2. 安装依赖

sudo yum install -y yum-utils device-mapper-persistent-data lvm2

# 3. 添加阿里云镜像源

sudo yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

# 4. 安装Docker CE

sudo yum install -y docker-ce docker-ce-cli containerd.io

# 5. 启动并设置开机自启

sudo systemctl start docker

sudo systemctl enable docker

# 6. 验证安装

docker version

配置阿里云镜像加速:

bash

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["https://<your-aliyun-mirror>.mirror.aliyuncs.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

2.2 核心概念与操作

Docker架构脑图:

Docker架构

├─ Docker Daemon

├─ Docker Client

├─ Docker Registry

├─ Docker Images

│ ├─ 只读层

│ └─ 可写层

└─ Docker Containers

├─ 进程隔离

├─ 资源限制

└─ 网络隔离

常用命令速查表:

| 功能 | 命令示例 |

|---|---|

| 镜像搜索 | docker search nginx |

| 镜像下载 | docker pull nginx:1.19 |

| 容器运行 | docker run -d -p 80:80 --name mynginx nginx |

| 容器管理 | docker ps -a, docker start/stop/restart |

| 进入容器 | docker exec -it mynginx bash |

| 文件复制 | docker cp mynginx:/etc/nginx/nginx.conf ./ |

| 数据挂载 | docker run -v /host/path:/container/path |

三、企业级镜像管理与仓库搭建

3.1 镜像构建最佳实践

Dockerfile示例:

dockerfile

FROM centos:7

LABEL maintainer="devops@company.com"

# 设置工作目录

WORKDIR /app

# 安装依赖

RUN yum install -y epel-release && \

yum install -y nginx && \

yum clean all

# 复制配置文件

COPY nginx.conf /etc/nginx/nginx.conf

# 暴露端口

EXPOSE 80

# 启动命令

CMD ["nginx", "-g", "daemon off;"]

构建与优化建议:

- 使用

.dockerignore文件排除不必要的文件 - 多阶段构建减少最终镜像大小

- 合并RUN指令减少镜像层数

- 使用特定标签而非latest

- 最小化基础镜像(如Alpine Linux)

3.2 Harbor私有仓库部署

安装步骤:

bash

# 1. 下载Harbor离线包

wget https://github.com/goharbor/harbor/releases/download/v2.3.0/harbor-offline-installer-v2.3.0.tgz

# 2. 解压并配置

tar xvf harbor-offline-installer-v2.3.0.tgz

cd harbor

cp harbor.yml.tmpl harbor.yml

vi harbor.yml # 修改hostname、密码等配置

# 3. 安装

./install.sh

# 4. 访问管理界面

# https://<your-server-ip>

企业级配置建议:

- 启用HTTPS安全访问

- 配置LDAP/AD集成

- 设置镜像扫描与漏洞检查

- 实施RBAC权限控制

- 配置存储后端(如S3、NFS)

四、生产环境容器网络与存储

4.1 网络模式对比

| 模式 | 特点 | 适用场景 |

|---|---|---|

| Bridge | 默认模式,通过docker0网桥 | 单主机容器通信 |

| Host | 直接使用主机网络栈 | 高性能应用 |

| Overlay | 跨主机容器网络 | Swarm/K8s集群 |

| Macvlan | 为容器分配MAC地址 | 需要直接接入物理网络 |

| None | 无网络 | 特殊安全需求 |

网络拓扑示例:

[物理网络]

|

[宿主机]

├─ eth0 (主机网卡)

├─ docker0 (虚拟网桥)

│ ├─ veth1 (容器A)

│ └─ veth2 (容器B)

└─ [自定义网络]

├─ 容器C

└─ 容器D

4.2 存储方案选择

数据持久化策略:

- Bind Mount:直接挂载主机目录

bash

docker run -v /host/data:/container/data - Volume:Docker管理的存储卷

bash

docker volume create my_volume docker run -v my_volume:/container/data - tmpfs Mount:内存临时存储

bash

docker run --tmpfs /tmp

企业级存储建议:

- 关键数据使用Volume备份

- 配置文件使用Bind Mount便于修改

- 敏感数据避免写入容器层

- 考虑分布式存储方案(如Ceph、GlusterFS)

五、容器编排与生产实践

5.1 Docker Compose实战

docker-compose.yml示例:

yaml

version: '3.8'

services:

web:

image: nginx:1.19

ports:

- "8080:80"

volumes:

- ./html:/usr/share/nginx/html

networks:

- frontend

app:

image: tomcat:9.0

ports:

- "8081:8080"

environment:

- DB_HOST=db

networks:

- frontend

- backend

db:

image: mysql:5.7

environment:

MYSQL_ROOT_PASSWORD: securepass

volumes:

- db_data:/var/lib/mysql

networks:

- backend

volumes:

db_data:

networks:

frontend:

backend:

常用命令:

bash

# 启动服务

docker-compose up -d

# 查看服务状态

docker-compose ps

# 查看日志

docker-compose logs -f

# 停止服务

docker-compose down

# 扩展服务实例

docker-compose up -d --scale web=3

5.2 企业级部署架构

典型生产环境架构:

[负载均衡]

|

[Web容器集群] - [应用容器集群] - [数据库集群]

| | |

[CDN] [缓存服务] [备份存储]

关键考虑因素:

- 高可用:多副本部署+健康检查

- 安全:网络隔离、最小权限、镜像扫描

- 监控:容器指标、日志收集

- 备份:Volume数据定期备份

- 灾备:跨机房/区域部署

六、DevOps实践与持续交付

6.1 CI/CD流水线集成

基于Docker的CI/CD流程:

代码提交 → 代码构建 → 镜像打包 → 安全扫描 → 推送仓库 → 部署测试 → 生产发布

Jenkins集成示例:

groovy

pipeline {

agent any

stages {

stage('Build') {

steps {

sh 'docker build -t myapp:${BUILD_NUMBER} .'

}

}

stage('Test') {

steps {

sh 'docker run myapp:${BUILD_NUMBER} npm test'

}

}

stage('Deploy') {

steps {

sh 'docker tag myapp:${BUILD_NUMBER} registry.example.com/myapp:${BUILD_NUMBER}'

sh 'docker push registry.example.com/myapp:${BUILD_NUMBER}'

sh 'kubectl set image deployment/myapp myapp=registry.example.com/myapp:${BUILD_NUMBER}'

}

}

}

}

6.2 监控与日志方案

推荐工具组合:

- 监控:Prometheus + Grafana + cAdvisor

- 日志:ELK Stack(Elasticsearch + Logstash + Kibana)

- APM:Jaeger或Zipkin分布式追踪

- 告警:Alertmanager

容器日志收集配置:

json

{

"log-driver": "json-file",

"log-opts": {

"max-size": "10m",

"max-file": "3"

}

}

七、安全最佳实践

7.1 容器安全防护

关键安全措施:

- 使用非root用户运行容器

dockerfile

USER nobody - 限制容器资源

bash

docker run --memory=512m --cpus=1 - 只读文件系统

bash

docker run --read-only - 设置安全上下文

bash

docker run --security-opt=no-new-privileges

7.2 安全扫描工具

- Clair:开源漏洞扫描工具

- Trivy:简单易用的容器扫描工具

- Anchore:企业级镜像分析

- Docker Bench:安全基准测试

扫描示例:

bash

# 使用Trivy扫描镜像

trivy image myapp:latest

八、未来趋势与进阶方向

8.1 云原生技术栈

Docker → Kubernetes → Service Mesh → Serverless

8.2 新兴技术方向

- Wasm容器:更轻量、更安全的运行时

- 机密计算:保护运行中数据安全

- 边缘容器:IoT和边缘计算场景

- AI容器化:机器学习模型部署

结语

Docker技术已经成为现代企业IT基础设施的基石,通过本文介绍的企业级实践方法,可以帮助组织高效、安全地部署和管理容器化应用。随着云原生生态的不断发展,掌握Docker及相关技术栈将成为IT从业者的核心竞争力。建议读者在实际工作中逐步实践这些技术,并根据具体业务需求持续优化容器化架构。

461

461

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?