mitmproxy & python - ignore all hosts with https/ssl

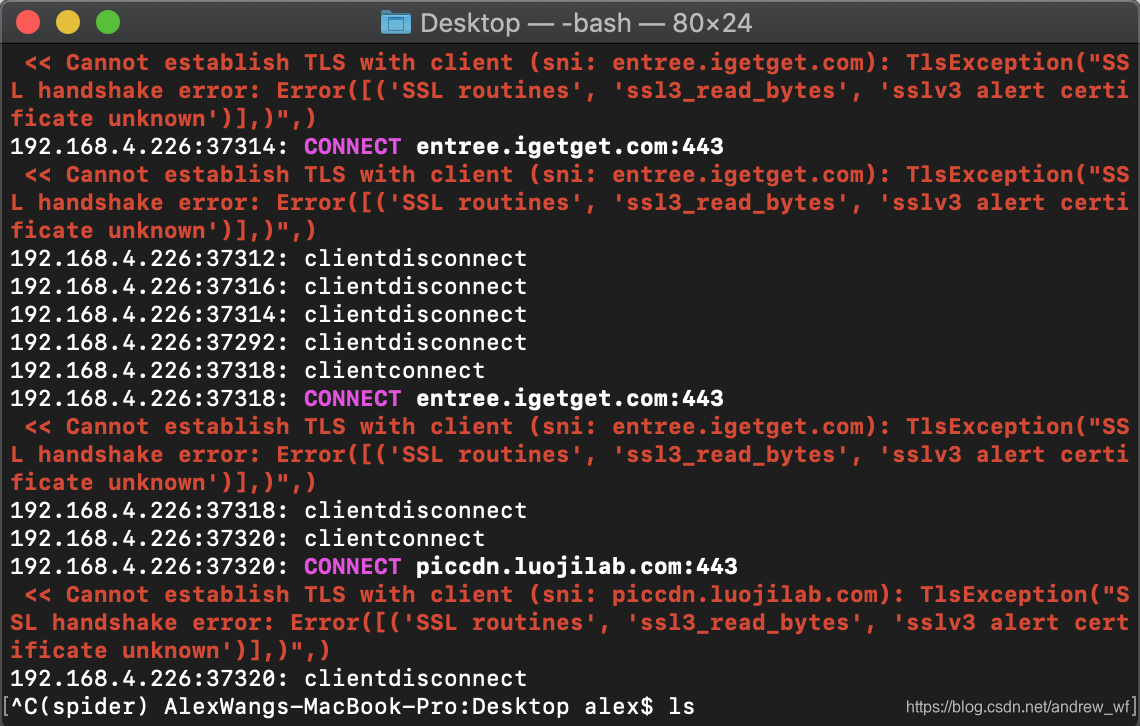

PC端安装mitmproxy,生成证书,并在手机端安装android证书,然后设置手机ip代理,仍然报错,错误如下图

找了两天终于在stackoverflow找到了解决办法。转载自> https://stackoverflow.com/questions/53309111/mitmproxy-python-ignore-all-hosts-with-https-ssl

解决方法

执行如下命令即可:mitmproxy -s tls_passthrough.py

tls_passthrough.py的具体内容就不贴了,有需要的可以直接去github上去下载https://github.com/mitmproxy/mitmproxy/blob/master/examples/complex/tls_passthrough.py

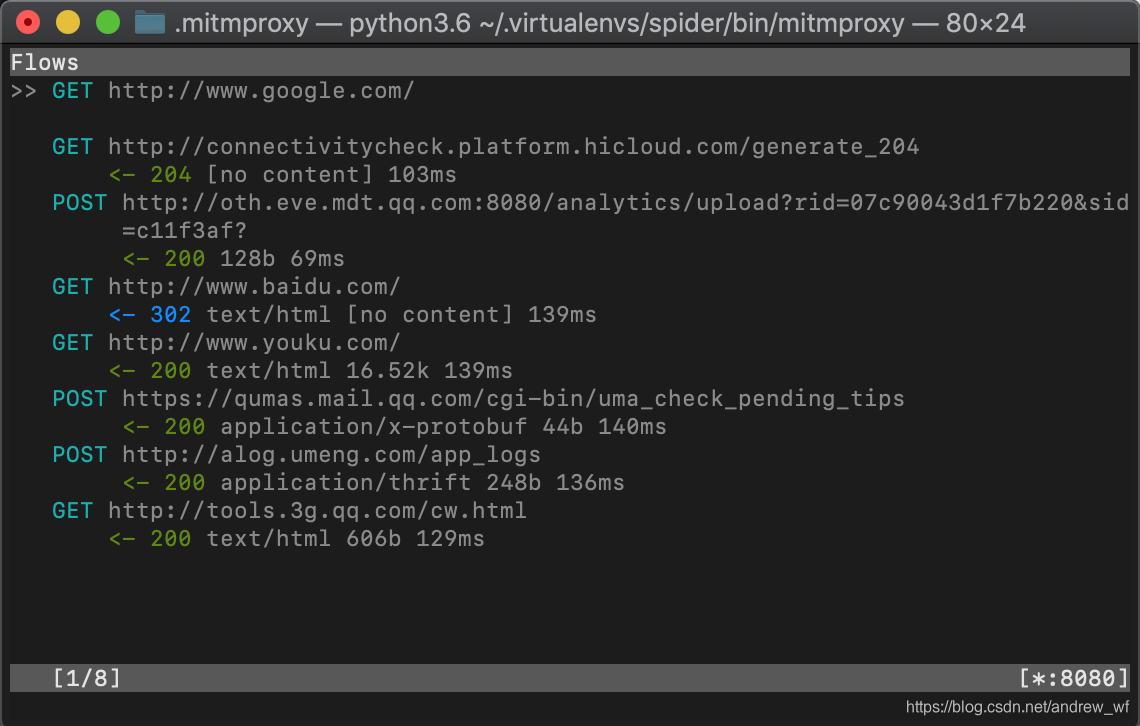

执行上述命令之后即可正常使用:

本文解决了使用mitmproxy在Python环境下忽略所有HTTPS/SSL主机的问题。通过执行特定命令,可以实现代理下正常的数据抓取,适用于mitmproxy与手机端的配合使用。

本文解决了使用mitmproxy在Python环境下忽略所有HTTPS/SSL主机的问题。通过执行特定命令,可以实现代理下正常的数据抓取,适用于mitmproxy与手机端的配合使用。

270

270