声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!

逆向目标

网址:https://match.yuanrenxue.cn/match/2

接口:https://match.yuanrenxue.cn/match/2

参数:m(cookie值)

逆向过程

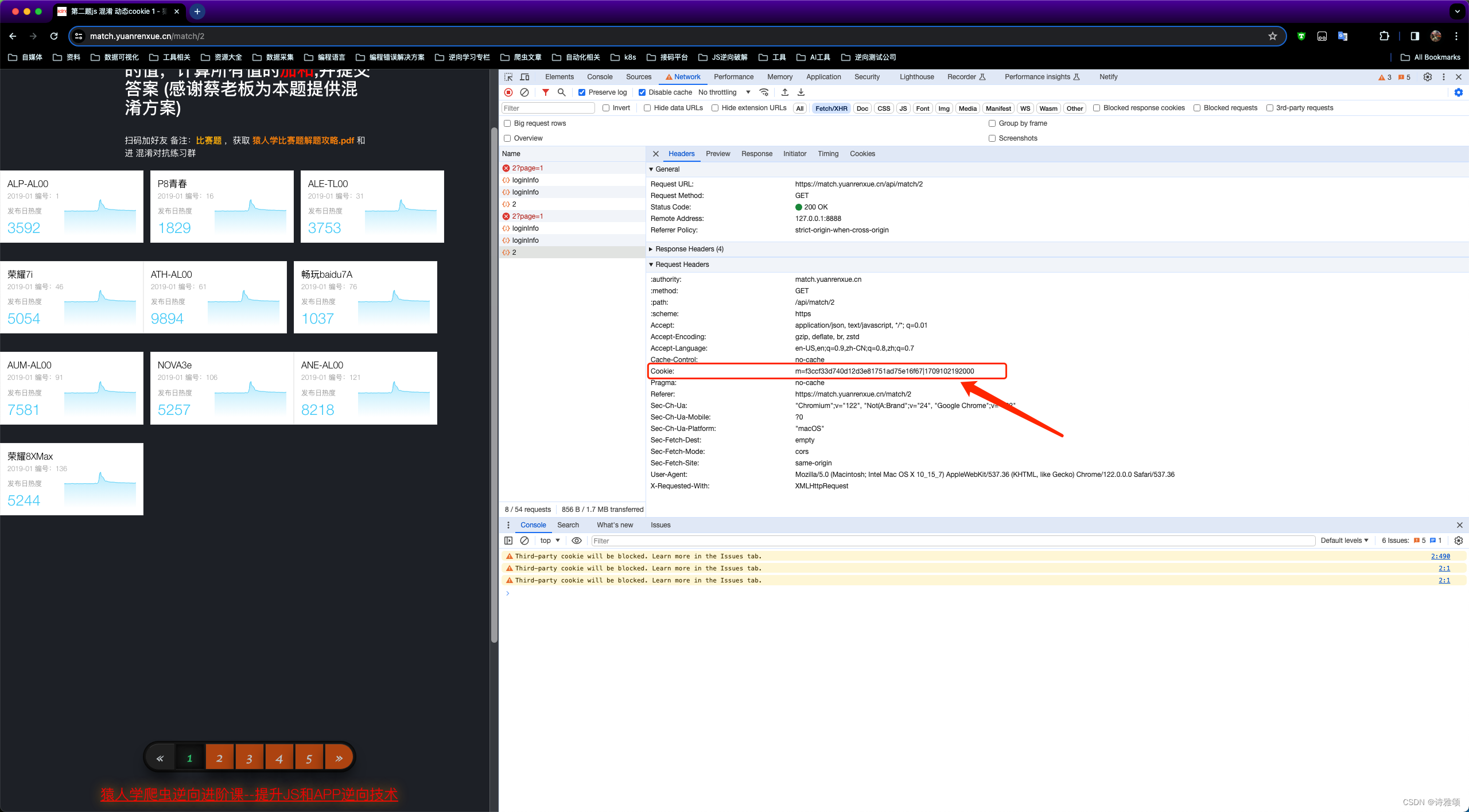

老规矩,先分析网络请求,结合题目考查内容,很明显就是考查动态cookie值 m

逆向分析

这里讲点题外话,最开始看到题目的时候感觉很简单,觉得直接 hook cookie 然后跟栈分析应该就可以了,接下来直接控制台注入hook代码发现断不住,然后使用 油猴 结果也不行,下面是我的 hook 代码

(function () {

'use strict';

var cookieTemp = '';

Object.defineProperty(document, 'cookie', {

set: function (val) {

if (val.indexOf('m') != -1) {

debugger;

}

console.log('Hook捕获到cookie设置->', val);

cookieTemp = val;

return val;

},

get: function () {

return cookieTemp;

} 逆向解析Yuanrenxue.cn动态Cookie值的JavaScript挑战与Python实现

逆向解析Yuanrenxue.cn动态Cookie值的JavaScript挑战与Python实现

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2312

2312

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?