补充

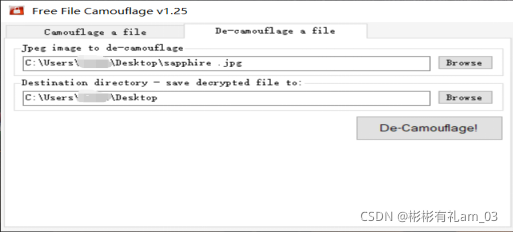

解出此题需要下载一个工具Free_File_Camouflage

Free_File_Camouflage图片隐写工具:能将重要的文件以AES加密算法存放在JPG格式的图片里。你还可以设置口令,就算别人知道你以File Camouflag加密,但不知道密码也无法偷窥的文件。

解题流程

描 述:webp

下载压缩包。解压得到以后3个文件。

先看看hint.png,发现打不开,用010 editor编辑器打开是乱码。属性也没有发现。

010editor打开hint.png

txt文件最后面发现一串字符,请教了大佬才知道是uuencode+base85,真的坑

uuencode 解码

解码结果:keyis91;utF$jAQDfoZ.@: s-

base85解码

解码结果:KEYisCamouflage

百度:软件 Camouflage

搜到Free File Camouflage的相关信息

下载此软件

打开Free_File_Camouflage工具,用De-camouflage a flie加载sapphire .jpg图片,然后点击,De-camouflage,生成1个zip.passwd.doc文档。

6.打开word文档,提示“远在天边近在眼前:”,输入解压出错

使用010e发现是504b文件头 猜测可能是zip文件 修改后缀为zip 然后查看这些xml文件 最后在document.xml发现一个字符串XiAo_1U

本文介绍了在Bugku CTF中如何使用Free_File_Camouflage工具和stegpy库解决一道隐写术谜题。通过uuencode和base85解码获取关键信息,使用软件解密图片并找到隐藏的zip文件,最终利用stegpy从无后缀文件中恢复图像。

本文介绍了在Bugku CTF中如何使用Free_File_Camouflage工具和stegpy库解决一道隐写术谜题。通过uuencode和base85解码获取关键信息,使用软件解密图片并找到隐藏的zip文件,最终利用stegpy从无后缀文件中恢复图像。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

963

963

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?