作者:孙玉梅

背景

在现代云环境中,安全合规与故障溯源面临着如下问题:

- 控制面与数据面的割裂:云端的资源变更(如 OpenAPI 调用)与底层的运行时行为天然处于两个平行的观测维度。

- 异构数据的孤岛效应:K8s 的编排事件、ECS 的系统日志以及云产品的操作记录分散在不同的存储介质中,缺乏统一的上下文关联。

这种多维度的碎片化导致运维与安全团队深陷“数据丰富但信息贫乏”的困境。当异常发生时,仅凭离散的日志,很难将一个高阶的 API 操作精准映射到底层的进程执行或文件读写。为了解决这一痛点,云监控 2.0 日志审计提供了一套全链路的解决方案。它不仅实现了多源数据的统一接入与自动编排,更引入了实体化建模与告警溯源能力,将离散的日志转化为可操作的安全洞察,帮助企业构建起“采集-分析-溯源”的闭环体系,大幅提升合规审计与风险响应效率。

总体架构

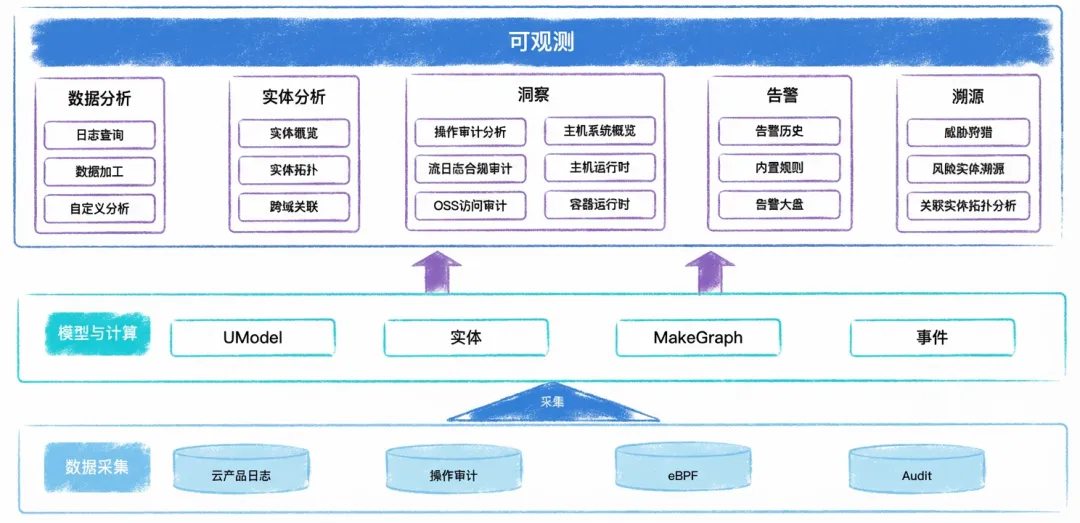

云监控 2.0 日志审计 [ 1] (以下简称日志审计 2.0)打破了传统的单点日志查询模式,通过统一采集基座配合三大核心分析能力,构建完整的审计体系。

- 统一采集基座:整合云产品日志与端侧运行时数据,屏蔽数据来源的碎片化差异。

- 实体建模:将离散日志映射到具体的云资源对象(如 Pod、ECS、AK),建立资产视角的上下文。

- 跨域关联:打通 acs,infra,k8s 域,实现跨层级链路追踪。

- 告警调查:提供基于实体的风险发现与溯源能力,支持内置与自定义规则。

在此架构下,日志审计不再是孤立的数据查询,而是围绕资源对象的全生命周期行为分析。

数据接入,无感覆盖

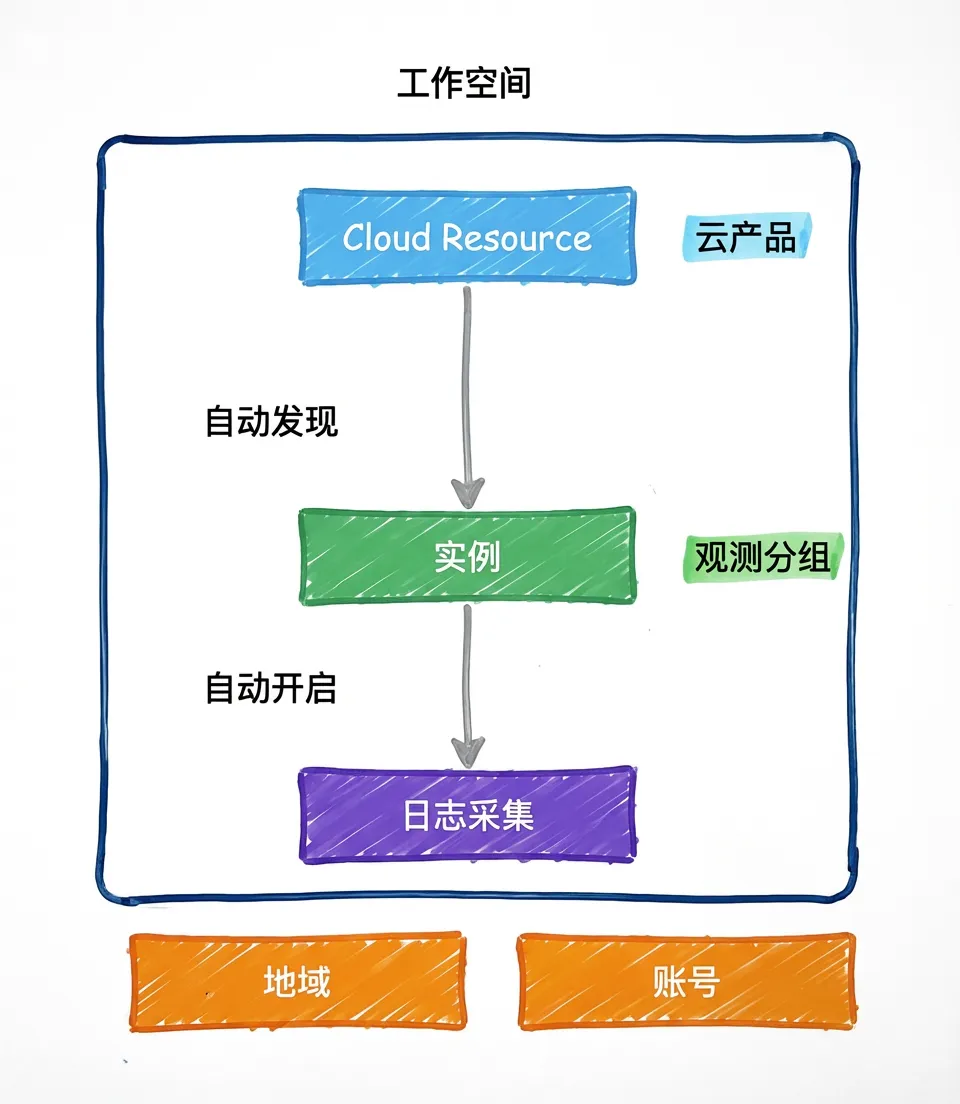

要支撑起这套全链路架构,首要任务是多源数据的统一接入。平台提供了云产品与运行时两种采集方式,确保数据覆盖的全面性:

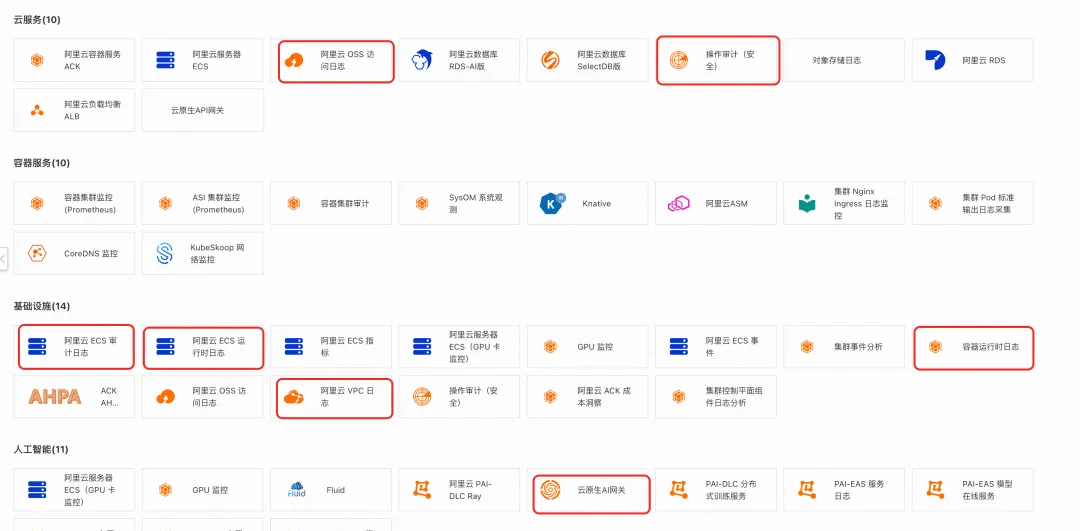

云产品自动编排

深度集成了操作审计(ActionTrail)、对象存储(OSS)、专有网络(VPC)、负载均衡(SLB)等关键产品的日志。用户无需手动配置复杂的投递规则,只需通过简单的接入操作即可自动完成底层资源的编排与日志流转,实现“一键接入”的便捷体验。

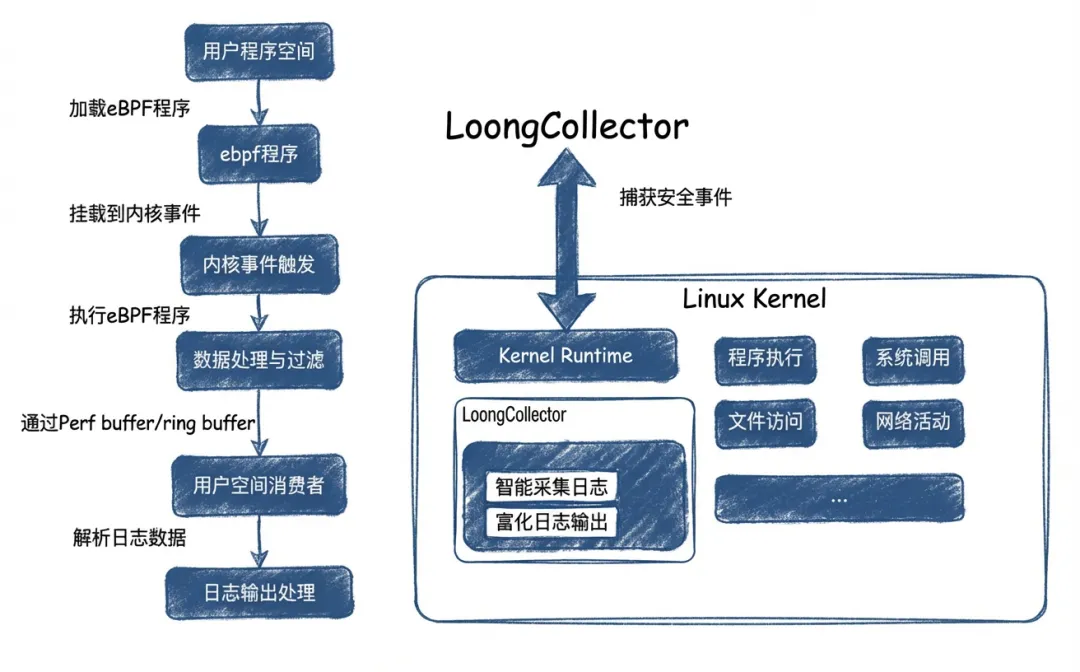

运行时无侵入采集

仅依靠云产品日志无法覆盖主机和容器内部的安全事件。日志审计 2.0 使用 Loongcollector [ 2] 通过轻量级、无侵入的方式深入 ECS 主机和容器内部,实时采集文件访问、进程活动等信息:

- 文件审计:监控关键文件(如配置文件、敏感数据文件)的创建、修改、删除、访问等操作,及时发现未经授权的文件篡改或数据泄露操作。

- 进程审计:记录进程的启动、终止、父子关系、执行命令等信息,发现异常进程行为,例如未知进程的运行、权限提升或恶意程序的执行。

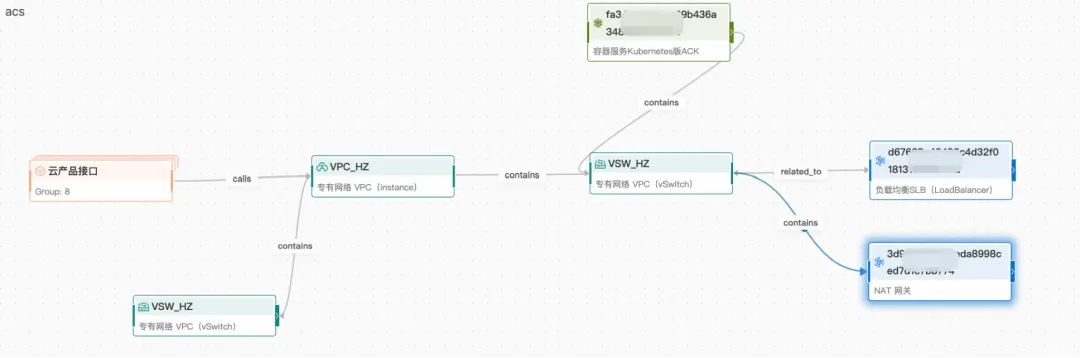

UModel,打破数据孤岛

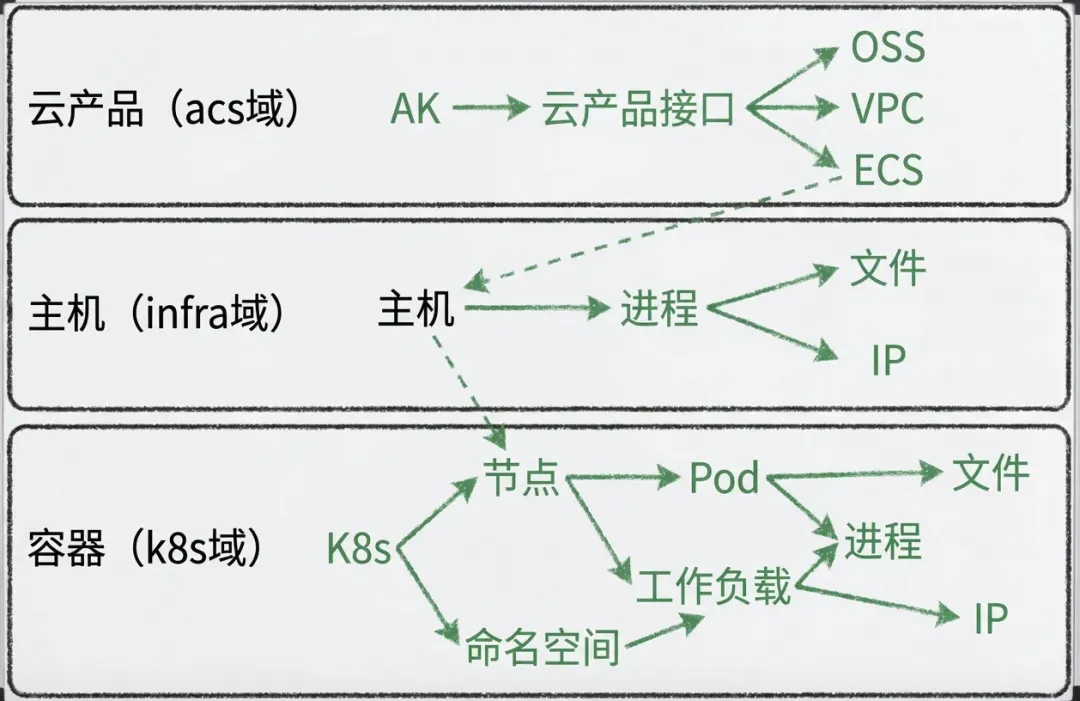

面对海量离散的审计日志,UModel 通过标准化的实体提取与关联分析,将碎片化的日志记录重构为一张跨域互联的资产图谱。如图所示三大核心域的实体关系:

- 云产品域(ACS):基于操作审计日志,还原资源操作链路。从 AK(身份凭证)发起,追踪云产品接口调用,最终落地到 OSS、VPC、ECS 等具体云资源,审计“谁在何时动了什么资源”。

- 主机域(Infra):基于系统与运行时日志,还原底层行为。以主机为锚点,向下解析进程活动,并进一步关联文件读写与 IP 网络连接,为系统层面的异常操作提供精准的审计线索。

- 容器域(K8s):基于容器事件与运行时日志,还原微服务编排逻辑。自顶向下解析 K8s 集群、节点、命名空间,最终通过 Pod 与工作负载关联至具体的容器内进程与文件,实现容器环境的深层审计。

UModel 基于日志上下文,自动识别并连接不同层级的同一实体(如 ACS 层的 ECS 实例即 Infra 层的主机,Infra 层的主机即 K8s 层的节点)。这种全维度的拓扑结构,让审计人员能够跨越日志源的边界,快速完成复杂的溯源任务。

告警监控与安全运营

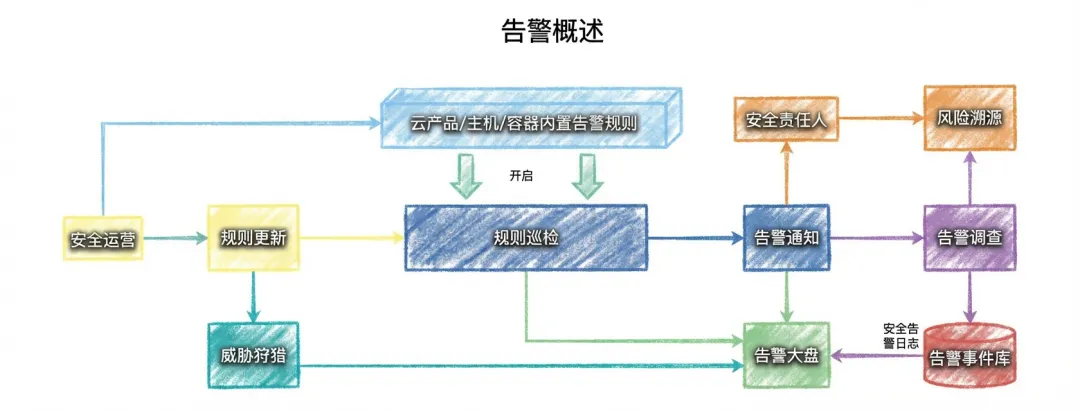

当离散的日志被重构为关联的实体图谱后,我们便具备了主动发现风险与快速响应的能力。日志审计 2.0 将数据洞察转化为可操作的告警体系,并提供闭环的溯源工具。

-

内置告警规则,开箱即用:我们内置了丰富的云产品、主机、容器安全告警规则,覆盖常见的风险操作、异常行为和攻击模式,一键开启即可防护。

-

告警大盘,全局概览与启用分析:告警大盘提供了一个直观、全面的告警概览界面,包括告警数量、类型、严重程度等。同时还能对规则启用情况进行分析,帮助用户发现未启用或配置不当的规则,确保防护无遗漏。

-

威胁狩猎,高危风险操作分析:针对高危风险(如高频失败登录、敏感资源集中访问)提供操作审计与主机狩猎大盘,识别异常行为模式。

-

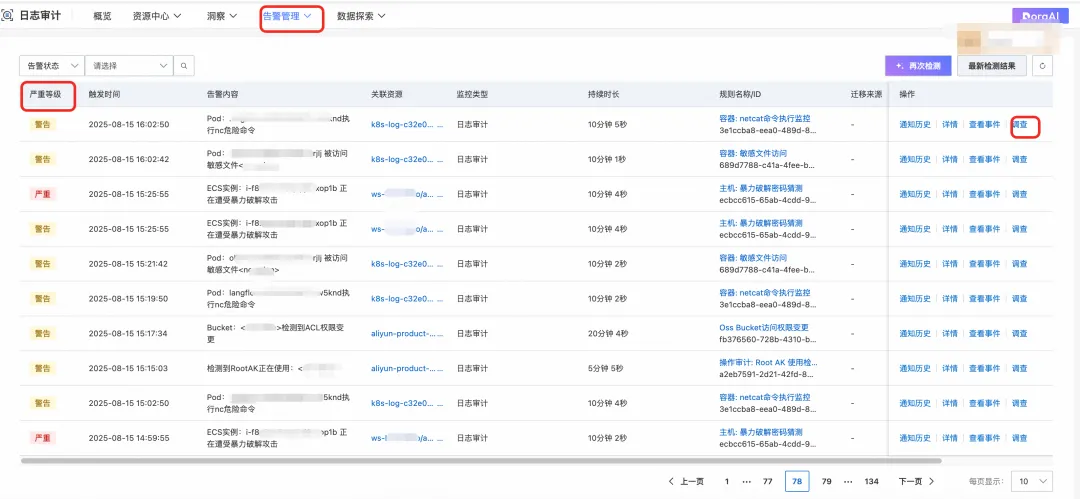

告警调查,风险溯源,一键直达:告警通过调查按钮直达风险拓扑,快速锁定风险实体,并提供告警事件的完整调用链和实体关联图,将复杂的风险关系以拓扑图的方式直观呈现,降低理解门槛。

场景应用

基于上述的实体建模与关联分析能力,日志审计 2.0 在实际业务中能够解决哪些具体的安全痛点?以下是四个核心应用场景的实战解析。

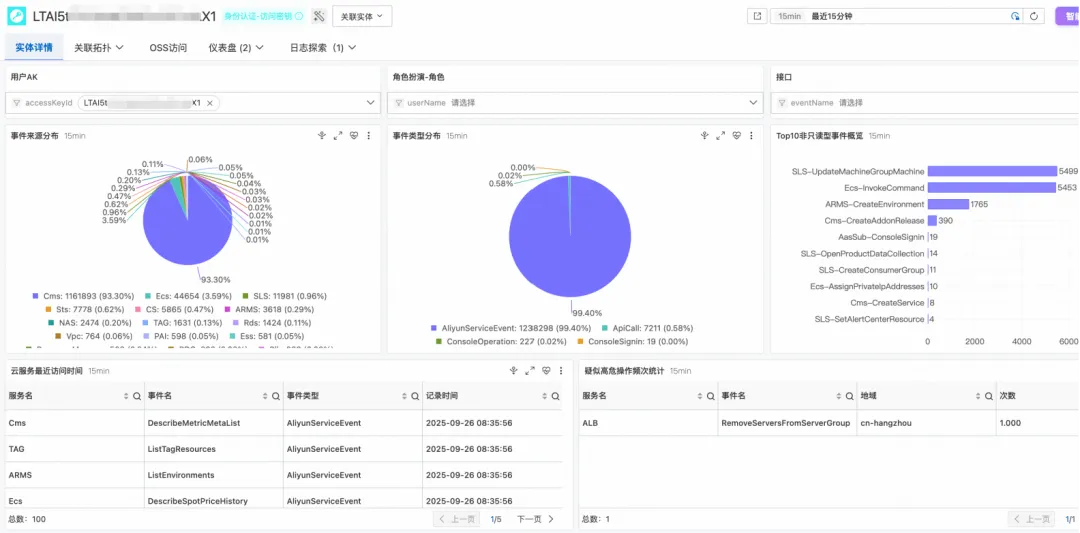

AK 审计:身份凭证的安全守护

AccessKey (AK) 是阿里云上重要的身份凭证,AK 泄露往往是严重安全事故的开端。区别于传统日志查询,日志审计 2.0 提供了针对 AK 的全视角洞察。

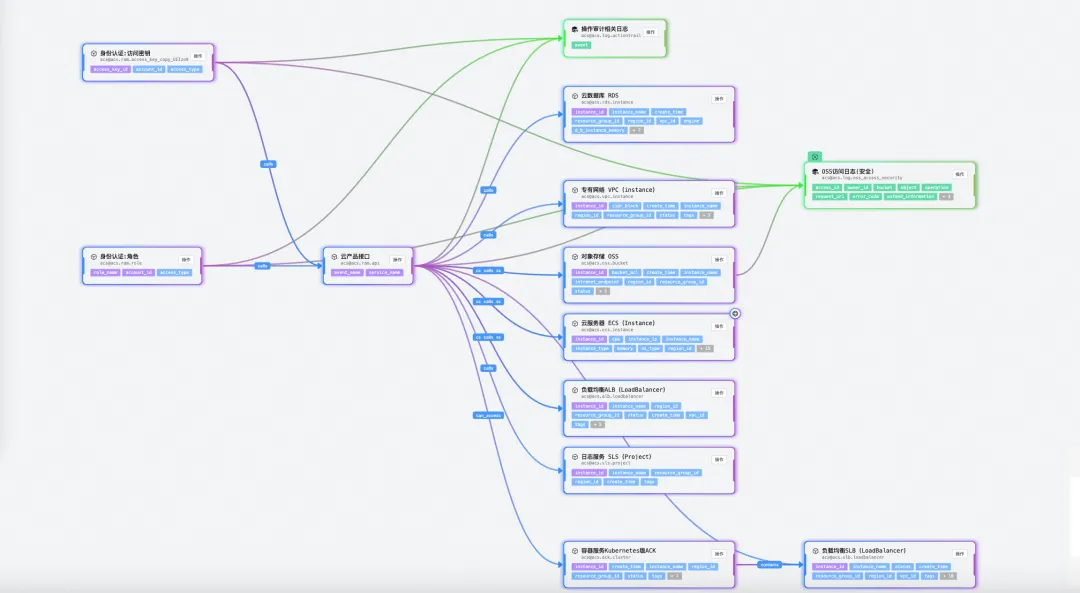

- 凭证调用链路还原:系统不再展示孤立的操作记录,而是将 AK 的使用轨迹绘制成完整的调用链路。管理员可清晰看到该 AK 关联的角色权限及历史访问过的资源,快速厘清“谁持有密钥,动了什么数据”。

- 高危行为洞察:通过对控制面(如 API 调用、资源配置变更)和数据面(如 OSS 数据访问)的操作日志进行实时分析和可视化展现,无论是控制面的高危操作(如创建高权限用户、删除关键资源),还是数据面的异常访问行为(如未经授权的 OSS Bucket 下载),都一目了然。

关于 AK 审计的详细介绍可参考:《清理祖传 AK 不怕炸锅:基于 UModel 的云监控 2.0 身份凭证观测实践》。

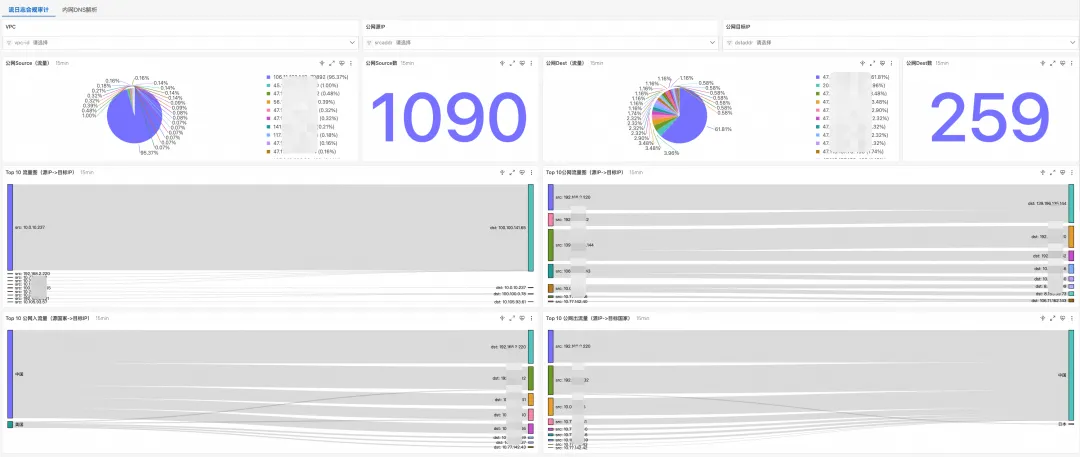

网络安全观测:异常网络流量分析

面对复杂的云网络环境,仅靠 IP 地址很难快速定位问题。日志审计 2.0 集成 VPC 流日志,让网络合规审计变得更加高效。

- 异常公网 IP 访问:通过地理位置、公网流量等维度,实时监测和分析异常网络流量的来源,例如攻击尝试或突发的不明大流量访问。

- 受攻击资产精准定位:当检测到异常网络流量时,系统能够通过 UModel 将这些流量事件与相关的云资源(如 ECS 实例、容器 Pod、VPC 网络)关联起来,并以拓扑图的形式展现。运维人员无需手动查询 IP 映射表,即可直接锁定受影响的业务组件,大幅缩短排查时间。

容器运行时:深入容器内部的威胁感知

在容器化环境中,应用漏洞(如各类 RCE 漏洞)可能导致容器内部被执行未授权命令,此类行为难以通过传统的流量监控发现。以 Ollama 0.1.34 之前版本暴露未经认证的本地 REST API 为例,它可被滥用写入任意路径,甚至覆盖系统文件。

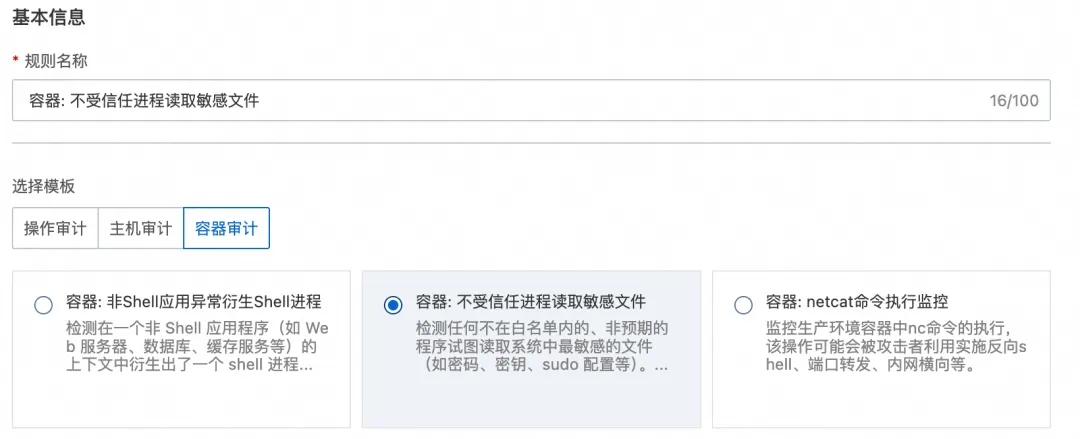

- 开启告警规则:创建告警规则时选择内置的容器审计模板,开启『容器:不受信任进程读取敏感文件』,监控对非预期路径(如 /etc/passwd、/root/.ssh/、/etc/shadow

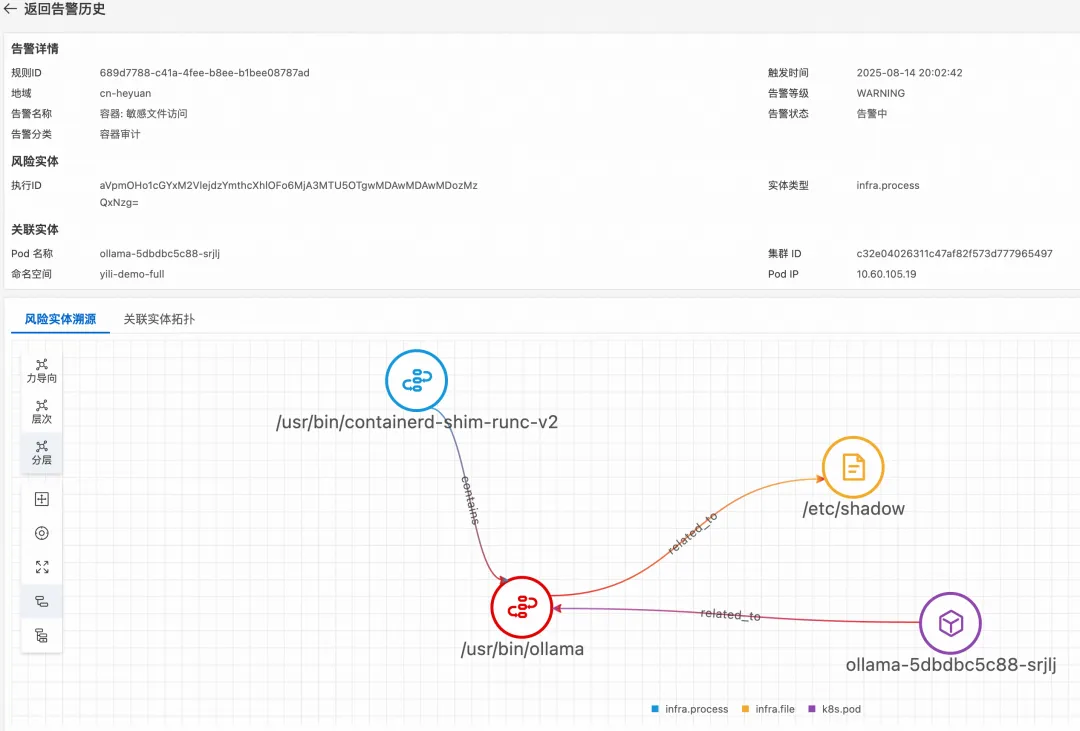

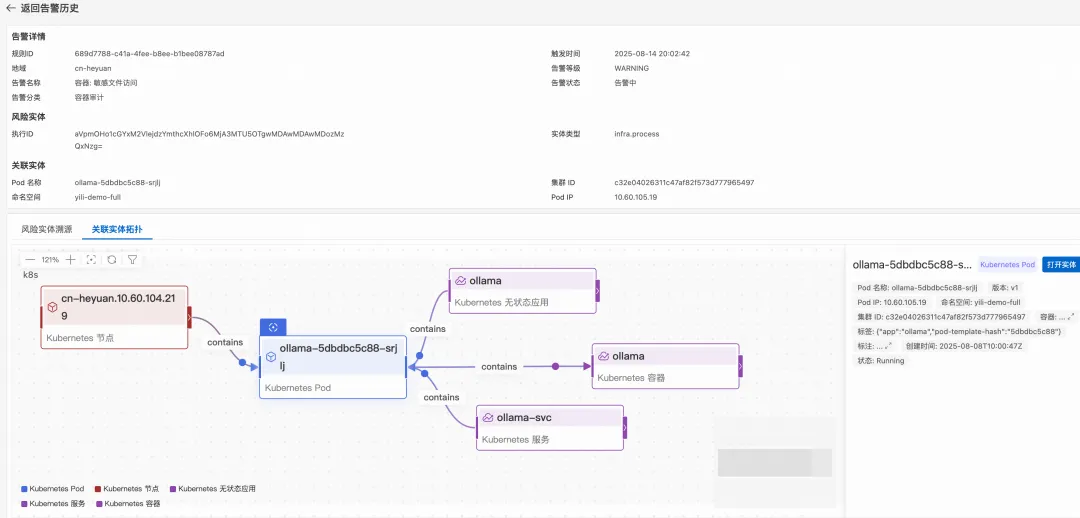

- 告警调查–进程链分析:告警触发时通过对进程事件以及主机文件操作建模,管理员可以从风险进程顺藤摸瓜,找到其上下游调用关系,并明确风险根因。

- 告警调查–全链溯源:风险实体分析提供实体级别全链路溯源,通过进程链路找到风险进程后,将进程所属的容器建立 K8s 与 Pod 实体关联,攻击路径被清晰地还原为“异常进程-> Pod -> K8s”,从而快速定位存在漏洞的工作负载。

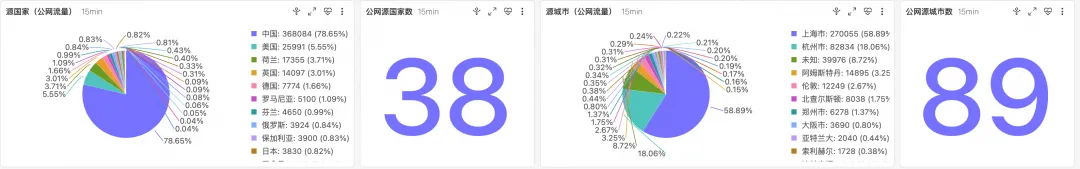

主机暴力破解:系统登录的风险洞察

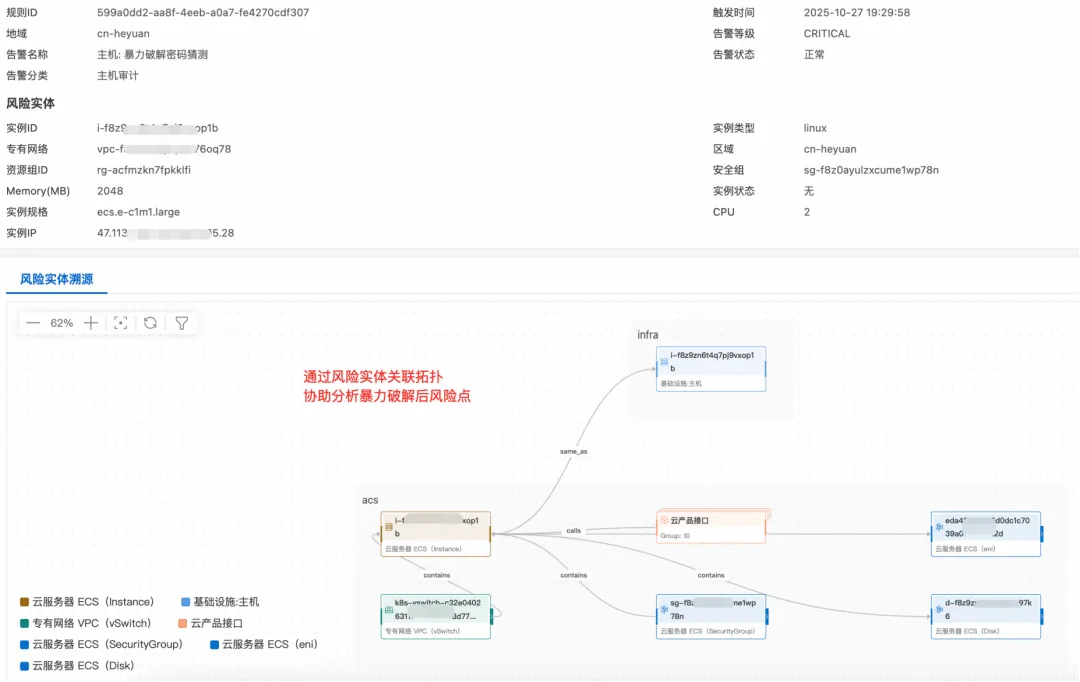

主机是企业 IT 资产的核心,暴力破解是常见的攻击手段。 日志审计通过 Loongcollector 采集主机系统日志,开启针对主机暴力破解的内置告警规则,能够有效地识别和响应主机暴力破解事件。

- 全局攻防态势:通过主机猎多维度的仪表盘,聚合展示攻击源(国家/运营商)、攻击频率趋势,帮助管理员掌握整体的安全水位。

- 入侵影响面评估:一旦检测到暴力破解告警,系统会自动构建从底层主机到云端 ECS 的关联视图,并展示 VPC、安全组等周边资产。这种“由点及面”的视角,协助运维人员在发现攻击的同时,迅速判断内网横向移动的风险边界,制定更精准的封堵策略。

结语

日志审计 2.0 通过统一的实体模型,它将云上分散的资源操作与底层运行时行为自动串联,打破了数据层级之间的壁垒。这不仅让合规审计能够快速还原完整的证据链,更帮助安全运维人员在复杂的云环境中,迅速定位风险根源,真正实现从“看日志”到“懂业务”的安全运营升级。

相关链接:

[1] 云监控 2.0 日志审计

https://help.aliyun.com/zh/cms/cloudmonitor-2-0/log-audit/

[2] Loongcollector

https://help.aliyun.com/zh/sls/what-is-sls-loongcollector

1168

1168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?