这段时间遇到几个关于反序列化的字符逃逸的程序,今天来分享一下经验。

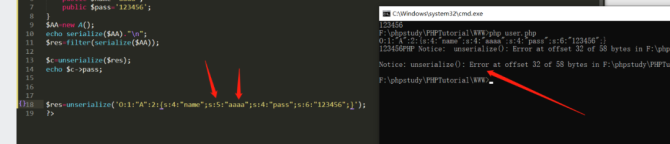

<?php

function filter($str){

return str_replace('bb', 'ccc', $str);

}

class A{

public $name='aaaa';

public $pass='123456';

}

$AA=new A();

$res=filter(serialize($AA));

$c=unserialize($res);

echo $c->pass;

?>以上面代码为例,如何在不直接修改 $pass 值的情况下间接修改 $pass 的值。

代码的流程为:

先序列化代码,然后将里面不希望出现的字符替换成自定义的字符串。然后进行反序列化,最后输出 pass 变量。

要解决上面这个问题,先来看一下 php 序列化代码的特征。

在反序列化的时候 php 会根据 s 所指定的字符长度去读取后边的字符。

如果指定的长度错误则反序列化就会失败。

此时的 name 所读取的数据为 aaaa ” 而正常的语法是需要用 ” ; 去闭合当前的变量,而因为长度错误所以此时 php 把闭合的双引号当做了字符串,所以下一个字符就成了分号

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2385

2385

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?