前言

大家好,我是在网安行业已经深耕十二年的老许哥~

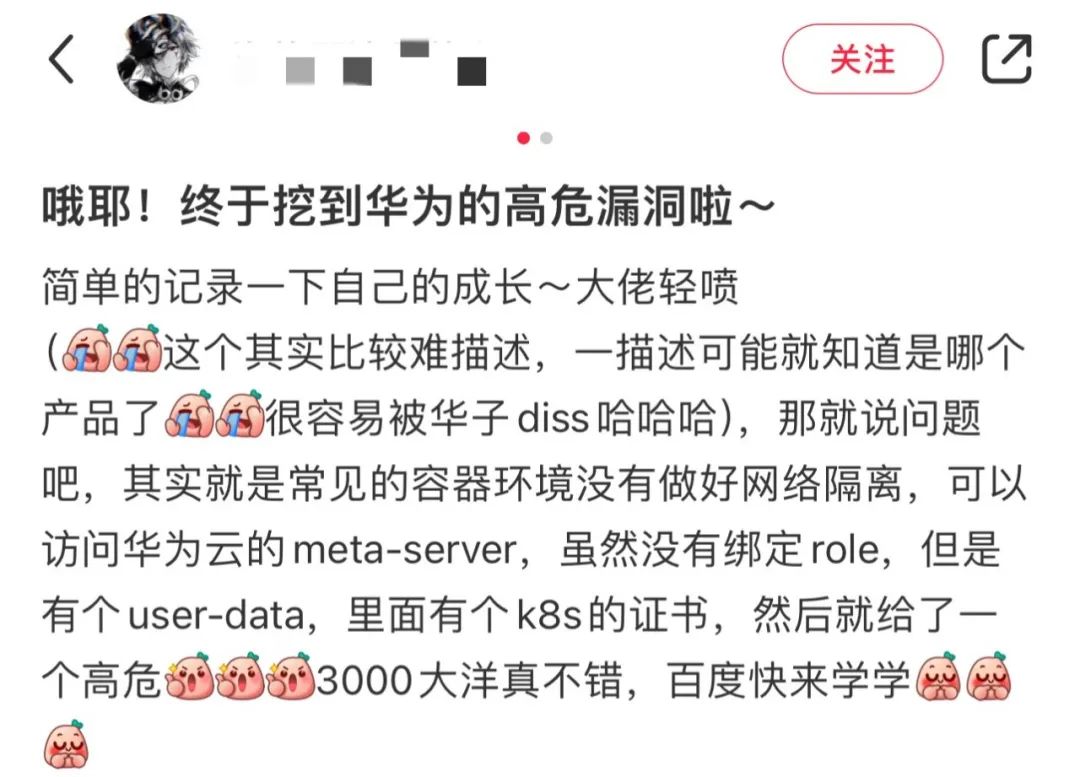

有位小伙伴开心地分享自己挖到了华为的一个漏洞,得到3000大洋的奖励:

这个漏洞的存在原因是容器环境没有做好有效的网络隔离,使用户能够未经允许地访问华为云的meta-server,这个元数据服务器虽然没有绑定角色,但它里面存放着用户数据,其中还有个k8s证书。

证书的关键作用就不用多讲了,所以这个漏洞直接被定为“高危”,被华为给予了3k的奖励。

华为的一个高危漏洞只有3000元奖金,大家可能都有点诧异,怎么说都该上万吧……

事实上,高危漏洞也分常规和核心,如果涉及核心架构,奖金就会更高一些。另外,开放漏洞奖励计划的大厂们,通常会阶段性地举行一些活动,在活动期间提交漏洞,奖金会高很多。

作为头部大厂,华为肯定是把安全问题放在头等重要的位置,除了构建自己的网络安全团队外,也会通过SRC机制(软件漏洞报告计划/安全应急响应中心),来接收广大白帽子的安全审查与成果提交。

说白了,它可以被看作是一个“资源置换平台”,白帽子们可以用自己的技术合法地向企业提交漏洞,而企业则给予相应的赏金。所以大家都把挖这种漏洞称作为挖src。

华为的这一体系相当的完善和细分,比如有华为鲲鹏计算平台安全漏洞奖励计划、华为终端IoT产品安全漏洞奖励计划、华为云漏洞奖励计划等等多个赏金机制。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?